はじめに

皆様、こんにちは!

ネットワールドのSEの田治米と申します。2024年4月から弊社がAWSの取り扱いを開始するに伴い、AWS Site-to-Site VPNの検証を実施しました。今後、このブログにて検証内容を発信していきたいと考えていますので、是非よろしくお願いいたします。

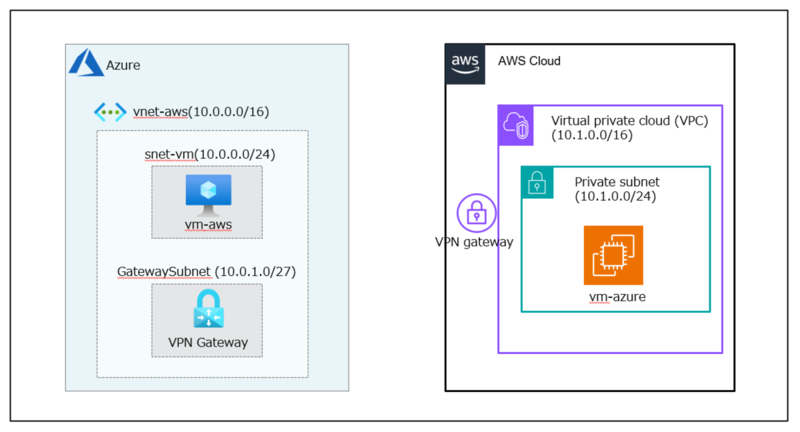

さて、今回のブログの記載内容としましては、「AWS-Azure間でVPN接続してみた!」になります。

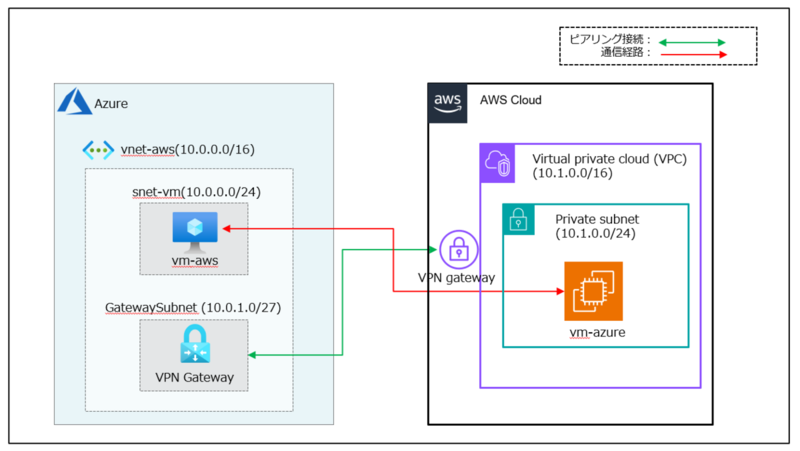

構成図

注意事項

冗長化

・AzureのVPN Gatewayはアクティブ/アクティブ or アクティブ/スタンバイを選択できる

→パブリックIPアドレスは2つ or 1つ保持

・AWSのVPN Gatewayはアクティブ/アクティブのみ

→パブリックIPアドレスを2つ保持

今回は、AzureのVPN Gatewayをアクティブ/スタンバイとするため、AWSのパブリックIPアドレスは1つ余ることになる

※アクティブ/アクティブで構成するにはBGPが必要となる

手順

Azure側の作業

AWS側の作業

接続

疎通確認

※VMの作成は省略します

1.Azure側の作業

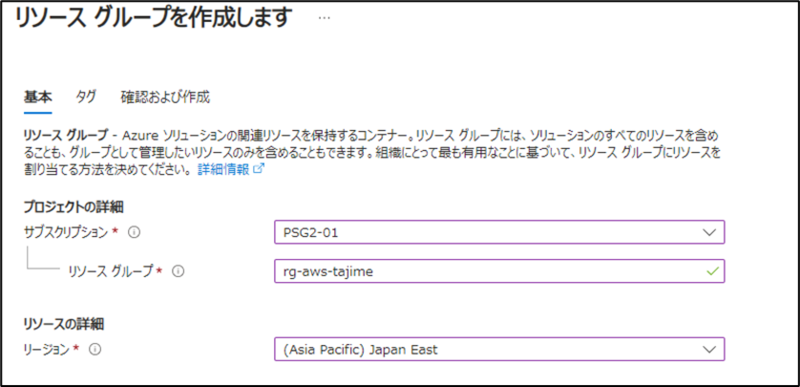

リソースグループの作成

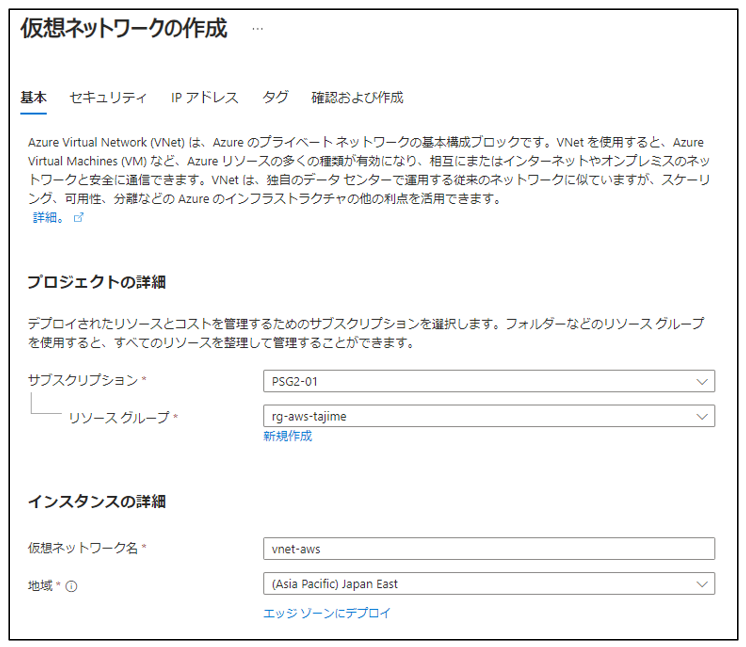

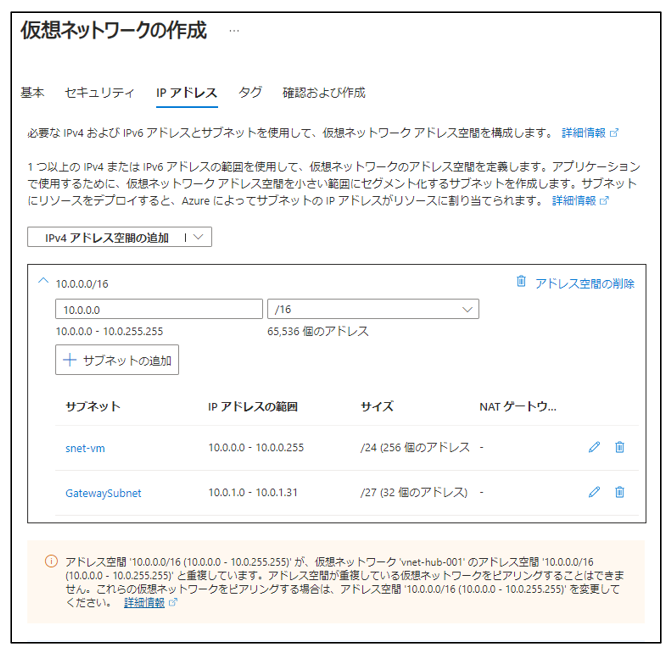

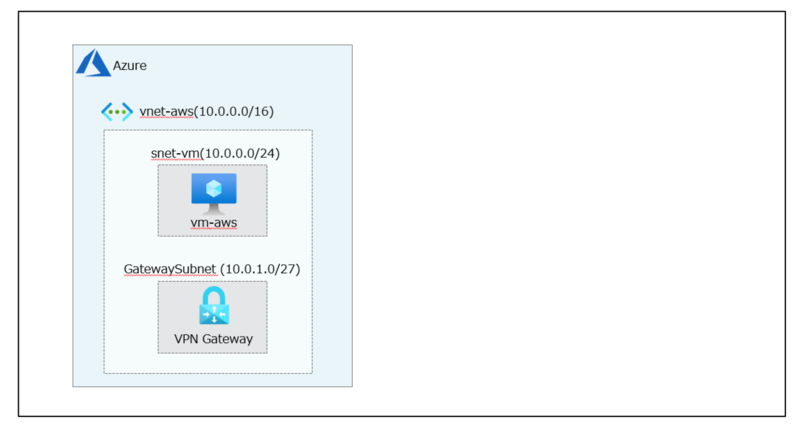

仮想ネットワーク&サブネットの作成

仮想マシン用のサブネットと仮想ネットワークゲートウェイ用のサブネットをそれぞれ作成します。

仮想マシン用:snet-vm

仮想ネットワークゲートウェイ用:GatewaySubnet

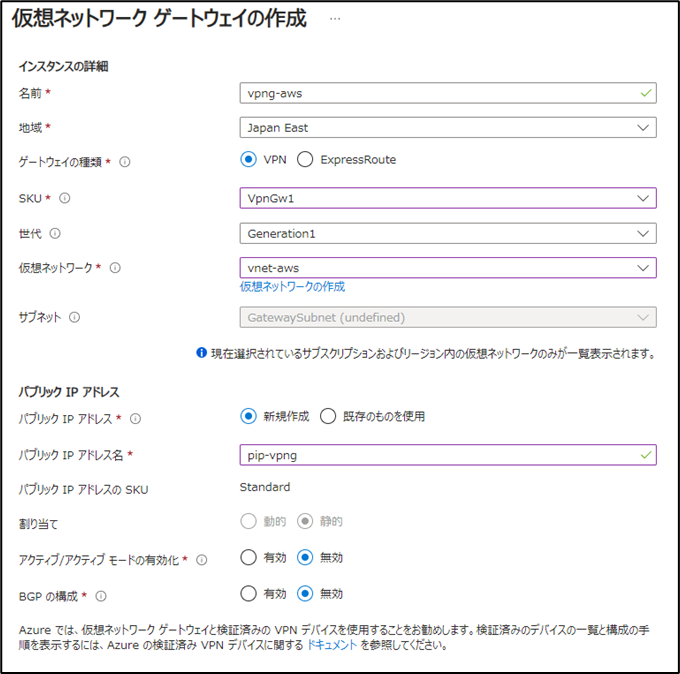

仮想ネットワークゲートウェイの作成

先ほど作成した仮想ネットワークを選択

※仮想ネットワークを選択すると、自動でGatewaySubnetが選択されます

ここまで完成!

これでAzure側の構築が完了しました。

次はAWS側の構築を進めていきましょう!!

2.AWS側の作業

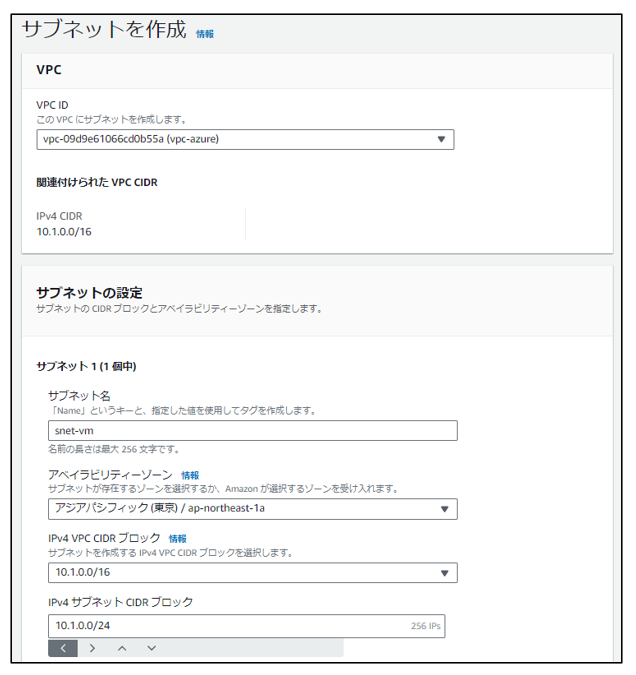

VPC&サブネットの作成

EC2用のサブネットを作成します。 EC2用:snet-vm

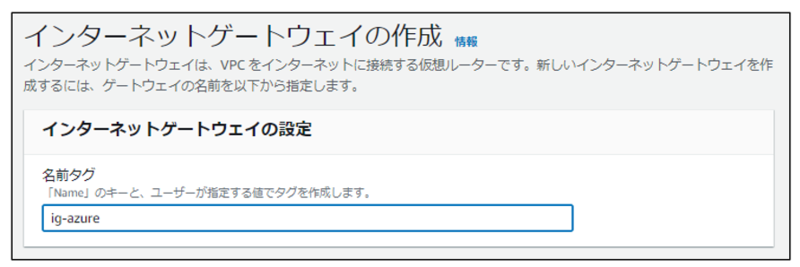

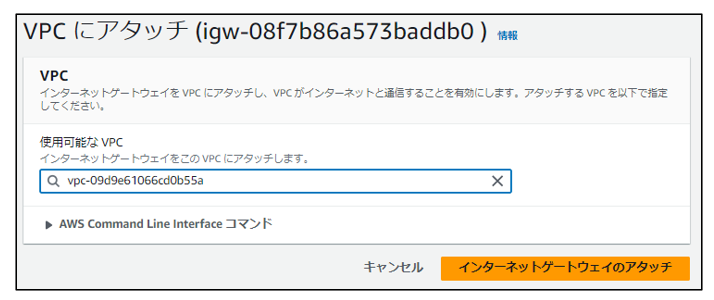

インターネットゲートウェイの作成と割り当て

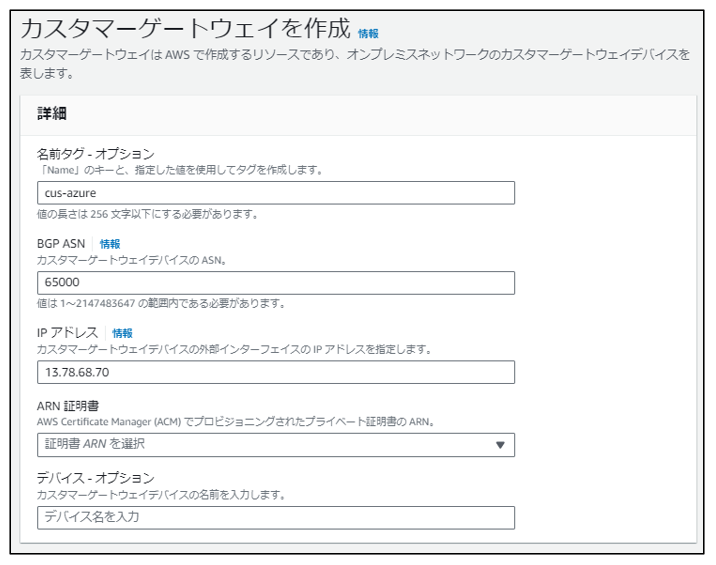

カスタマーゲートウェイの作成

IPアドレス:Azure側のVPN GatewayのパブリックIPアドレスを指定

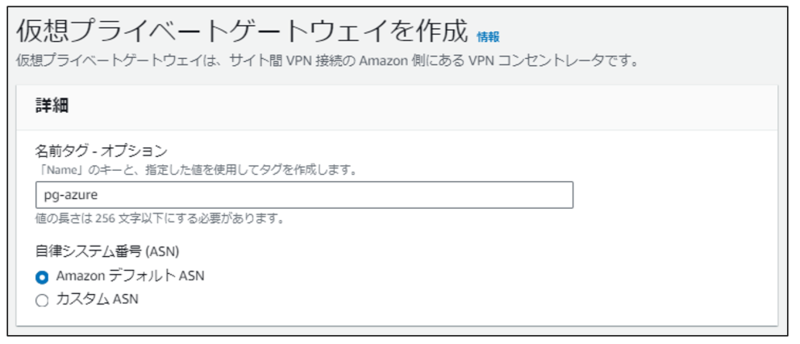

仮想プライベートゲートウェイの作成

ここまで完成

AWS側の準備も完了しました。

次は接続に進みます!

3.接続

AWS側とAzure側のそれぞれから接続を行います。

AWSはAzureへの通信をインターネットゲートウェイ経由とするようにルートテーブルを設定する必要があります。

一方、Azureはローカルネットワークゲートウェイを作成することで、AWSへの通信は仮想ネットワークゲートウェイ経由するよう自動的に構成されます。

Azureの方が設定は楽ですね!

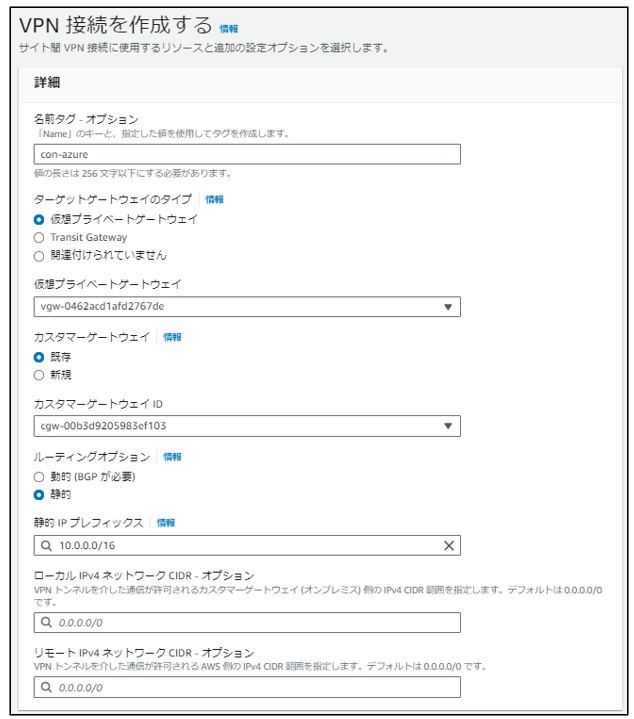

VPN接続の作成

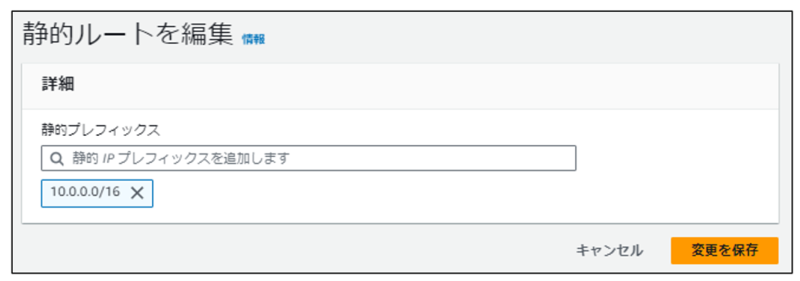

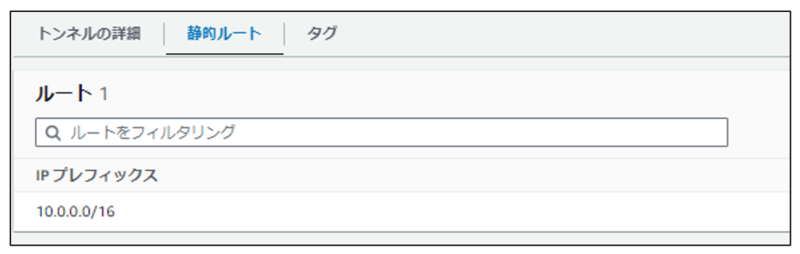

静的ルートの追加

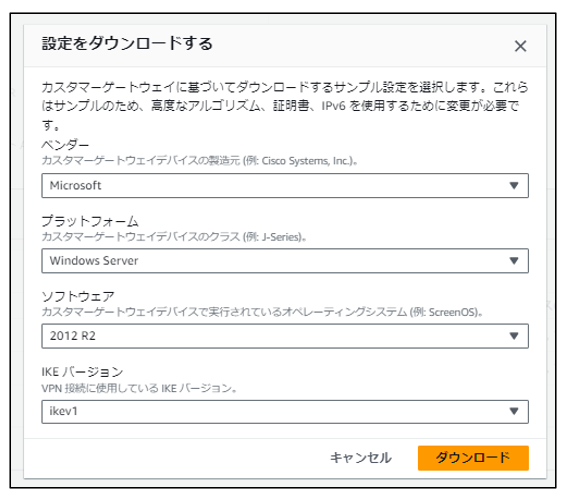

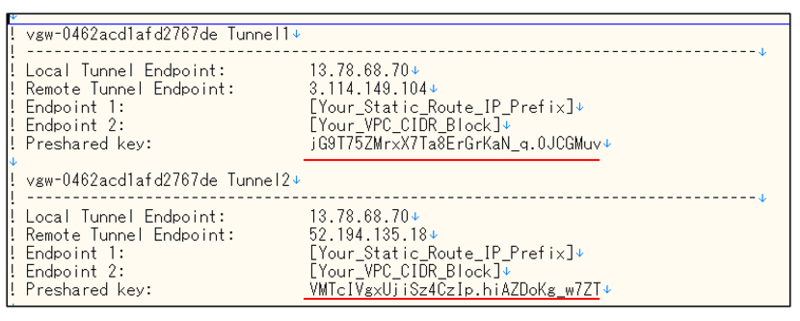

設定のダウンロードからPreShared Key(PSK)を取得

ここで取得したPSKをAzure側で利用します。

※PSKは変更することもできます

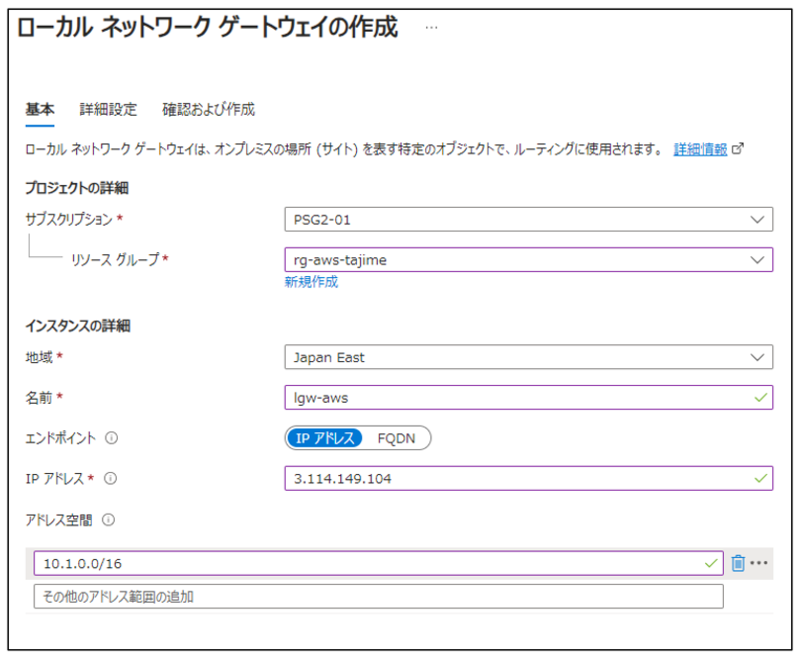

ローカルネットワークゲートウェイの作成

AWS側のパブリックIPアドレスとプライベートIPアドレスを入力します。

ここで入力した内容でルーティングが構成されます。

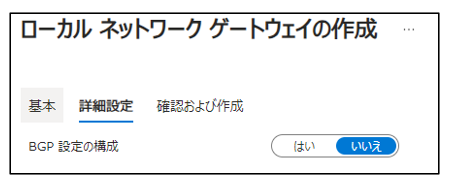

今回はBGPを利用しない構成のため「いいえ」に設定します。

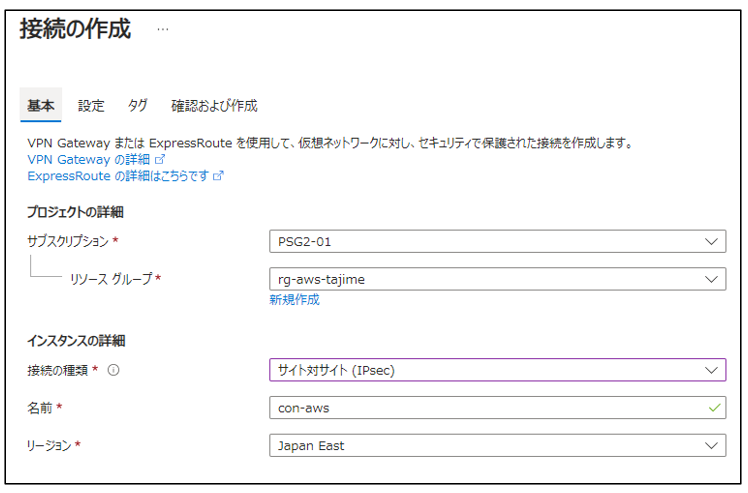

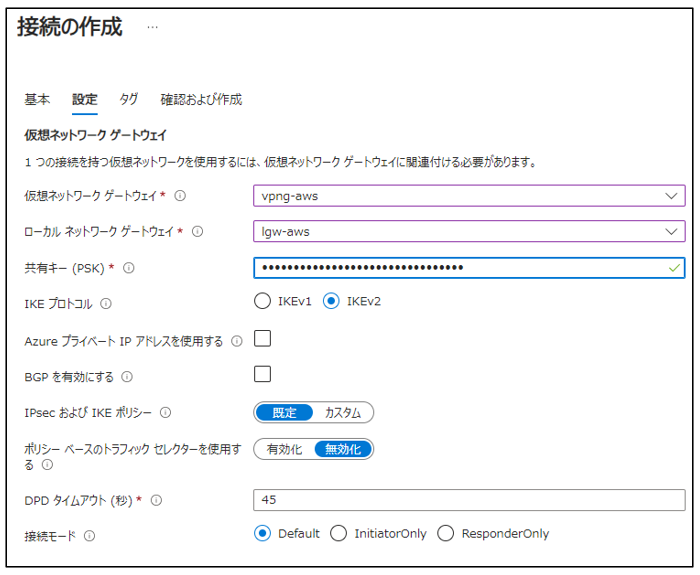

接続の作成

先ほど取得したAWS側のPSKを入力します。

こちらのキーで相互認証をしているんですね!

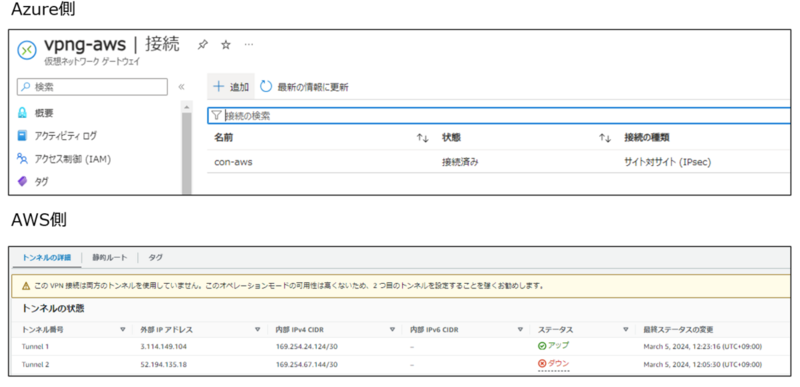

接続完了!

AWSとAzureのネットワークがVPN接続できました!

いよいよ接続確認となります。

4.通信確認

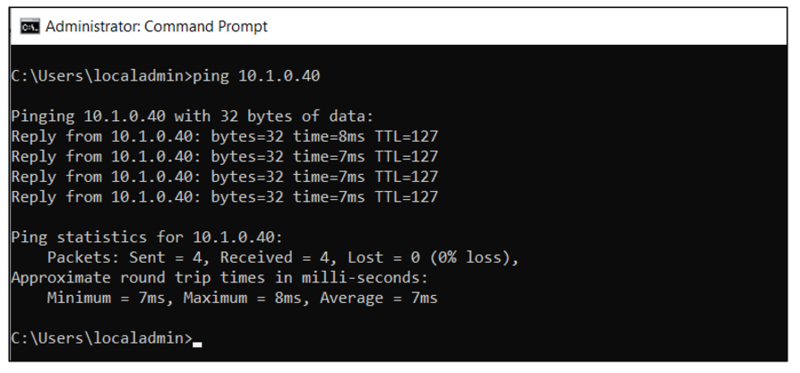

VM→EC2の通信確認(Azure側)

Azure→AWSに無事接続することができました! この瞬間に初めて安心できますよね笑

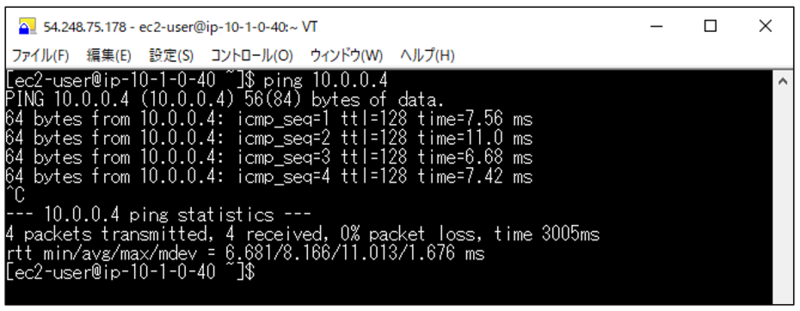

EC2→VMの通信確認(AWS側)

Azure→AWSに無事接続することができました!

今回の検証は以上となります。 次回はVPN接続のBGPありバージョンの記事でも書きたいなと思っております。

最後まで読んでいただき、ありがとうございました。