皆様こんにちは!ネットワールドSEの相浦です。

AWSにおけるサーバ負荷分散は、様々な機能があり複雑で難しいと感じたことはありませんか? 今回は、AWS上のサーバ負荷分散としてFortiADCを使用するというソリューションの第一歩として、FortiADCをAWS上にデプロイするためのガイドをお届けします。

VPCを作成し、ネットワークの構築をしてからFortiADCを立てるところまで、図解付きでのガイドとなっております。

以下、デプロイガイドとなります。 画面を並べて実際にAWS上で操作しながら構築を進めていただけたらと思います!

関連シリーズ、Fortigate on AWSのデプロイガイドはこちら! blogs.networld.co.jp

関連シリーズ、FortiAnalyzer on AWSのデプロイガイドはこちら! blogs.networld.co.jp

目次

- 目次

- 免責事項

- 1. はじめに

- 2. 構成図

- 3. ライセンス

- 4. FortiADCを導入する前に

- 5. FortiADC-VMの展開

- 6. FortiADC-VMインターフェイス作成

- 7. ライセンスの適用

- 終わりに

免責事項

- 本書は、株式会社ネットワールド(以下 弊社)が作成・管理します。

- 本書の記載内容の一部または全部を弊社に無断で改変・転載することを禁じます。

- 本書の記載内容は、一部または全部が将来予告無く変更されることがあります。

- 本書の利用は、利用者様の責任において行われるとものとします。

- 本書の記載内容には、最善の注意を払っておりますが、正確性・完全性を保証するものではありません。従いまして、本書の利用によって生じたあらゆる損害に関して、弊社は一切の責任を負いかねます。

1. はじめに

Amazon Elastic Compute Cloud (以下Amazon EC2) は、Amazon Web Services (以下AWS) クラウドでスケーラブルなコンピューティング能力を提供します。Amazon EC2 を使用すると、ハードウェアに先行投資する必要がなくなるため、アプリケーションの開発とデプロイを迅速化できます。Amazon EC2 を使用して、仮想サーバの起動、セキュリティとネットワークの設定、ストレージの管理を行うことができます。

このガイドでは、FortiADCをAWS EC2にデプロイする方法を説明します。

ご注意ください:AWSリージョンについて

本手順書は特定のAWSリージョンを基準に記載しております。AWSのサービスはリージョンにより、可用性や機能が変わることがあります。そのため、他のリージョンで本手順を適用する際には、AWS公式ドキュメントや該当リージョンのサービスページで確認をお願いします。

リージョンの選択や設定は、ご自身の責任と判断にてお願いいたします。

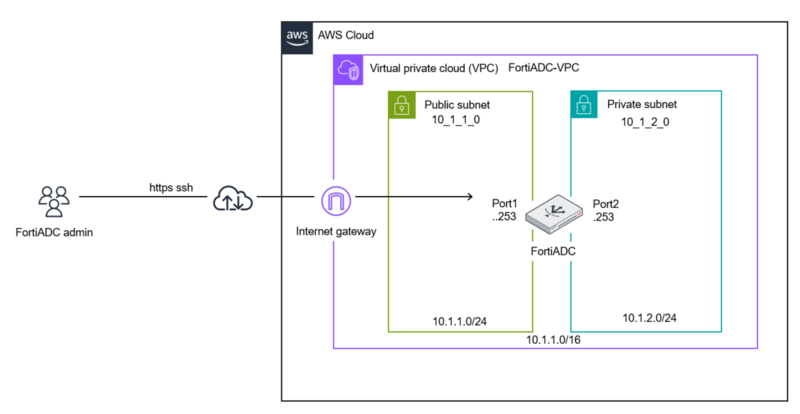

2. 構成図

本デプロイガイドの構成図です。

3. ライセンス

FortiADC-VMをAWSのAmazon EC2にデプロイには、次の2つのライセンスタイプが提供されています。

- Bring Your Own License (BYOL) — 既にFortiADCのライセンスをお持ちの場合、それを使用してデプロイできます。

- オンデマンド — AWS Marketplaceを通じて時間単位で課金されるライセンスです。FortiADCのフルライセンスインスタンス、すべてのFortiGuardサービス、およびテクニカルサポートが含まれています。

Bring Your Own License (BYOL)ライセンスタイプはデプロイ後、15日間の無償ライセンスが利用可能です。但し、制限事項としてHAが構成できません。評価ライセンスを取得しBring Your Own License (BYOL)タイプに適用するとHA構成の利用および60日間の評価を行うことができます。ご利用希望の際は以下URLよりお問い合わせください。

ネットワールドFortinetお問い合わせフォーム https://www.networld.co.jp/forms/product/fortinet.html

本ガイドではBring Your Own License (BYOL)ライセンスタイプを利用してデプロイします。

4. FortiADCを導入する前に

FortiADCをデプロイする前にAWS上の基本設定を行います。

- VPCの作成

- サブネットの作成

- インターネットゲートウェイの作成

- デフォルトルートテーブルの作成

- セキュリティグループの作成

以下順を追って作成します。

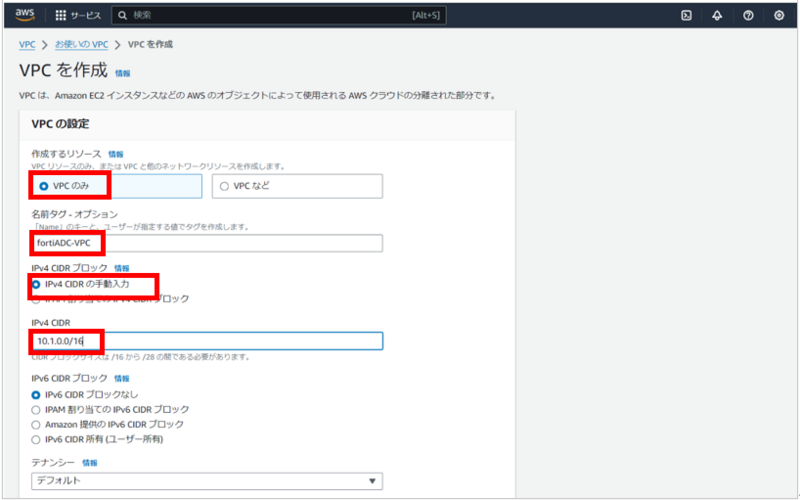

4.1. VPCの作成

VPCを作成し、利用するIPv4アドレス範囲を指定します。

まずVPCを作成するリージョンを決めます。本例では[ロンドン]です。

![]()

[VPC]>[VPCを作成]をクリックします。

以下設定を入力します。

- 作成するリソース:VPCのみ

- 名前タグ – オプション:FortiADC-VPC

- IPv4 CIDR ブロック IPv4:CIDR の手動入力

- IPv4 CIDR:10.1.0.0/16

※以降記載のない項目はデフォルト設定とします

[VPCを作成]をクリックします。

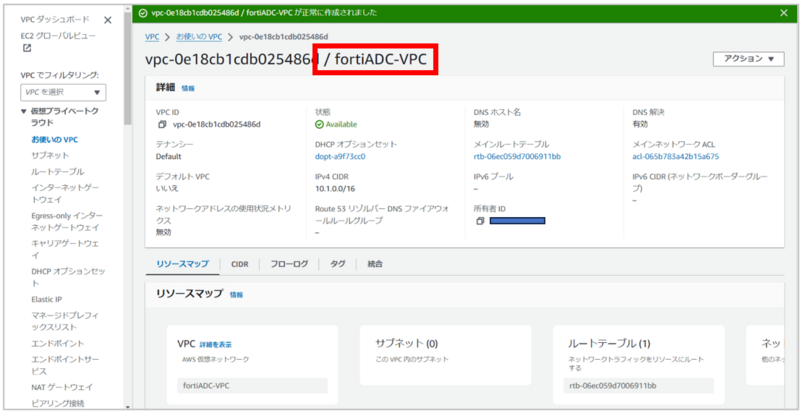

VPCが作成されたことを確認します。

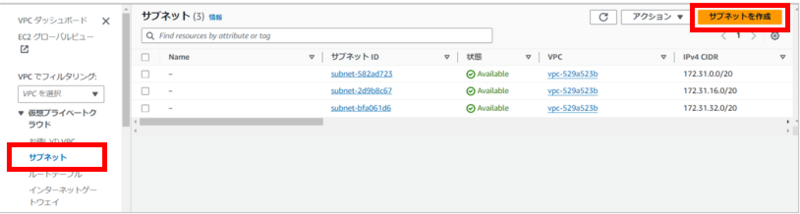

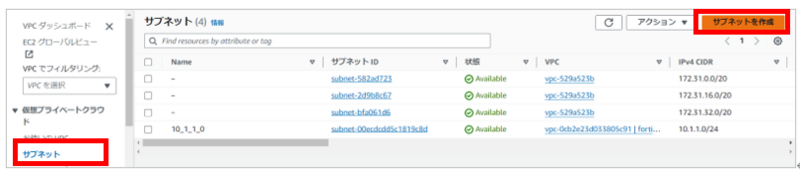

4.2. サブネットの作成

サブネットを作成し、利用するセグメントを作成します。

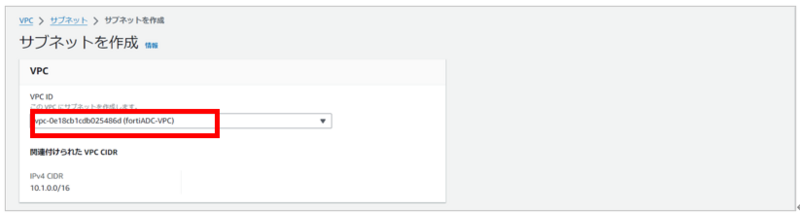

[VPC] > [サブネット] > [サブネットを作成]をクリックします。

作成したVPCを選択します。

VPC ID > FortiADC-VPC

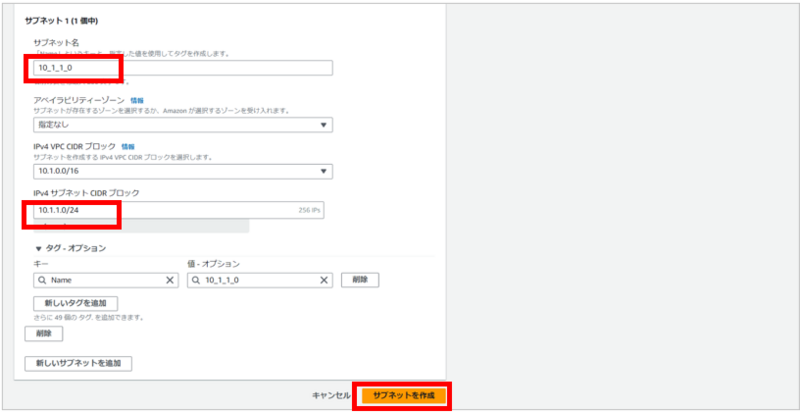

以下設定を入力後、[サブネットの作成]をクリックします。

- サブネット名:10_1_1_0

- IPv4 サブネット CIDR ブロック:10.1.1.0/24

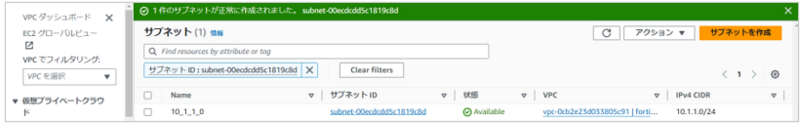

サブネットが作成されたことを確認します。

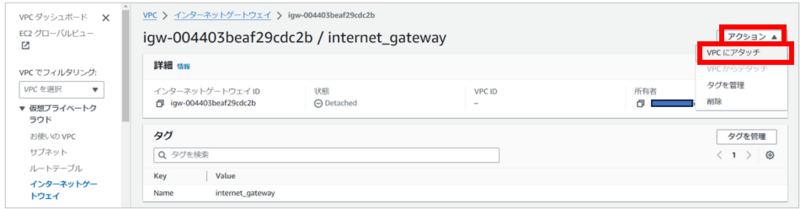

4.3. インターネットゲートウェイの作成

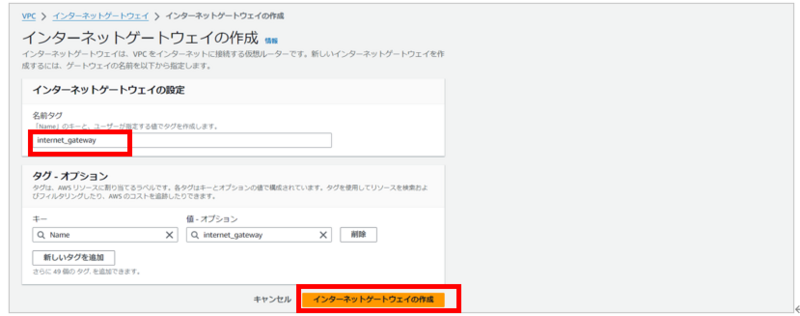

インターネットへの出口となるインターネットゲートウェイを作成し、VPCへアタッチします。

[VPC] > [インターネットゲートウェイ] > [インターネットゲートウェイの作成]をクリックします。

以下設定を入力し、[インターネットゲートウェイの作成]をクリックします。

- 名前タグ:internet_gateway

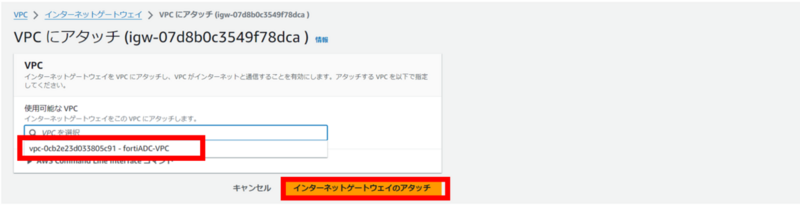

VPC にアタッチして、VPC がインターネットと通信できるようにします。

作成した[internet_gateway]の[アクション]メニューから[VPCにアタッチ]をクリックします。

アタッチするVPCを確認し、[インターネットゲートウェイのアタッチ]をクリックします。

VPCにインターネットゲートウェイがアタッチされたことを確認します。

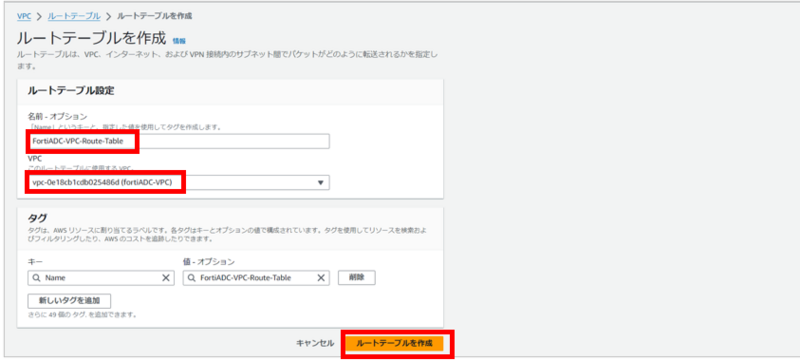

4.4. ルートテーブルの作成

ルートテーブルを作成し、実際のネットワークに従ってサブネットの関連付けを構成します。

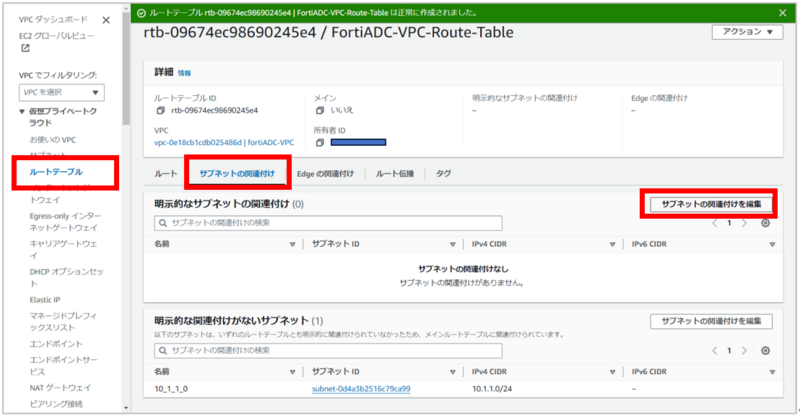

[ルートテーブル]> [ルートテーブルを作成]をクリックします。

以下設定を入力し、[ルートテーブルを作成]をクリックします。

- 名前-オプション: FortiADC-VPC-Route-Table

- VPC : FortiADC-VPC

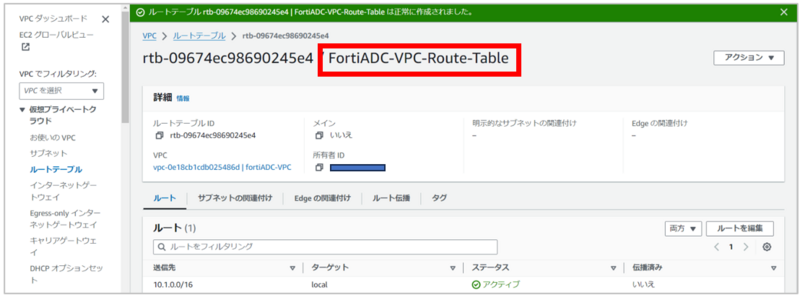

ルートテーブルが作成されたことを確認します。

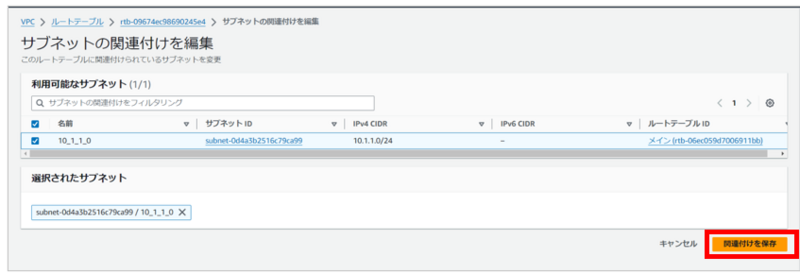

[ルートテーブル]>[サブネットの関連付け]タブで、[サブネットの関連付けを編集]をクリックします。

サブネット [10_1_1_0]を選択し、[関連付けを保存]をクリックします。

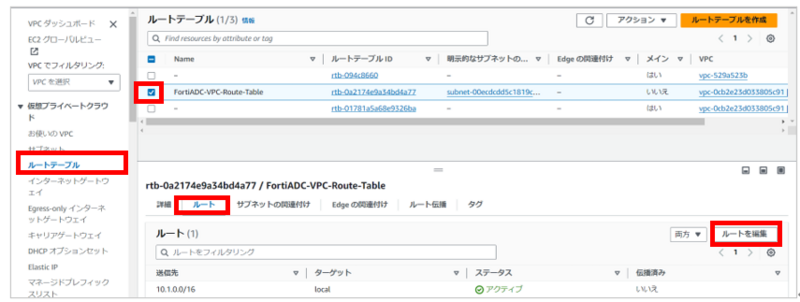

続いて、ルートテーブルにデフォルトゲートウェイを追加します。

[ルートテーブル]>[作成したルートテーブル]>[ルート]から[ルートを編集]をクリックします。

[ルートを追加]をクリックします。

以下の設定を選択し、[変更を保存]をクリックします。

- 送信先:0.0.0.0/0

- ターゲット:インターネットゲートウェイ

- ターゲット:4-3 で作成したインターネットゲートウェイ

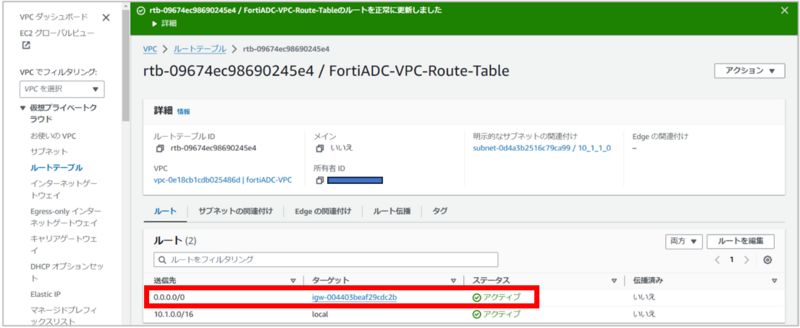

インターネットゲートウェイが追加されたことを確認します。

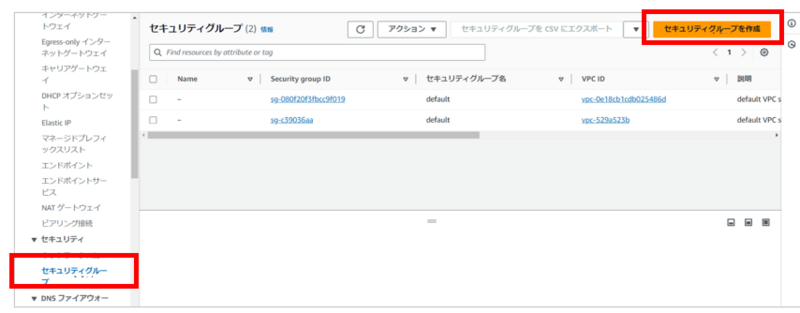

4.5. セキュリティグループの作成

セキュリティグループを作成し、FortiADC-VMの「インバウンドルール」と「アウトバウンドルール」を設定します。

[EC2]>[セキュリティグループ]>[セキュリティグループを作成]をクリックします。

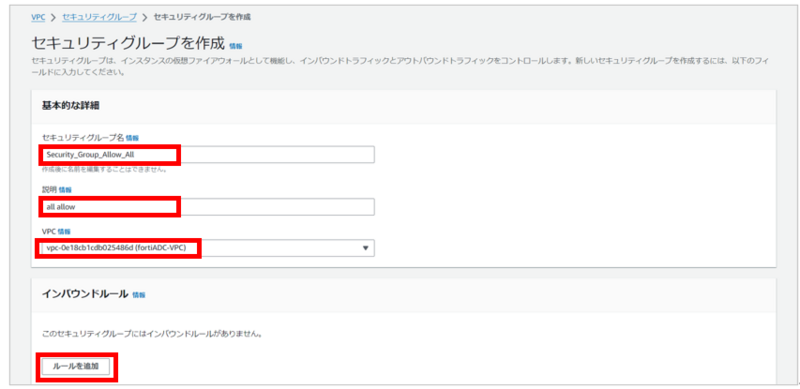

以下設定を入力し、インバウンドルールの[ルールを追加]をクリックします。

- セキュリティグループ名:Security_Group_Allow_All

- 説明:all allow

- VPC:FortiADC-VPC

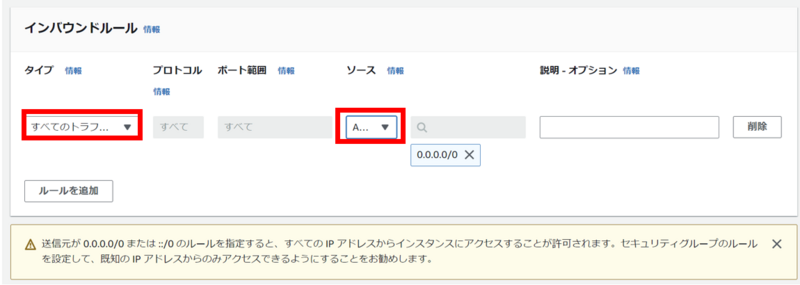

以下を入力し、[ルールを保存]をクリックします。

- タイプ:すべてのトラフィック

- ソース:Anywhere-IPv4

参考)マイIPを指定するとインスタンスへのアクセスは本項目設定時点での、自身のグローバルIPからのみに制限されます。

参考)マイIP(現時点で利用している自身のGlobal IPが自動入力されます)

セキュリティグループのルールは適切に設定してください。

アウトバウンドルールはデフォルトのまま[セキュリティグループの作成]をクリックします。セキュリティグループのルールは適切に設定してください。

セキュリティグループが追加されたことを確認します。

5. FortiADC-VMの展開

FortiADC-VMをAWSのAmazon EC2にデプロイします。 今回はBring Your Own License (BYOL)ライセンスタイプのインスタンスをデプロイします。

5.1. インスタンスの起動

[EC2]>[インスタンスの起動] をクリックします。

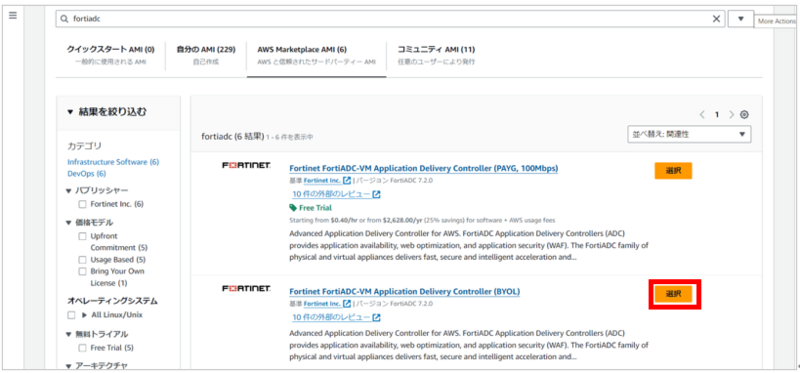

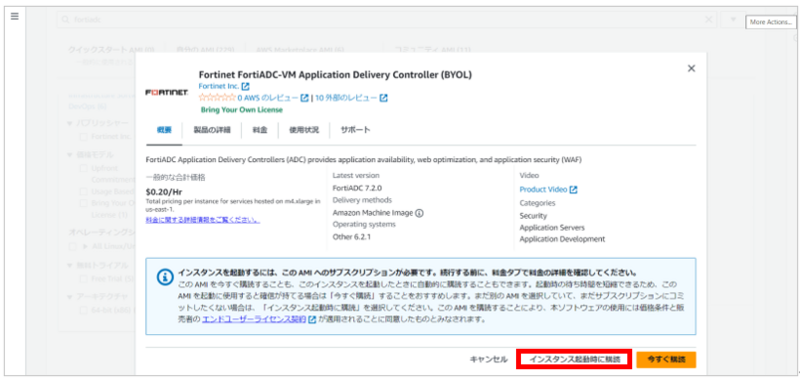

5.2. FortiADC のAmazonマシンイメージ(AMI)選択

仮想マシン名を指定し「アプリケーションおよびOSイメージ(Amazonマシンイメージ)で[FortiADC]を検索します。

- 名前とタグ FortiADC

- アプリケーションおよびOSイメージ(Amazonマシンイメージ) FortiADC

[AWS Marketplace AMI(x)]タブをクリックします

Fortinet FortiADC-VM Application Delivery Controller (BYOL)の[選択]をクリックします。

[インスタンス起動時に購読]をクリックします。

5.3. リージョンと EC2 インスタンスタイプの選択

デプロイするリージョンを確認します。

インスタンス数、EC2 インスタンスタイプ等を選択します。

インスタンス数 1

インスタンスタイプ m4.xlarge(自動でメーカ推奨インスタンスタイプが指定されます。)

メモリ 4G以上のメモリをお勧めします

vCPU 利用するライセンスに合わせてインスタンスを選択します。FortiADC-VMはVM01、VM02、VM04、VM08、VM16、VM32が提供されています。数値は 利用可能なvCPU数です。 例:FortiADC-VM04 4vCPU利用可能ライセンス

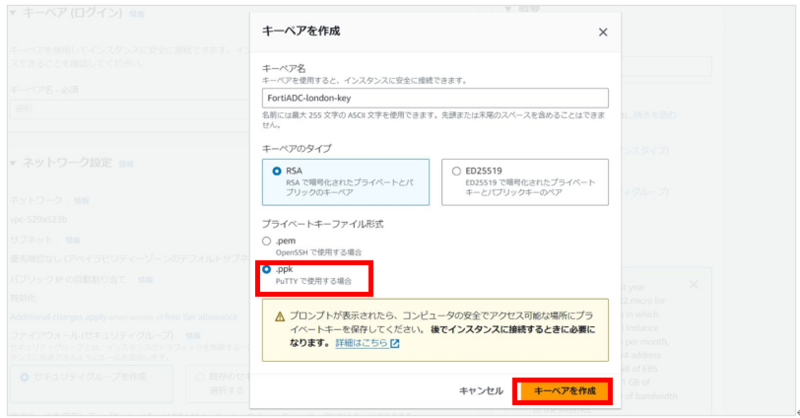

5.4. 新しいキーペアの作成とダウンロード

新しいキーペアを作成してダウンロードします。キーペアを作成すると、SSH経由でコマンドラインインターフェイスにアクセスできます。

[新しいキーペアの作成]に記載されている手順を使用します。

以下設定を行い、[キーペアの作成]をクリックします。

- キーペア名:FortiADC-keypair

- キーペアのタイプ:RSA

- プライベートキーファイル形式:.ppk

※putty のみ接続可能であることを確認しています。(2024/4 現在)

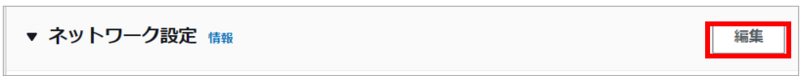

5.5. ネットワーク設定

インスタンスのネットワーク設定を構成します。

[編集]をクリックします。

- VPC fortinetADC-VPC

- サブネット 10_1_1_0

- パブリック IP の自動割り当て 有効化

- プライマリIP 10.1.1.253

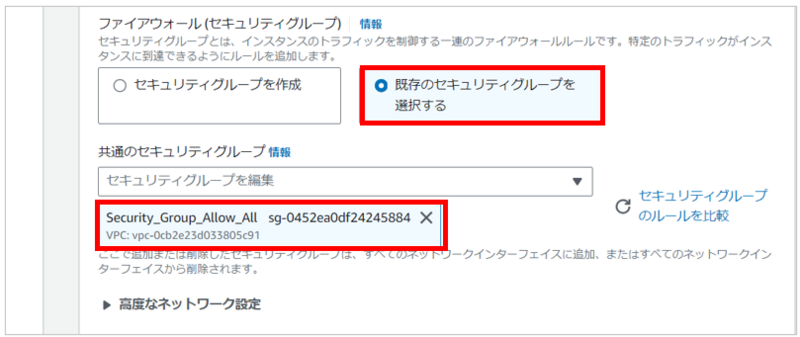

5.6. セキュリティ設定

新しいセキュリティグループを作成することも、既存のセキュリティグループから選択することもできます。 今回は4-5で作成したセキュリティグループを選択します。

以下の選択をします。

- ファイアウォール(セキュリティグループ)既存のセキュリティグループを選択する

- 共通のセキュリティグループを Security_Group_Allow_All ※4-5で作成したセキュリティグループ

5.7. ストレージ

ルートボリュームは少なくとも1Gのサイズを使用することをお勧めします。

参考)FortiADC-VM仮想ハードディスクのサイズを変更する場合、展開後にインスタンス起動後に次のコマンドを実行します。

# execute formatlogdisk

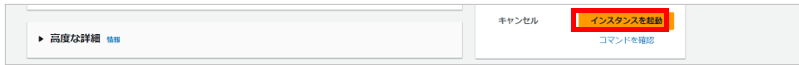

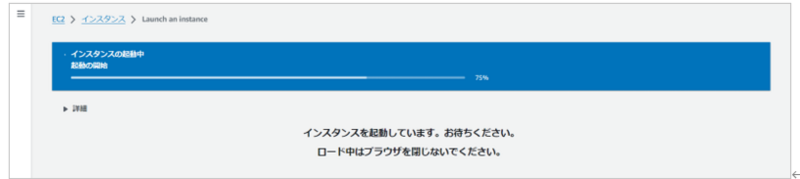

5.8. インスタンス起動

設定を確認しましたら、[インスタンスを起動]をクリックします。

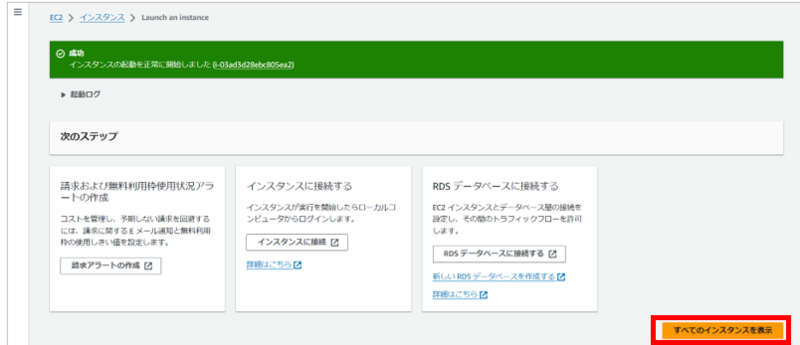

[すべてのインスタンスを表示]をクリックします。

[すべてのインスタンスを表示]をクリックします。

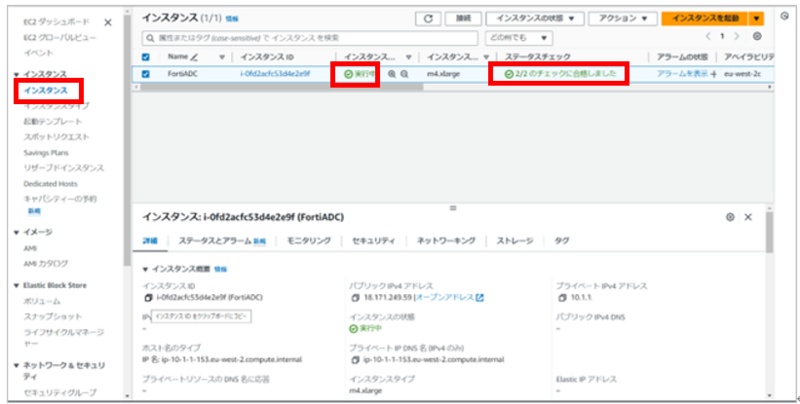

5.9. インスタンスの状態確認

[EC2]>[インスタンス] ページに移動し、インスタンスの状態を確認します。

- インスタンス 実行中

- ステータスチェック 2/2のチェックに合格しました

5.10. 管理画面へのアクセス(ブラウザアクセス)

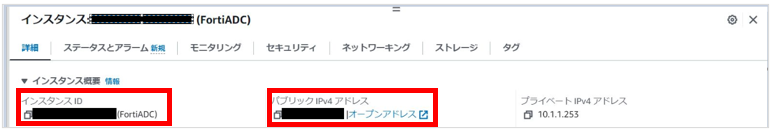

インターネット経由でFortiADC-VMにアクセスできることを確認します。

HTTPS を使用して Web UI に接続できます。デフォルトの管理者パスワードは AWS インスタンス ID です。

- アクセス先 https://パブリックIPv4アドレス

- ログインID admin

- パスワード インスタンス ID

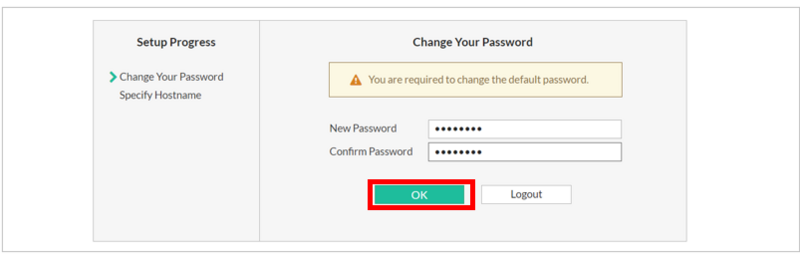

Change Your Password が表示される場合はパスワードを変更して、再ログインします。

Change Your Password が表示される場合はパスワードを変更して、再ログインします。

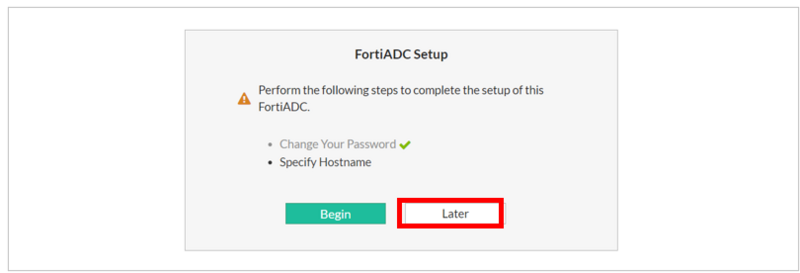

FortiADC Setup は[Later]をクリックします。

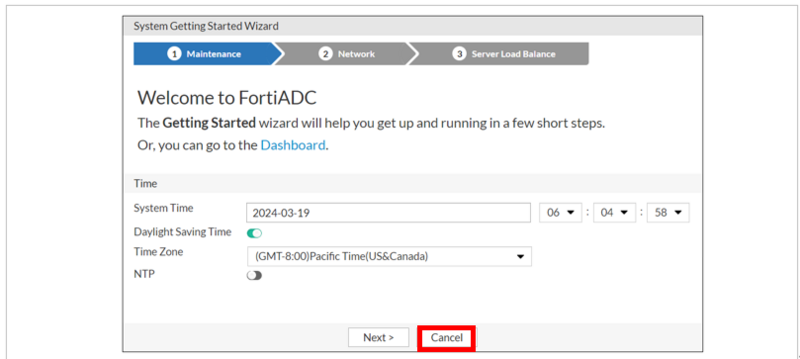

[Cancel]をクリックします。

[Cancel]をクリックします。

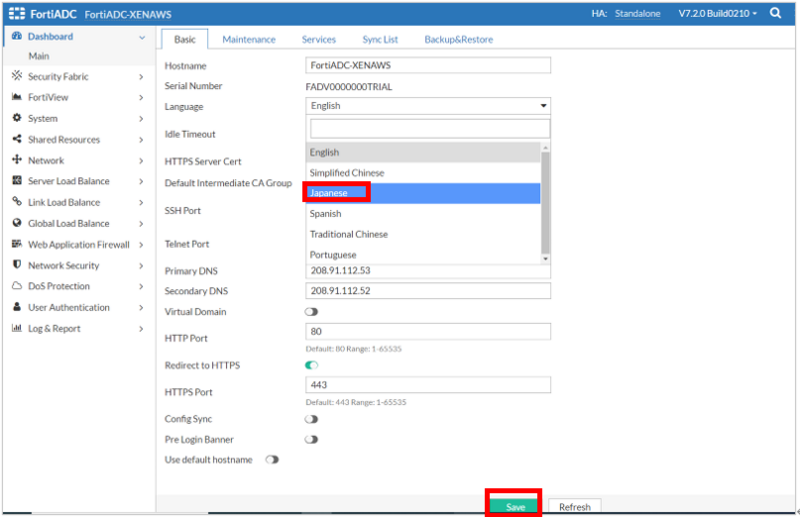

Language をEnglishから Japanese に変更し、[Save]をクリックします。

Language をEnglishから Japanese に変更し、[Save]をクリックします。

ブラウザを更新すると、日本語表記になることが確認できます。

ブラウザを更新すると、日本語表記になることが確認できます。

5.11. 管理画面へのアクセス(SSHアクセス)

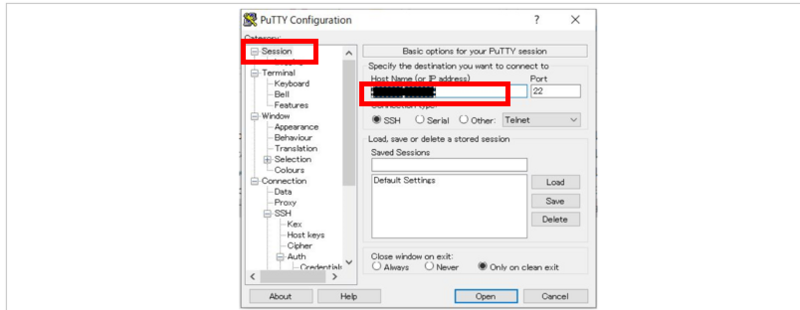

SSH接続を使用してコマンドライン インターフェイス(CLI)に接続します。

※puttyでの接続のみ確認済みのため、その手順を記載します。(2024/4 現在)

puttyを起動します。 FortiADCに割り当てられた[パブリックIPv4アドレス] を指定します。

- Host Name(or IP address) パブリックIPv4アドレス

- Port 22

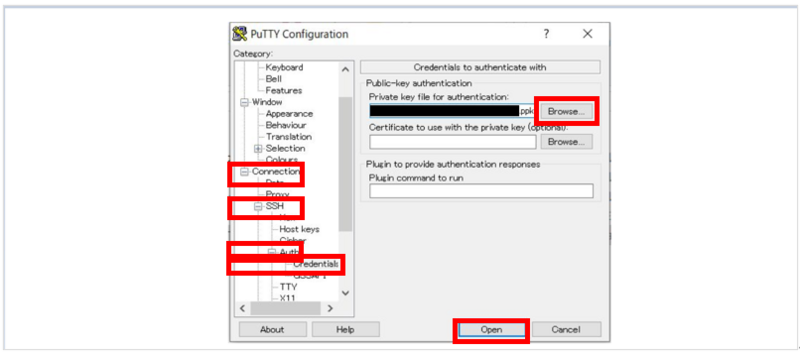

[Connection]>[SSH]>[Auth]>[Credentials to authenticate with]をクリックし、 [Private key file for authentication] に[Browse..]より [5-4]で作成、ダウンロードしたppkファイルを指定し、[Open]をクリックします。

- [Private key file for authentication] [5-4 新しいキーペアの作成とダウンロード]でダウンロードした ppkファイル

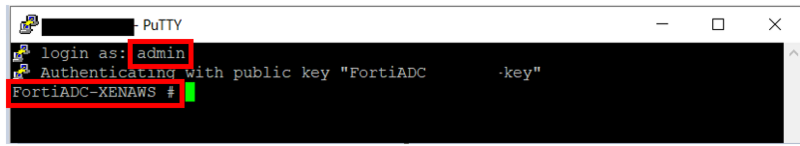

[login as:]プロンプトが表示されたら、[admin] を入力しエンターします。指定したprivate keyを読み込みログインします。 [hostname] # というプロンプトが表示されたらログイン完了です。

- [login as:] admin

6. FortiADC-VMインターフェイス作成

FortiADCで利用する Port1はデプロイ時に自動生成されます。Port2以降のインターフェイスを利用するには、サブネットの追加、ネットワークインターフェイスの作成およびFortiADC-VMへのアタッチが必要になります。

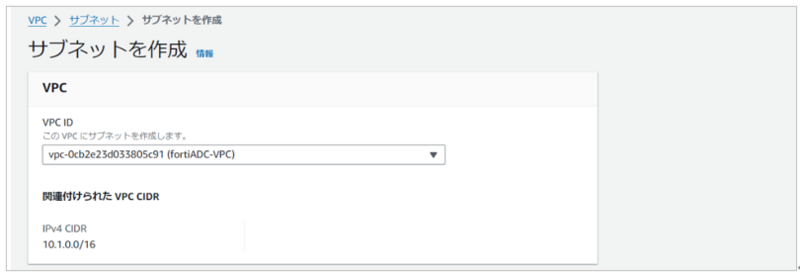

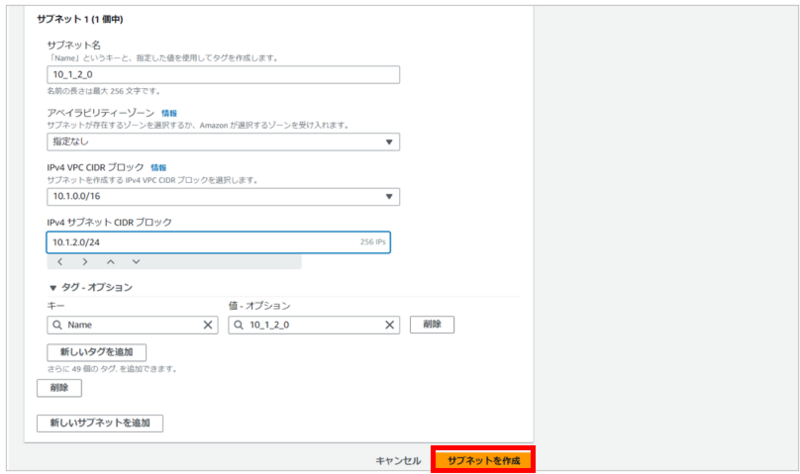

6.1. サブネットの追加

[VPC]>[サブネット]に移動し、[サブネットを作成]をクリックします。負荷分散対象サーバを配置するセグメントを作成します。

- VPC IP FortiADC-VPC

以下の設定行い、[サブネットの作成]をクリックします。

- サブネット名 10_1_2_0

- IPv4 サブネットCIDR ブロック 10.1.2.0/24

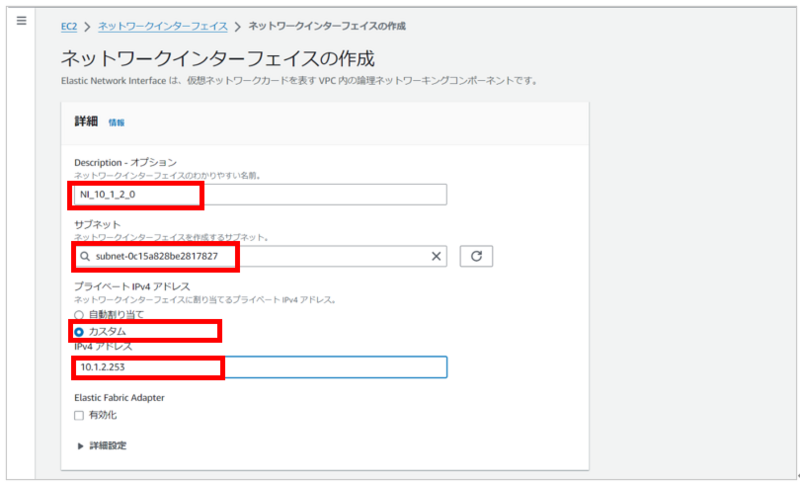

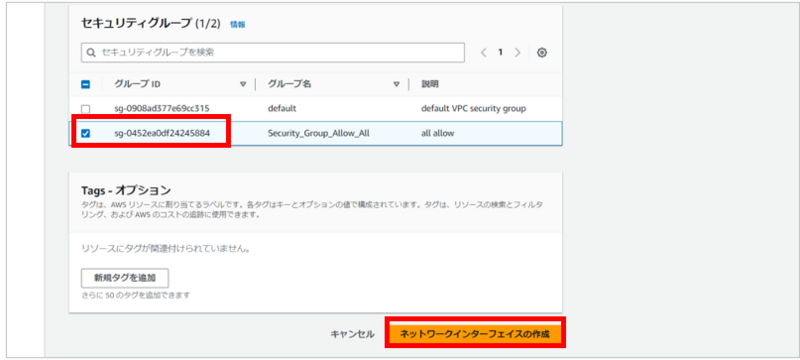

6.2. ネットワークインターフェイスの作成

[EC2]>[ネットワークインターフェイス]に移動し、[ネットワークインターフェイスの作成]をクリックします。サブネットとセキュリティグループを選択して、プライベートIPを設定します。

以下設定を行い[ネットワークインターフェイスの作成]をクリックします。

以下設定を行い[ネットワークインターフェイスの作成]をクリックします。

- Description -オプション NI_10_1_2_0

- サブネット [5-1]で作成したサブネットを指定

- プライベートIPv4アドレス カスタム

- IPアドレス 10.1.2.253

- セキュリティグループ Security_Group_Allow_All

6.3. インターフェイスのアタッチ

FortiADC-VMインスタンスにインターフェイスを接続します。

作成した[ネットワークインターフェイス]選択し、[アクション]>[アタッチ]を選択します。

以下を選択し、[アタッチ]をクリックします。

以下を選択し、[アタッチ]をクリックします。

- VPC FortiADC-VPC

- インターフェイス FortiADC

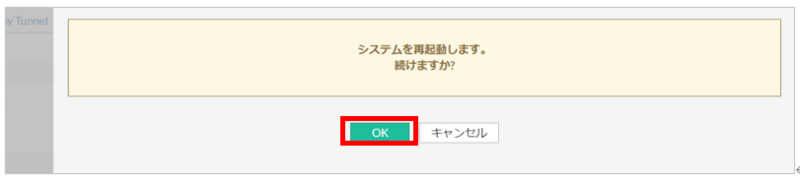

6.4. FortiADC-VMの再起動

FortiADC-VMを再起動します。その後、新しいインターフェイスをスタティック設定とします。

[admin]>[システム]>[再起動]

[OK]をクリックします。

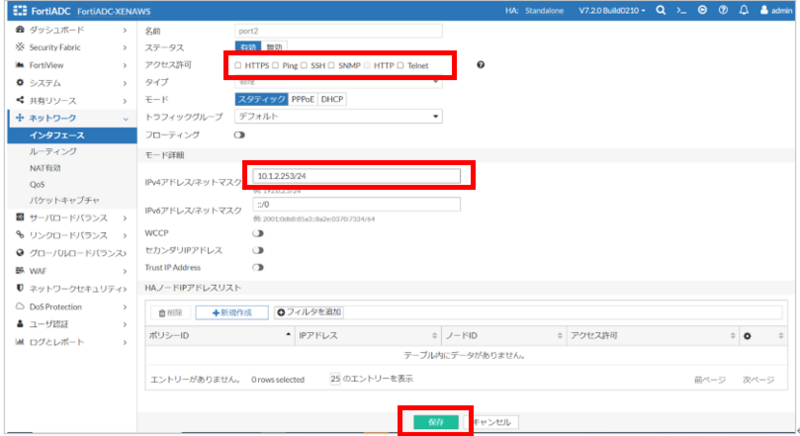

ログイン後、[ネットワーク]>[インターフェース]にport2が表示されたことを確認します。右側の鉛筆マークをクリックしてIPアドレスを変更します。

以下の設定し、[保存]をクリックします。

- アクセス許可 必要な箇所を選択します。

- IPv4アドレス/マスク 10.1.2.253/24

7. ライセンスの適用

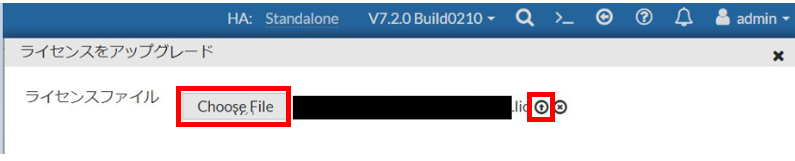

評価ライセンスファイルを適用します。適用方法は製品ライセンスファイル、評価ライセンスファイルいずれも同一手順です。 ご利用の際は3章を参考にネットワールド「Fortinetお問い合わせフォーム」へお問い合わせください。

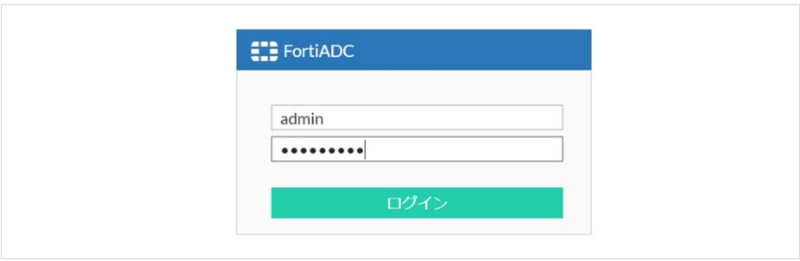

ブラウザを起動しhttpsアクセスで管理画面にアクセスします。

ログイン画面の右上に[バージョン表記]※今回はv7.2.0 Build 0210の[右プルダウン]メニューより[ライセンスをアップグレード]を選択します。

事前に用意したライセンスファイルを[Choose File]より指定します。ライセンスファイルの拡張子は.licです。ライセンスファイルを指定後、↑マークをクリックしFortiADCライセンスファイルをアップロードします。

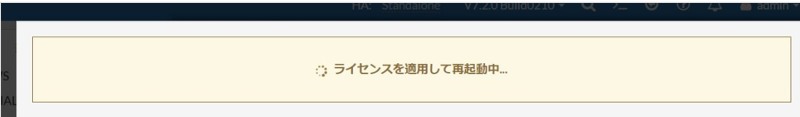

ライセンスファイル適用時にFortiADCは自動で再起動します。

ログイン画面が表示されましたら、再度ログインします。

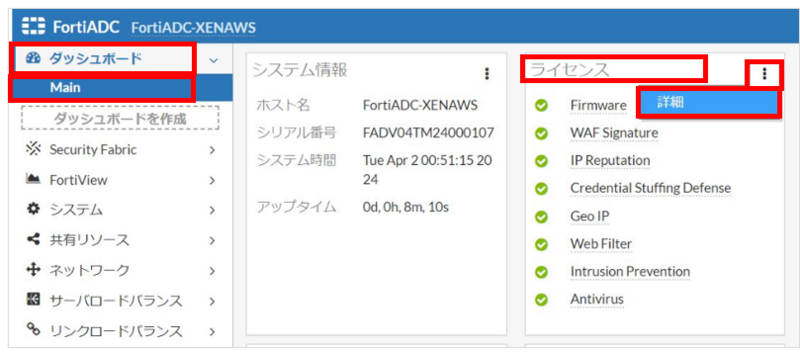

ログイン後、[ダッシュボード]>][Main]>[ライセンス]>[詳細]をクリックします。

ログイン後、[ダッシュボード]>][Main]>[ライセンス]>[詳細]をクリックします。

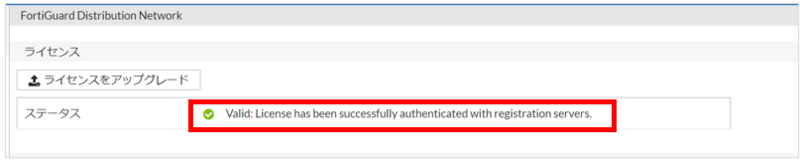

[Valid: License has been successfully authenticated with registration servers.]

と表示されていれば適用完了です。

評価、製品ライセンスはインターネット上のFortiGuardライセンスと通信し認証を行います。そのためインターネットの状況によっては、ステータス変更に時間がかかることがあります。

終わりに

この記事を通じて、FortiADCをAWSにデプロイする際の基本的なステップについて理解を深めていただけたでしょうか? 今後の記事で、デプロイ後の基本的な設定手順をお届けする予定です。お楽しみに!