皆様こんにちは!ネットワールドSEの藤井です。

AWSにおけるネットワークのセキュリティでは、様々な機能があり複雑で難しいと感じたことはありませんか? 今回は、AWS上のネットワークセキュリティとしてFortiGateを使用するというソリューションの第一歩として、FortiGateをAWS上にデプロイするためのガイドをお届けします。

VPCを作成し、ネットワークの構築をしてからFortiGateを立てるところまで、図解付きでのガイドとなっております。

以下、デプロイガイドとなります。 画面を並べて実際にAWS上で操作しながら構築を進めていただけたらと思います!

関連シリーズ、FortiADC on AWSのデプロイガイドはこちら!

目次

- 目次

- 免責事項

- 1. はじめに

- 2. 構成図

- 3. ライセンス

- 4. FortiGateを導入する前に

- 5. FortiGate-VMの展開

- 6. Elastic IPの作成と関連付け

- 7. ルートテーブルの作成とサブネットの関連付け

- 8. FortiGateにGUIで接続する

免責事項

- 本書は、株式会社ネットワールド(以下 弊社)が作成・管理します。

- 本書の記載内容の一部または全部を弊社に無断で改変・転載することを禁じます。

- 本書の記載内容は、一部または全部が将来予告無く変更されることがあります。

- 本書の利用は、利用者様の責任において行われるとものとします。

- 本書の記載内容には、最善の注意を払っておりますが、正確性・完全性を保証するものではありません。従いまして、本書の利用によって生じたあらゆる損害に関して、弊社は一切の責任を負いかねます。

1. はじめに

Amazon Elastic Compute Cloud (以下Amazon EC2) は、Amazon Web Services (以下AWS) クラウドでスケーラブルなコンピューティング能力を提供します。Amazon EC2 を使用すると、ハードウェアに先行投資する必要がなくなるため、アプリケーションの開発とデプロイを迅速化できます。Amazon EC2 を使用して、仮想サーバーの起動、セキュリティとネットワークの設定、ストレージの管理を行うことができます。

このガイドでは、FortiGateをAWS EC2にデプロイする方法を説明します。

ご注意ください:AWSリージョンについて

本手順書は特定のAWSリージョンを基準に記載しております。AWSのサービスはリージョンにより、可用性や機能が変わることがあります。そのため、他のリージョンで本手順を適用する際には、AWS公式ドキュメントや該当リージョンのサービスページで確認をお願いします。

リージョンの選択や設定は、ご自身の責任と判断にてお願いいたします。

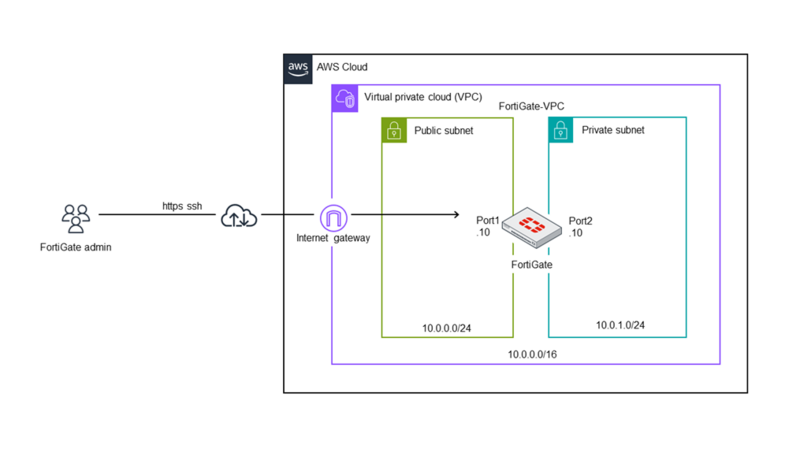

2. 構成図

本デプロイガイドの構成図です。

3. ライセンス

FortiGate-VMをAWSのAmazon EC2にデプロイするには、次の2つのライセンスタイプが提供されています。

- Bring Your Own License (BYOL) — 既にFortiGateのライセンスをお持ちの場合、それを使用してデプロイできます。

- オンデマンド — AWS Marketplaceを通じて時間単位で課金されるライセンスです。FortiGateのフルライセンスインスタンス、すべてのFortiGuardサービス、およびテクニカルサポートが含まれています。

本ガイドではBring Your Own License (BYOL)ライセンスタイプを利用してデプロイします。BYOLライセンスタイプでは、デプロイ後にライセンスファイルをインスタンスにアップロードする必要があります。

ネットワールドFortinetお問い合わせフォーム https://www.networld.co.jp/forms/product/fortinet.html

本ガイドではBring Your Own License (BYOL)ライセンスタイプを利用してデプロイします。

4. FortiGateを導入する前に

FortiGateをデプロイする前にAWS上の基本設定を行います。

- VPCの作成

- サブネットの作成

- インターネットゲートウェイの作成

ルートテーブルの作成は、FortiGateインスタンスのネットワークインターフェイスが必要なため、FortiGateをデプロイ後に行います。

以下順を追って作成します。

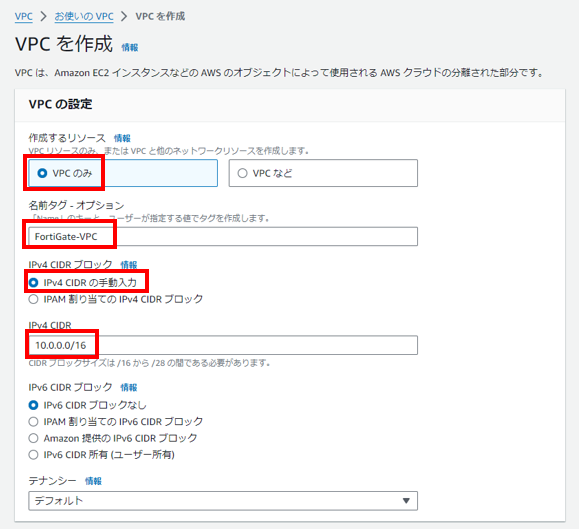

4.1. VPCの作成

VPCを作成し、利用するIPv4アドレス範囲を指定します。

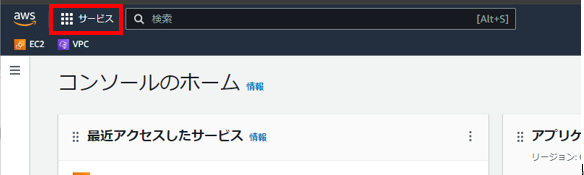

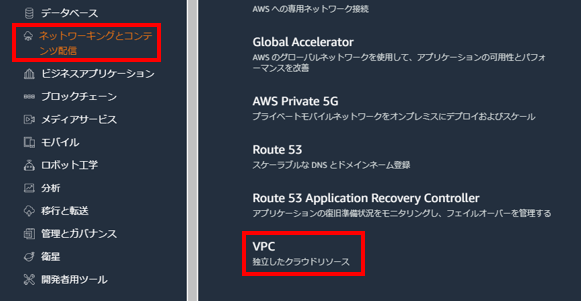

[サービス] > [ネットワーキングとコンテンツ配信] > [VPC]をクリックします。

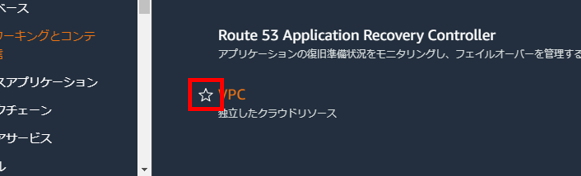

Tips [☆]をクリックでお気に入りに登録することでヘッダに表示され、アクセスしやすくなります。

VPCを作成するリージョンを選択します。本例では[カナダ(中部)]です。

![]()

[VPCを作成]をクリックします。

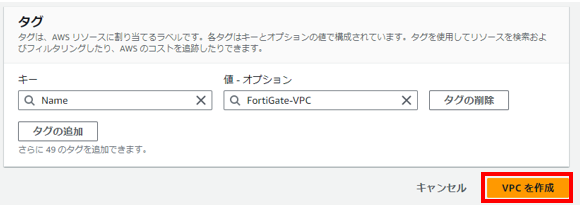

以下設定を入力します。

- 作成するリソース:VPCのみ

- 名前タグ – オプション:FortiGate-VPC

- IPv4 CIDR ブロック IPv4:CIDR の手動入力

- IPv4 CIDR:10.0.0.0/16

※以降記載のない項目はデフォルト設定とします

[VPCを作成]をクリックします。

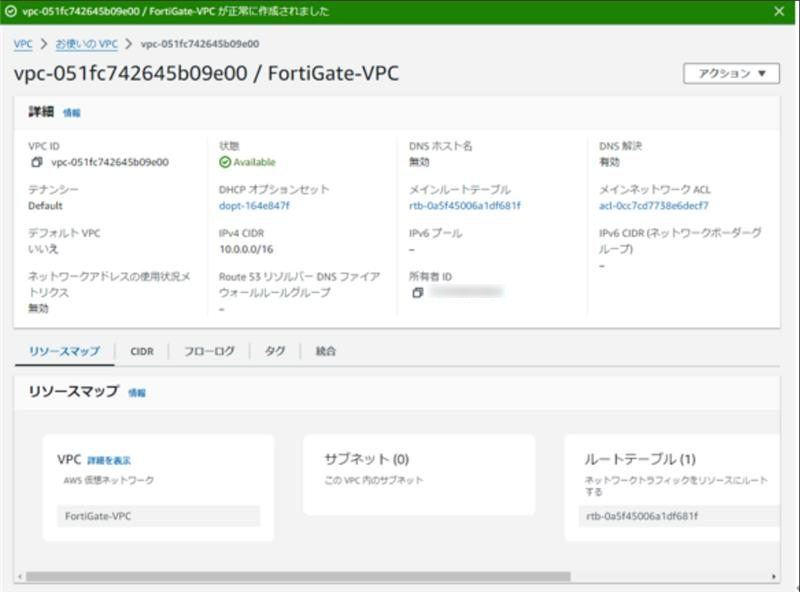

VPCが作成されたことを確認します。

4.2. サブネットの作成

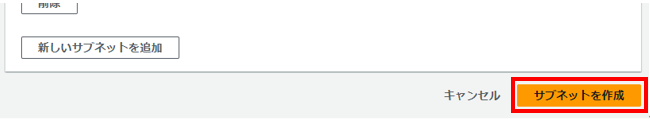

作成したVPC内に、PublicとPrivateのサブネットを作成します。

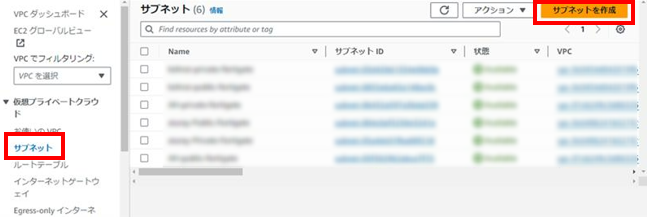

[VPC] > [サブネット] > [サブネットを作成]をクリックします。

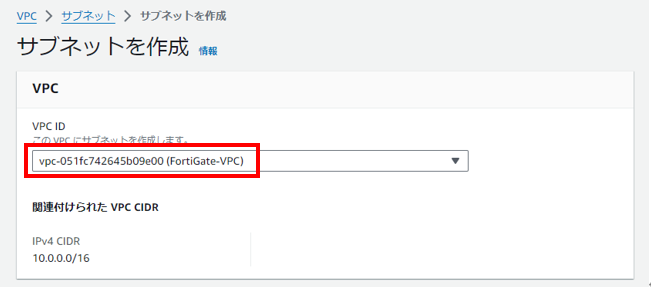

サブネットを作成するVPCを選択します。

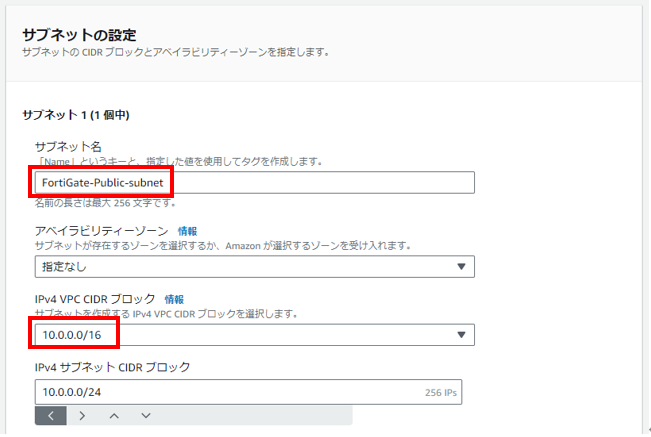

パブリックサブネットの情報を入力します。

- サブネット名:FortiGate-Public-subnet

- IPv4 サブネット CIDR ブロック:10.0.0.0/24

[新しいサブネットを追加]をクリックします。

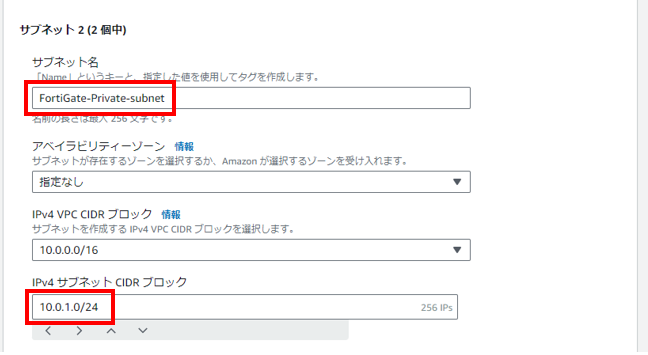

プライベートサブネットの情報を入力します。

- サブネット名:FortiGate-Private-subnet

- IPv4 サブネット CIDR ブロック:10.0.1.0/24

[サブネットを作成]をクリックします。

サブネットが作成されたことを確認します。

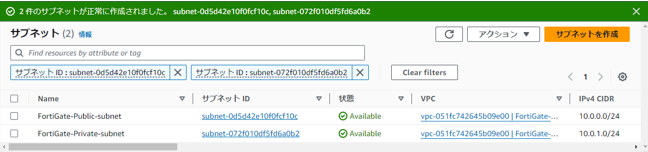

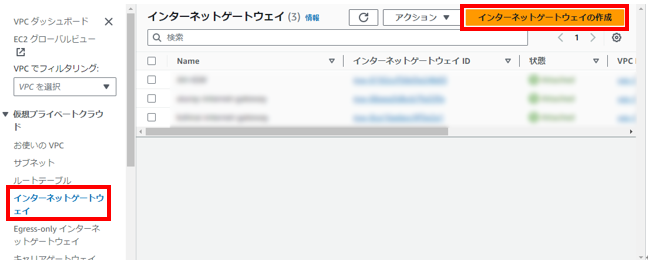

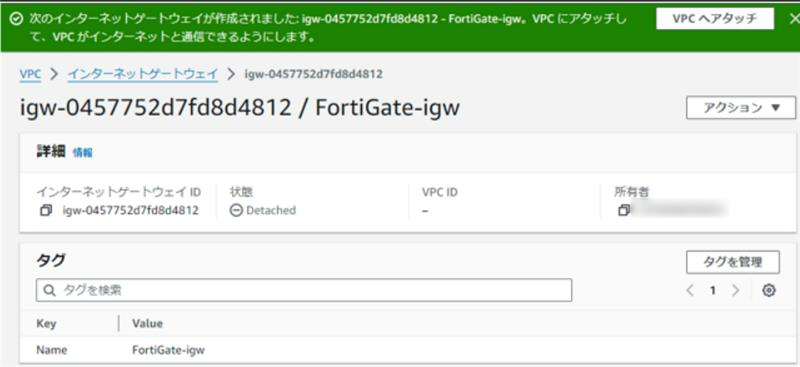

4.3. インターネットゲートウェイ(IGW)の作成

VPCからインターネットへの出口となるIGWを作成し、VPCにアタッチします。

[VPC] > [インターネットゲートウェイ] > [インターネットゲートウェイの作成]をクリックします。

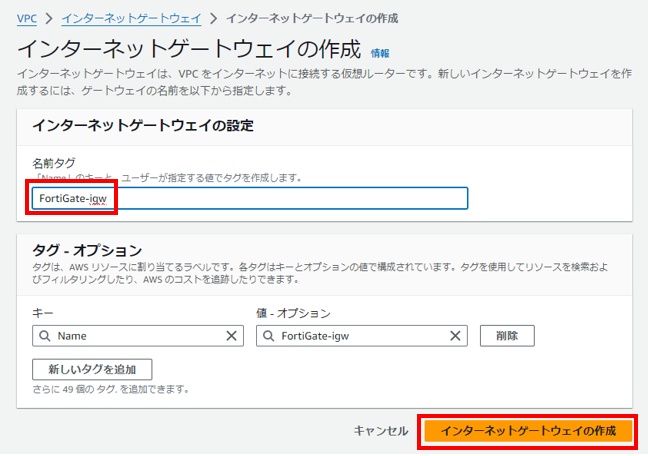

以下設定を入力し、[インターネットゲートウェイの作成]をクリックします。

- 名前タグ:FortiGate-igw

IGWが作成されたことを確認します。

IGWをVPCにアタッチして、VPCがインターネットと通信できるようにします。

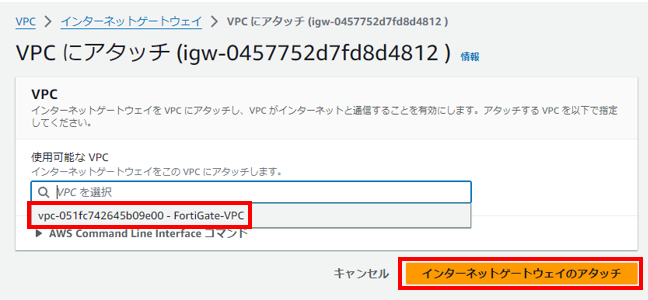

作成したIGWの[アクション]から[VPCにアタッチ]をクリックします。

アタッチするVPCを選択し、[インターネットゲートウェイのアタッチ]をクリックします。

アタッチされたことを確認します。

5. FortiGate-VMの展開

FortiGate-VMをAWSのAmazon EC2にデプロイします。

今回はBring Your Own License (BYOL)タイプのインスタンスを使用します。

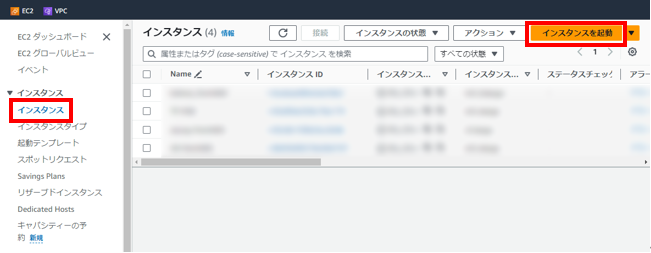

5.1. インスタンスの起動

[EC2] > [インスタンス] > [インスタンスを起動]をクリックします。

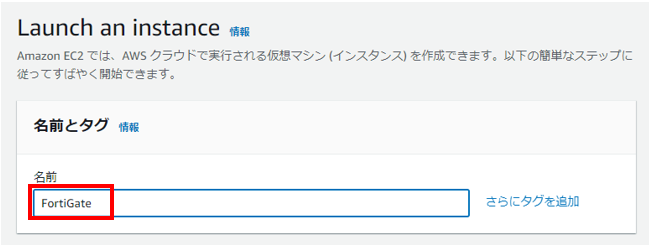

[名前とタグ]で、仮想マシンの名前を設定します。

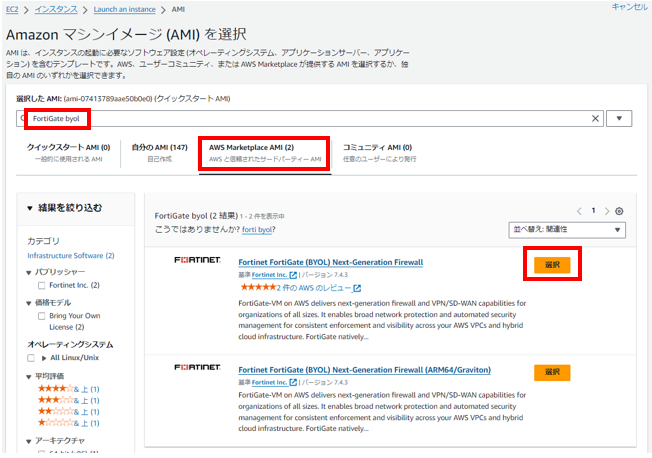

5.2. Amazonマシンイメージ(AMI)選択

[アプリケーションおよび OS イメージ (Amazon マシンイメージ)]で[その他のAMIを閲覧する]をクリックします。

[FortiGate byol]と検索し、[AWS Marketplace AMI]からBYOLのFortiGateを選択します。

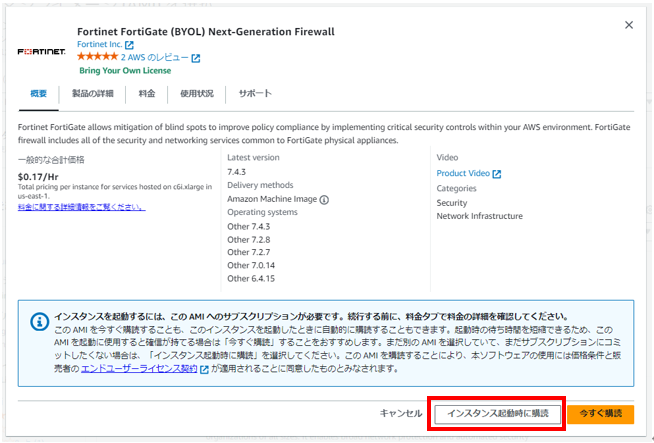

[インスタンス起動時に購読]をクリックします。

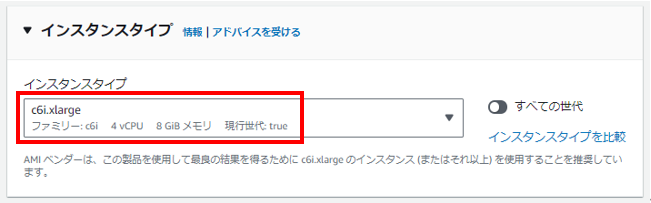

5.3. インスタンスタイプの選択

インスタンスタイプを指定します。ライセンスの種類に合わせて、適切なサイズを選択します。

本ドキュメントでは、VM04ライセンスを使用し、c6i.xlargeのインスタンスを使用します。

- メモリ:4G以上のメモリをお勧めします

- vCPU:利用するライセンスに合わせてインスタンスを選択します。

FortiGate-VMはVM01、VM02、VM04、VM08、VM16、VM32が提供されています。数値は利用可能なvCPU数です。

例 : FortiGate-VM04 4vCPU利用可能ライセンス

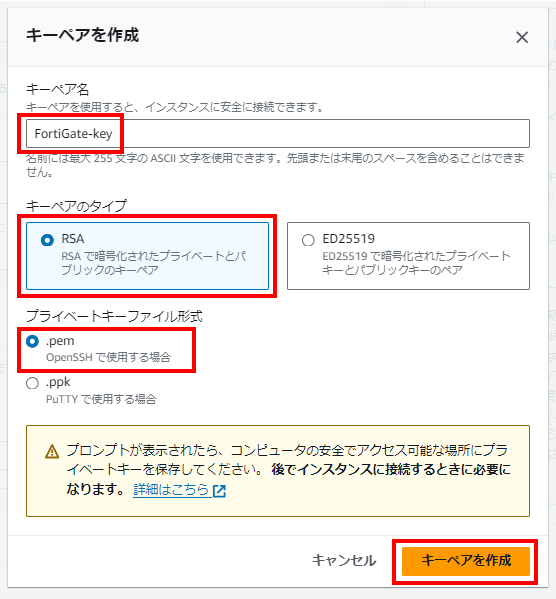

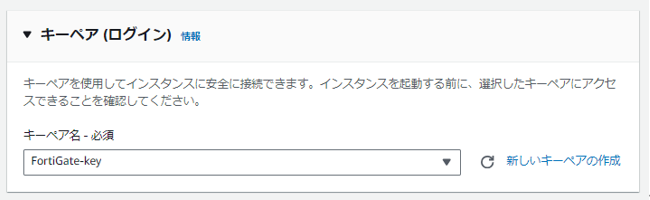

5.4. キーペアの作成とダウンロード

[キーペア(ログイン)]で[新しいキーペアの作成]を選択し、以下の設定で作成し、ダウンロードします。

- キーペア名:FortiGate-key

- キーペアのタイプ:RSA

- プライベートキーファイル形式:.pem

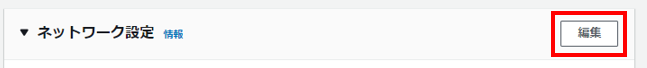

5.5. ネットワーク設定

[ネットワーク設定]で[編集]をクリックします。

[VPC]では作成したVPC[FortiGate-VPC]を選択します。

[サブネット]では[FortiGate-Public-subnet]を選択します。

[パブリックIPの自動割り当て]は[無効化]のままにします。

セキュリティグループを作成して設定します。

- ファイアウォール(セキュリティグループ) :セキュリティグループを作成

- セキュリティグループ名:FortiGate-sg-AllAllow

- 説明:all allow

- インバウンドセキュリティグループのルール

- すべてのトラフィック、任意の場所

本ドキュメントでは、すべてのトラフィックを許可するように設定をしています。実際に利用する場合には、環境に合わせたアクセス制限を設定してください。

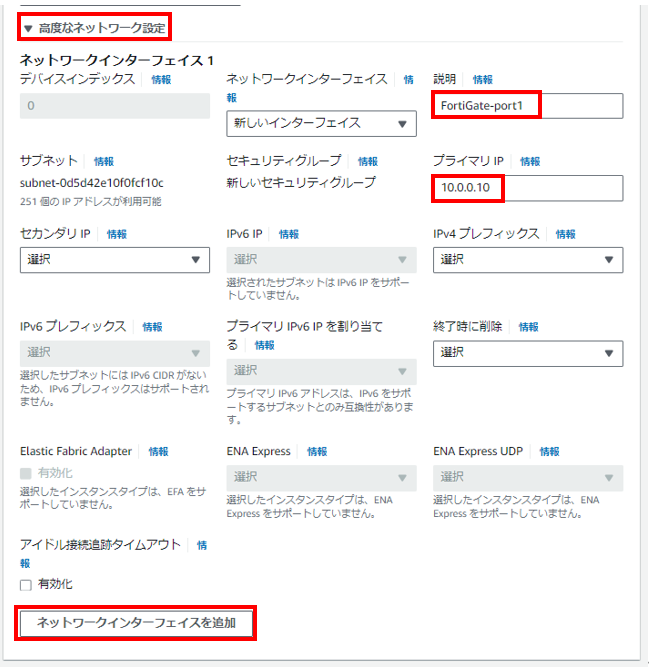

[高度なネットワーク設定]を開き、ネットワークインターフェイスを作成します。

- ネットワークインターフェイス1

- 説明:FortiGate-port1

- プライマリIP:10.0.0.10

[ネットワークインターフェイスを追加]から1つ追加で作成します。

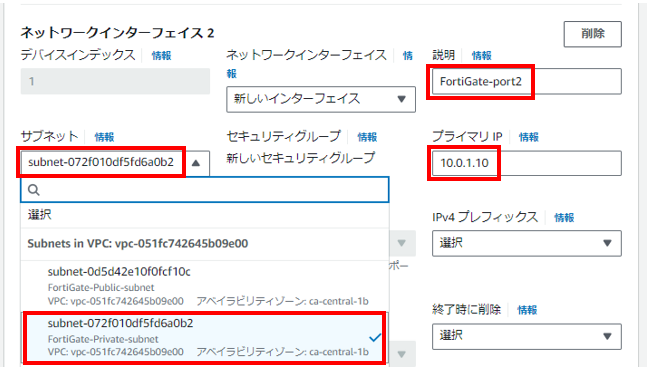

- ネットワークインターフェイス2

- 説明:FortiGate-port2

- サブネット:FortiGate-Private-subnet

- プライマリIP:10.0.1.10

5.6. ストレージ設定

ストレージ設定は変更の必要はありません。

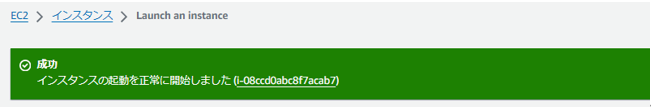

5.7. インスタンスの起動

インスタンス数を確認し、起動をクリックします。

起動が完了したことを確認します。

また、起動が完了しても、[インスタンス]にて[ステータスチェック]が[初期化しています]の状態ではまだ使用できないため、しばらく待機してください。

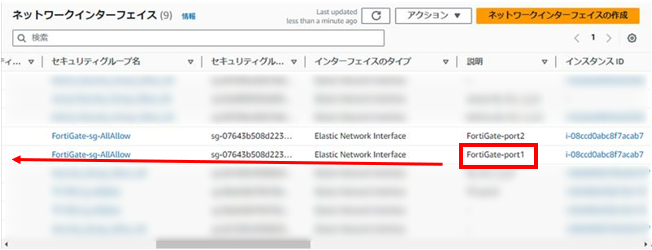

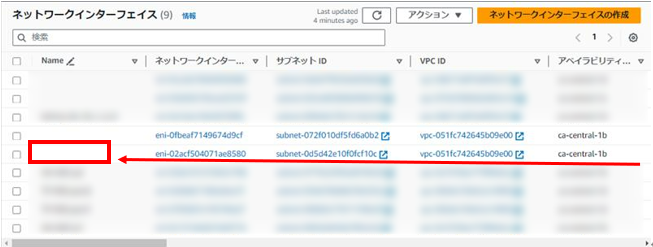

5.8. ネットワークインターフェイスの追加設定

FortiGate-VMのport1,port2として作成したネットワークインターフェイスの[Name]タグを設定します。

[EC2] > [ネットワークインターフェイス]を開き、[説明]欄が[FortiGate-port1]となっている項目を選び、[Name]に[FortiGate-port1]と入力します。

[FortiGate-port2]も同様に[Name]の設定をします。

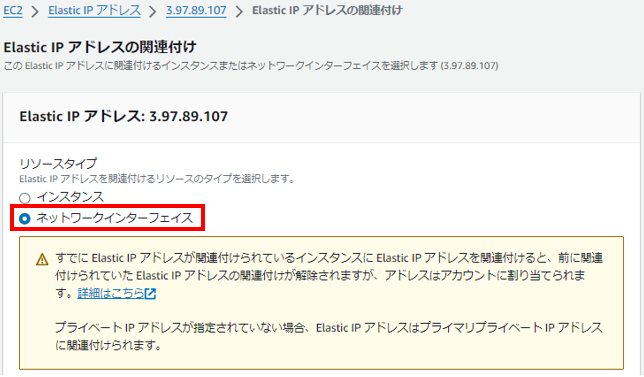

6. Elastic IPの作成と関連付け

Elastic IPを作成し、FortiGateのport1に関連付けをします。

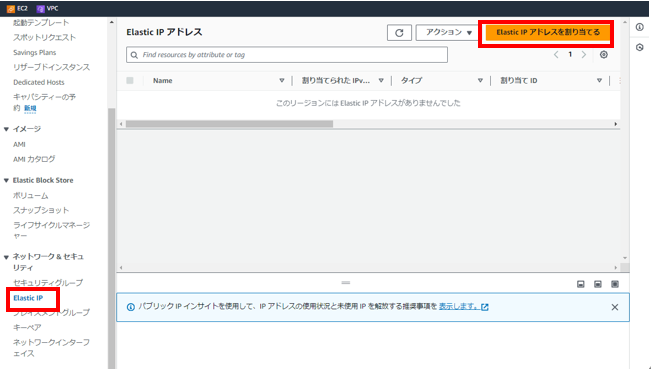

[EC2] > [Elastic IP] > [Elastic IP アドレスを割り当てる]をクリックします。

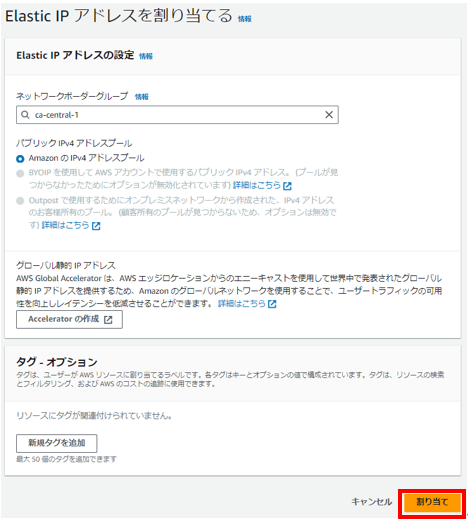

項目はそのまま、[割り当て]をクリックします。

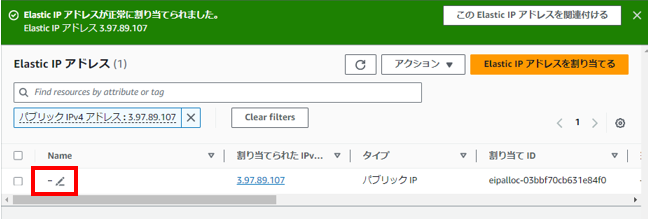

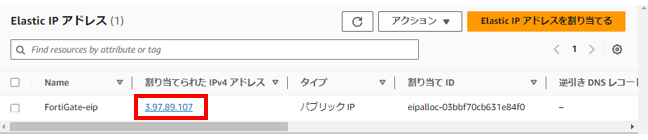

新しく追加されたElastic IP アドレスの[Name]部分をクリックし、[FortiGate-eip]と名前を付けます。

割り当てたElastic IP アドレスをクリックし、[Elastic IP アドレスの関連付け]をクリックします。

[リソースタイプ]で[ネットワークインターフェイス]を選択します。

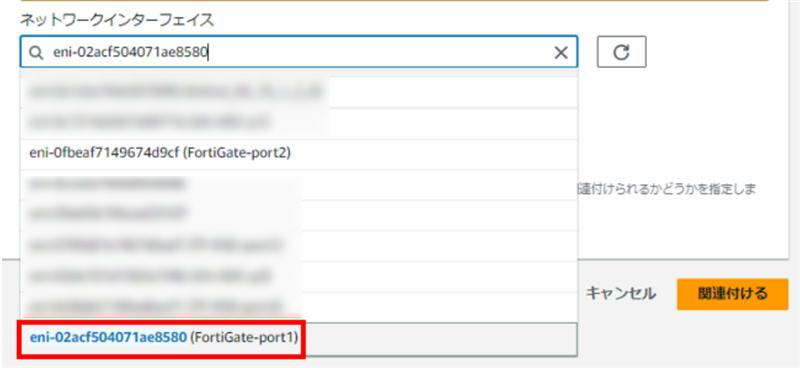

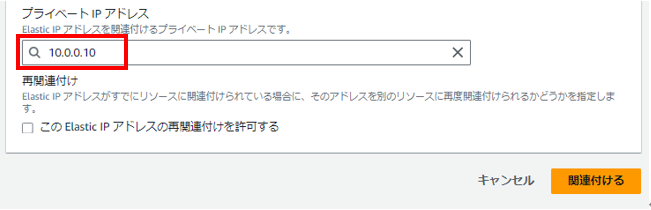

[ネットワークインターフェイス]で[FortiGate-port1]の記載があるものを選択します。

port1に指定したIPアドレスを選択し、[関連付ける]をクリックします。

Elastic IP アドレスの関連付けが完了したことを確認します。

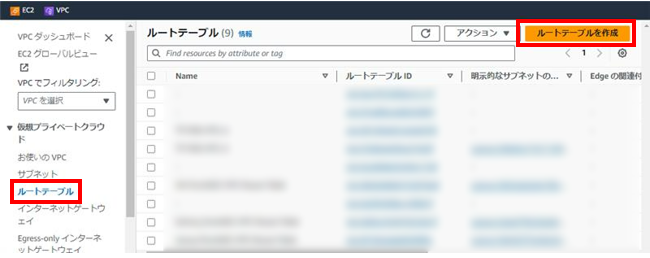

7. ルートテーブルの作成とサブネットの関連付け

ルートテーブルを作成し、サブネットに関連付けをします。

7.1. パブリックサブネット用ルートテーブル

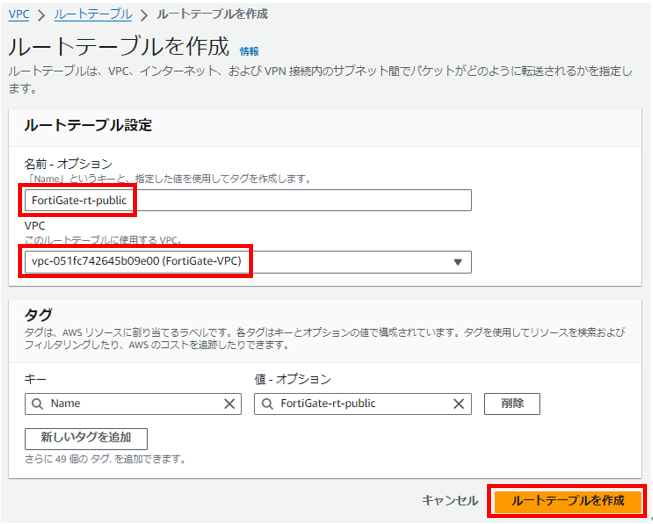

パブリックサブネット用のルートテーブルを作成します。

[VPC] > [ルートテーブル] > [ルートテーブルを作成]をクリックします。

以下の情報を設定し、[ルートテーブルを作成]をクリックします。

- 名前:FortiGate-rt-public

- VPC:FortiGate-VPC

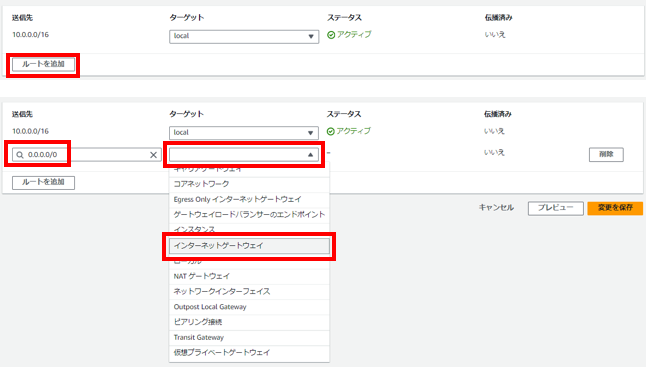

作成されたルートテーブルを確認し、[ルートを編集]をクリックします。

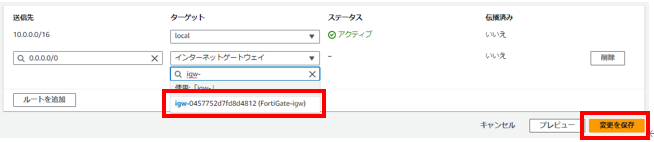

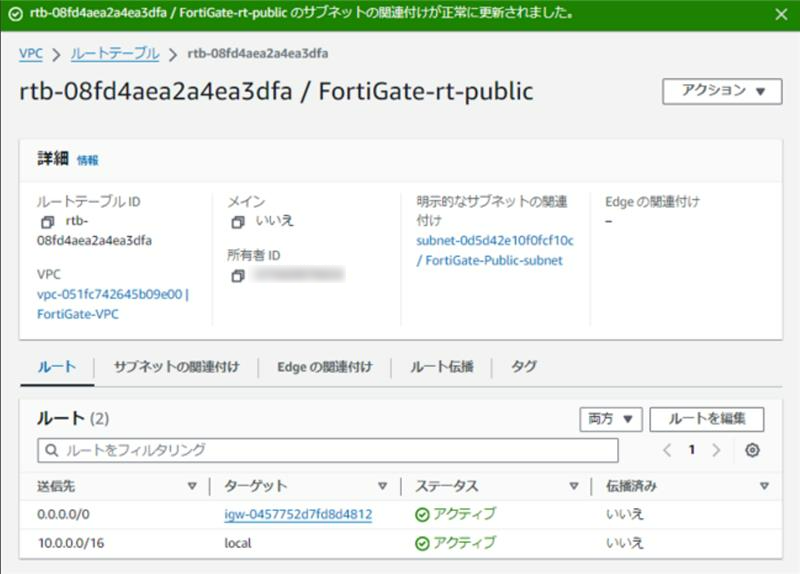

インターネット向けの通信をIGWへ向けるような設定をします。[ルートを追加]をクリックします。送信先を[0.0.0.0/0]とし、[ターゲット]に[インターネットゲートウェイ]を選択、[igw-]から始まる項目のうち[FortiGate-igw]を選択し、[変更を保存]をクリックします。

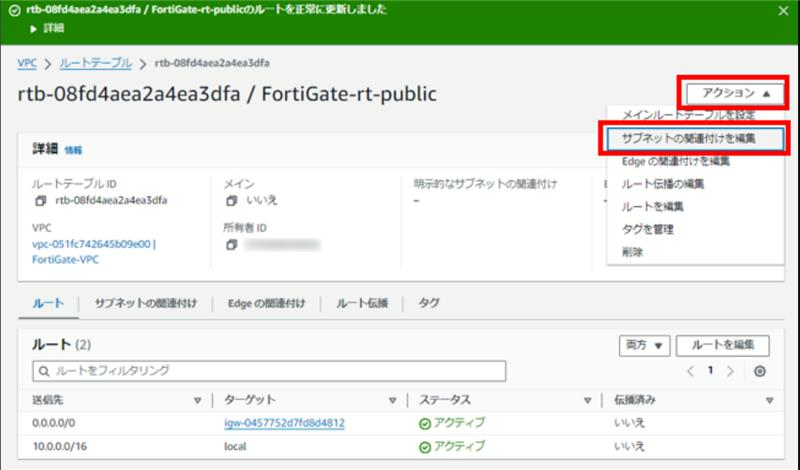

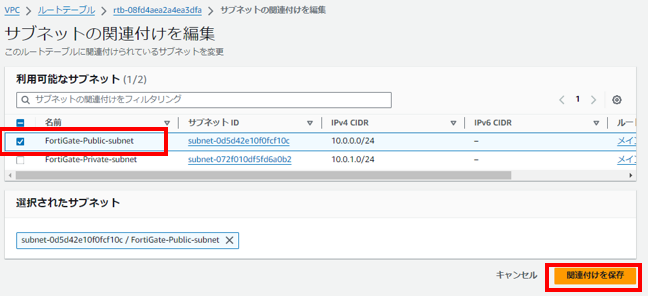

ルートが追加されていることを確認し、[アクション] > [サブネットの関連付けを編集]をクリックします。

[FortiGate-Public-subnet]を選択し、[関連付けを保存]をクリックします。

[明示的なサブネットの関連付け]項目に追加されていることを確認します。

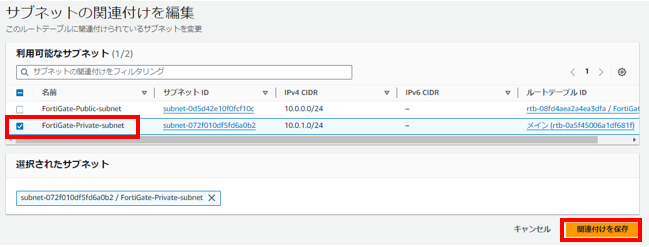

7.2. プライベートサブネット用ルートテーブル

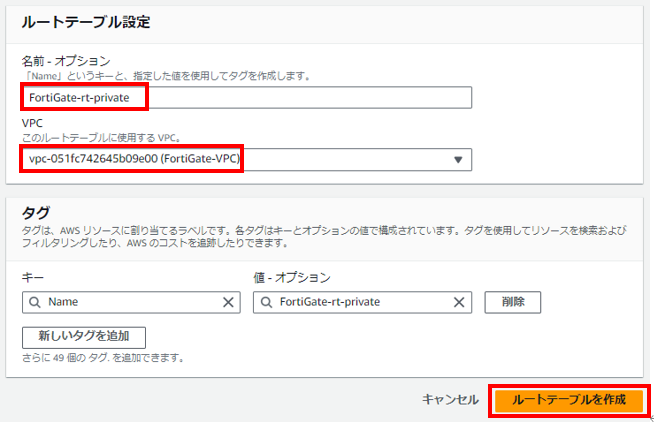

プライベートサブネット用のルートテーブルを作成します。

同様に[VPC] > [ルートテーブル] > [ルートテーブルの作成]から、以下の情報を入力し、[ルートテーブルを作成]をクリックします。

- 名前:FortiGate-rt-private

- VPC:FortiGate-VPC

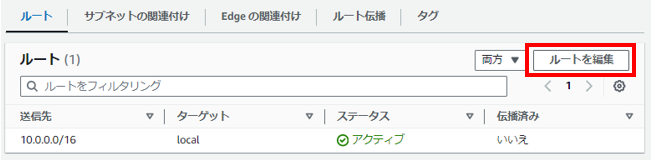

[ルートを編集]から[ルートを追加]をクリックします。[送信先]に[0.0.0.0/0]を追加し、両方のルートのターゲットに[ネットワークインターフェイス]の[FortiGate-port2]を指定、[変更を保存]をクリックします。

[アクション] > [サブネットの関連付けを編集]から、[FortiGate-private-subnet]を選択し、[関連付けを保存]をクリックします。

設定が反映されていることを確認します。

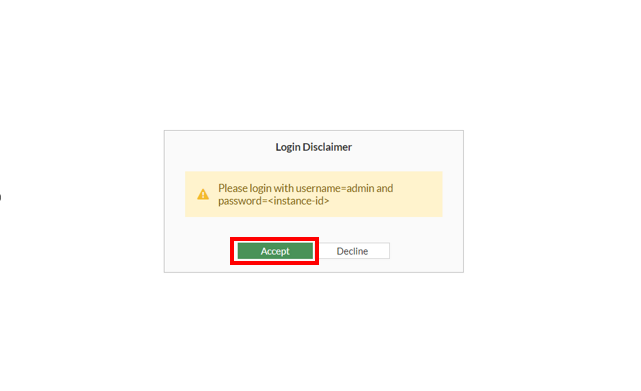

8. FortiGateにGUIで接続する

環境構築をしたFortiGate-VMに、GUIでアクセスします。Google Chrome等のブラウザを使用し、設定したIPアドレスへHTTPSで接続します。

![]()

FortiGateが初期で使用する証明書は、ブラウザで警告が表示されます。Google Chromeでは、左下[詳細情報]をクリックし、[xx.xx.xx.xxにアクセスする(安全ではありません)]でアクセスできます。

以下のように、FortiGateの画面に接続できるので、[Accept]をクリックします。

ログイン画面となるので、以下情報でログインします。

- Username:admin

- Password:[インスタンスID]

インスタンスIDは、[EC2] > [インスタンス]からFortiGateを開き、[i-xxxxxxx]を使用します。

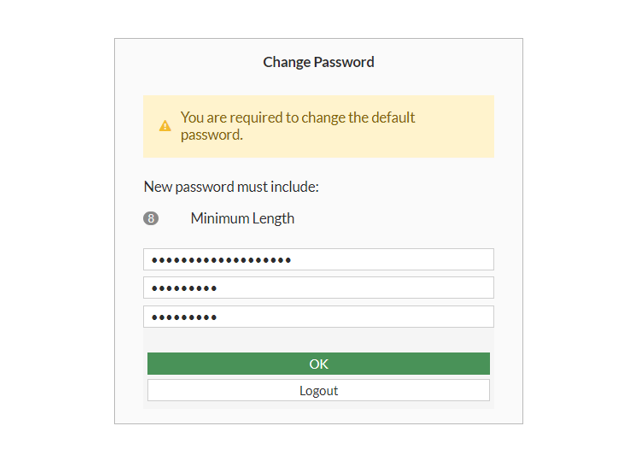

パスワードの変更を要求されるので、任意の値で設定します。

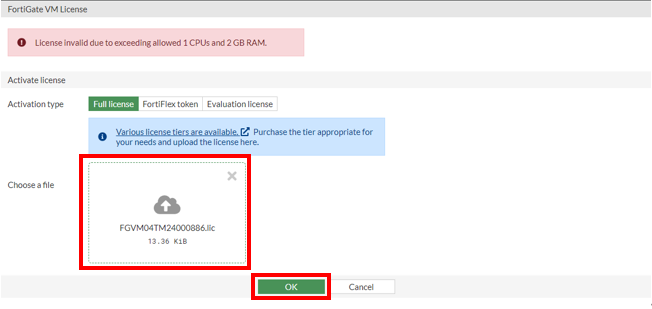

再度ログインすると、ライセンスのアップロードを要求されます、用意したBYOLライセンスをアップロードし、[OK]をクリックします。

再起動の確認が出るので、OKをクリックします。

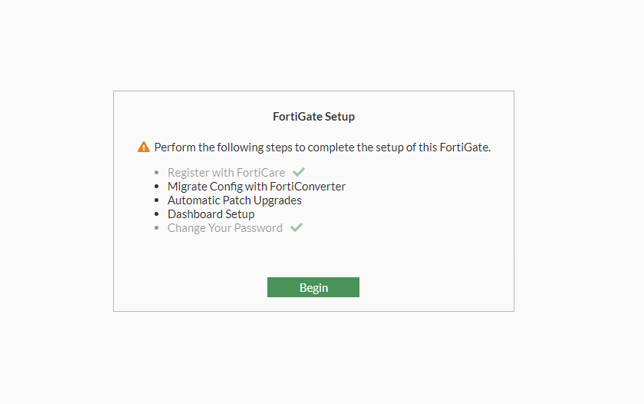

再起動を待ち、再度ログインします。 セットアップの画面となったら、FortiGateのデプロイは完了です。

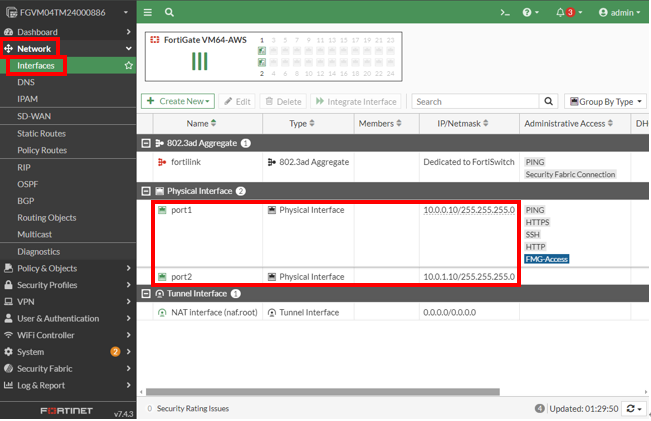

[Network] > [Interfaces]では、設定をしたネットワークインターフェイスの情報が入っていることが確認できます。

以上で、AWS上でのFortiGateデプロイガイドを終わります。

いかがでしたでしょうか?

今回構築した環境では実際に使用するネットワーク構成と比較するとシンプルに最低限のものとなっております。

構成のご相談やその他お問い合わせは、弊社までお待ちしております。