こんにちは。2025/3/25 にCrowdStrike Falcon Exposure Managementにエージェントを活用した「ネットワークベースの脆弱性スキャン」機能が搭載されました。

本記事ではこの機能の概要と実際の検証手順をご紹介します。

Falcon Exposure Managementのネットワークベースの脆弱性スキャンとは?

CrowdStrikeのExposure Managementは、組織内のセキュリティリスクを可視化・管理するための包括的なプラットフォームです。

今回追加された「ネットワークベースの脆弱性スキャン」は、対象ネットワーク内のアセットをスキャンし、既知の脆弱性を検出・把握するための重要な機能です。

これまでも脆弱性管理機能として、

- Spotlight : Falcon insight XDRが収集したイベントベースで脆弱性情報を収集、管理、評価

- Surface : External Attack Surface Management(EASM / 外部攻撃対象領域管理)

の2つが提供されていましたが、今回「ネットワークベースの脆弱性スキャン」機能が追加された形になります。

主な特徴

- 専用スキャナー不要で、Falcon Sensorをそのまま利用可能

- Exposure ManagementのUIと連携した詳細な分析と可視化

- SpotlightやSurfaceで検出した脆弱性情報もまとめて管理

- ネットワーク上の未知のアセットも含めた網羅的な脆弱性検出

👉 メーカーWebサイトはこちら:

https://www.crowdstrike.com/platform/exposure-management/network-based-vulnerability-management/

今回は設定方法とスキャンした結果のUIについてご紹介いたします。

ネットワーク脆弱性スキャンの設定手順

設定手順の概要は下記です。

- Falcon Sensor の準備

- ネットワーク所有権の確認

- ネットワークへのスキャナーの追加

- スキャンテンプレートの作成

- スキャンの作成

1. Falcon Sensorの準備

ネットワーク脆弱性スキャンでは、スキャナーとしてFalcon Sensorがインストールされたホストを利用します。

現状は下記の要件がありますので必要に応じてWindowsホストの準備とFalcon Sensorのインストール、バージョンアップを実施します。

2025/3/28時点ではWindows用Falcon Sensorの最新バージョンを利用する必要があります。(バージョン:7.23.19507)

ネットワーク脆弱性スキャン スキャナー要件

| センサーバージョン | Falcon Sensor for Windows 7.23以降 |

| CPU | 1GHz以上 / 2コア以上 |

| RAM | 4GB以上 |

| ストレージ | 100GB以上 |

| OS | Windows 10以降 / Windows Server 2019以降(Windows Server 2016 バージョン1607は非対応) |

推奨条件

多くのユーザー様はすでにFalconを導入されているかと思います。その際にスキャナーとしてどのホストを選択するか、メーカーより推奨条件が提示されています。

- 業務に不可欠でない端末

- Reduced Functionality Mode(RFM)でない

- 安定したインターネット接続

- 稼働時間が長い

- 過去7日以内に検出されている

- 他ツールの監視対象外(セキュリティ/パフォーマンス監視など)

2. ネットワーク所有権の確認

ネットワーク脆弱性スキャンを実施するネットワークに対して、Falconの管理者が 「ネットワークの所有権の確認」 を実施する必要があります。

ネットワークの設定はFalconが検出した システムの定義 のネットワークに対して所有権の確認を実施する方法と、ユーザーが作成した ユーザーの定義 ネットワークに対して所有権の確認を実施する方法があります。

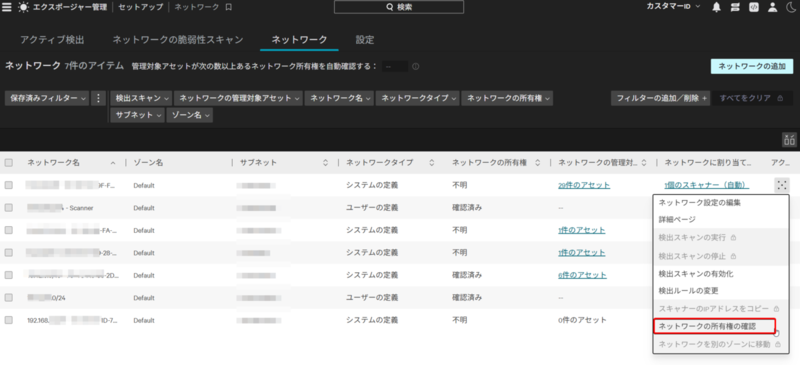

- Falcon コンソールのメニュー「Exposure Management」-「アクティブ検出」→「ネットワーク」タブを開きます。

- 対象ネットワークの「 ⋮ 」アイコンを選択し、 「ネットワークの所有権の確認」 を実施します。

- 確認を実施後、「ネットワークの所有権」の値が 確認済み となっていることを確認します。

3. ネットワークへのスキャナーの追加

Falcon Sensorの導入されたホストをスキャナーとして使用するため、対象ネットワークにFalcon Sensor(ホスト)を追加します。

追加方法は以下の2通りです。

- 個別登録(1台ずつ選択)

- ホストグループ単位での登録

ここでは個別登録の方法で設定しています。

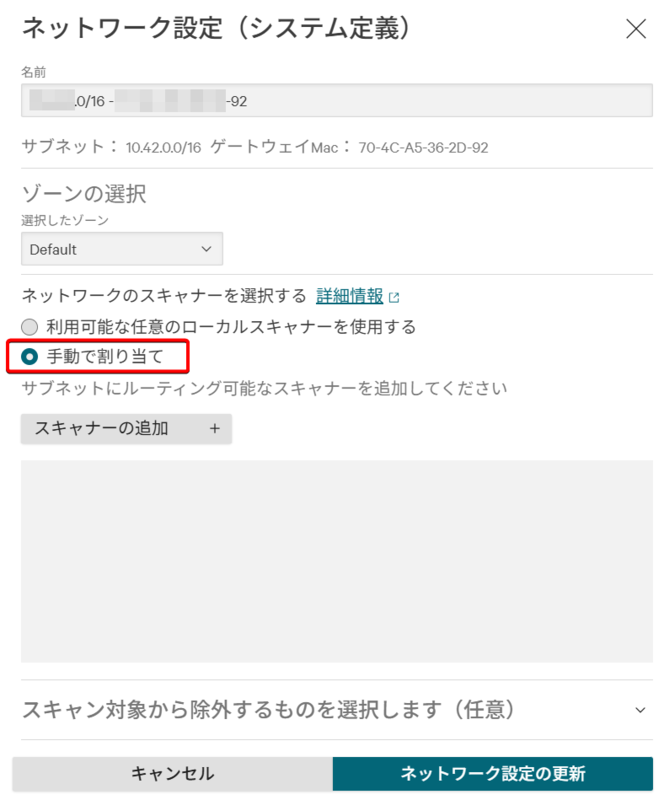

- Falcon コンソールのメニュー「Exposure Management」-「アクティブ検出」→「ネットワーク」タブを開きます。

対象ネットワークの「 ⋮ 」アイコンを選択し、「ネットワーク設定の編集」 を選択します。

「ネットワークのスキャナーを選択する」の設定で 「手動で割り当て」 を選択します。

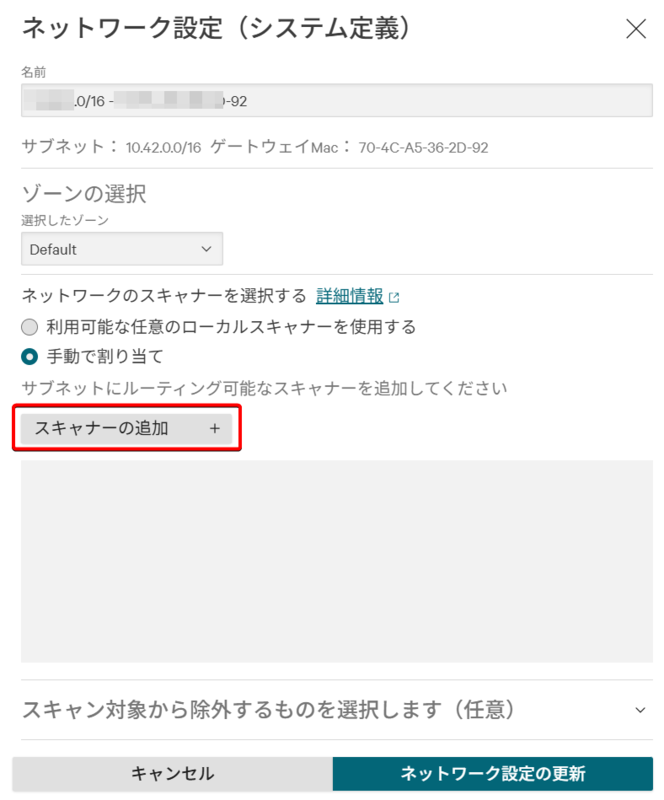

「スキャナーの追加」 のドロップダウンリストを開きます。

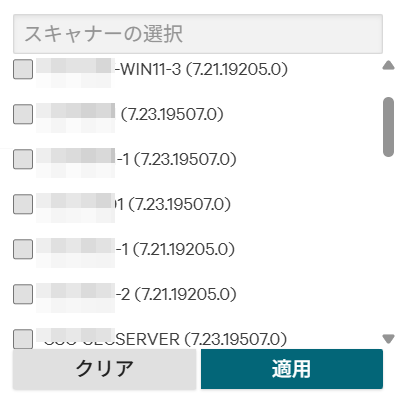

対象のホストを選択します。ホスト名の横にFalcon Sensor バージョンが記載されています。バージョン: 7.23.19507 以降のホストを選択して適用します。

「ネットワーク設定の更新」 を選択し追加を完了します。

4. スキャンテンプレートの作成

ネットワーク脆弱性スキャンは、以下の2つのコンポーネントで構成されます:

- テンプレート:検出タイプ、ポート選択、スキャン強度などの設定

- スキャン:スキャン対象、スケジュールの詳細、その他の追加設定

まずはテンプレートを作成します。

- Falcon コンソールのメニュー「Exposure Management」-「ネットワークの脆弱性スキャン」→ 「テンプレート」 タブを選択します。

「テンプレートの作成」 を選択します。

テンプレートの名前を指定し、「スキャンテンプレートの作成」を選択、保存します。

「検知(50件を選択...」 のドロップダウンリストで脆弱性を検出する機器、サービスを指定することができます。

記事の最後に2025/3/28時点のサポートリストを記載します。

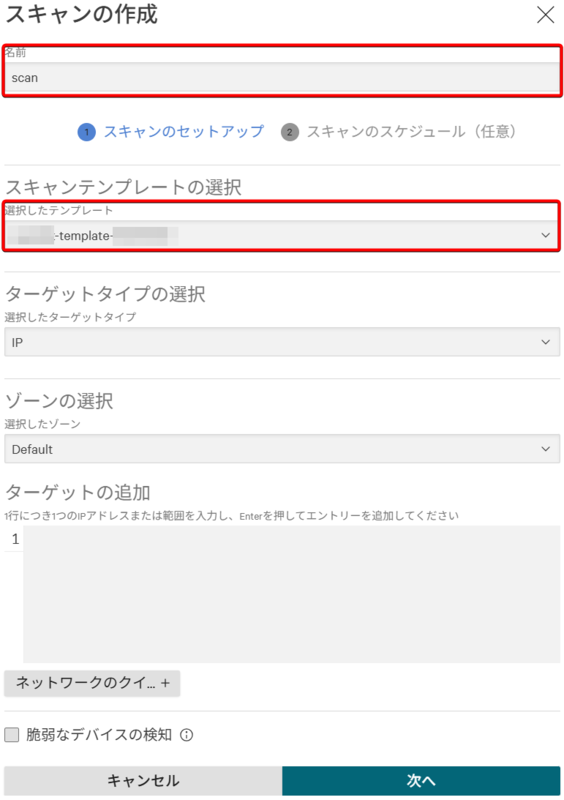

5. スキャンの作成

もう一つのコンポーネントであるスキャンを作成します。

「スキャンの作成」では、対象のネットワーク、スキャンテンプレートの選択、スケジュールの指定を行います。

Falcon コンソールのメニュー「Exposure Management」-「ネットワークの脆弱性スキャン」→「スキャン」タブ を開き、 「スキャンの作成」 を選択します。

スキャン名を入力します。

ドロップダウンリストから作成済みスキャンテンプレートを選択します。

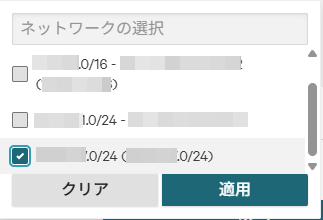

対象ネットワークを 「ネットワークのクイック追加(UI上は "ネットワークのクイ..."」 から選択し適用します。

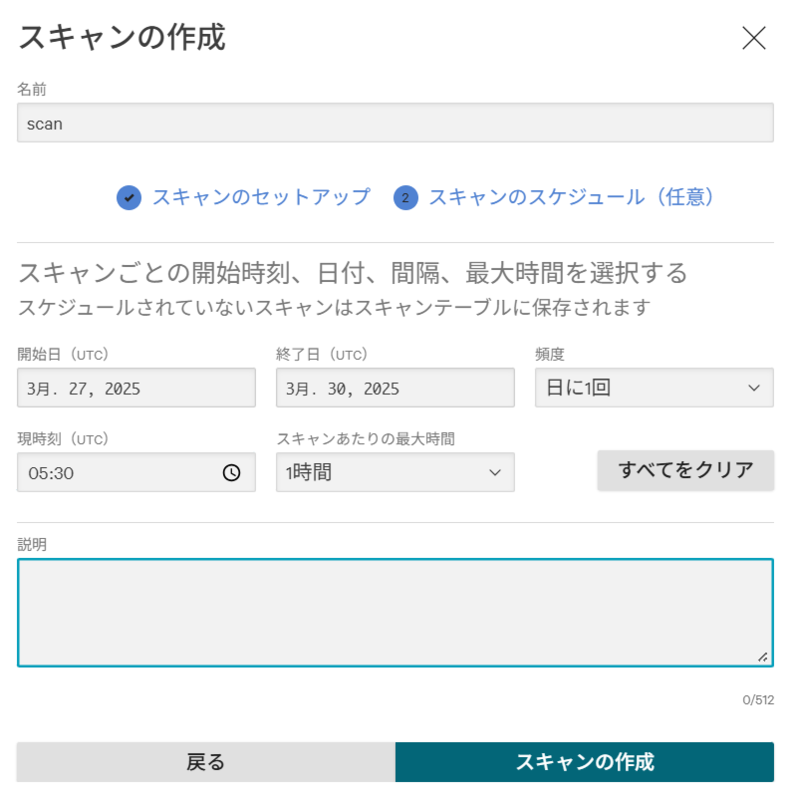

スケジュールを設定します。 開始/終了日時、頻度、実行時刻(現時刻)、スキャンあたりの最大時間を指定します。

| 開始日(UTC) | スキャンの開始日を指定 |

| 終了日(UTC) | スキャンの終了日を指定 |

| 頻度 | スキャンの頻度を指定。日に1回、週に1回、月に一回から選択 |

| 現時刻(UTC) | スキャンの実行時刻を指定。 |

| スキャン当たりの最大時間 | 1回のスキャンの継続時間を指定。指定時間内に収まらない場合キャンセルとなる(それまで収集された結果も表示されない)。1,2,3,6,12時間から選択 |

| 説明 | コメントを入力 |

⚠️ 日時はすべて UTC で指定が必要です。

ここまで設定は完了です。あとはスキャンが完了するのを待ちます。

スキャンステータス

作成したスキャンの一覧画面でステータスを確認できます。

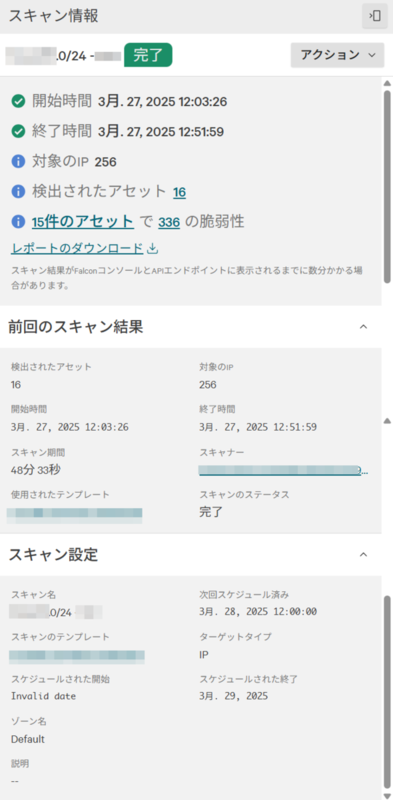

スキャン結果の確認

Exposure Managementの各画面で、以下の情報を確認できます。

- スキャン画面から前回のスキャンステータスの詳細

- 検出されたアセットの一覧

- 脆弱性のグルーピング表示(アセット / 脆弱性 ID)

前回のスキャンステータスの詳細

作成したスキャンの一覧画面で対象のスキャンを選択すると前回のスキャン結果の詳細が表示されます。

上記の検出されたアセットや脆弱性のグルーピング表示などはこのUIからExposure Management の各UIにリンクされています。

画像が拡大して参照してください。

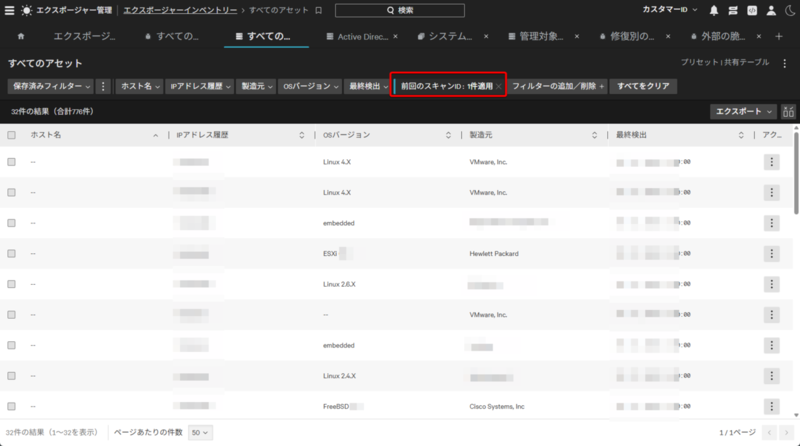

検出されたアセットの一覧

Falcon コンソール「Exposure Management」-「エクスポージャーインベントリー」の「すべてのアセット」タブにリンクしています。

「前回のスキャンID」でフィルタされています。

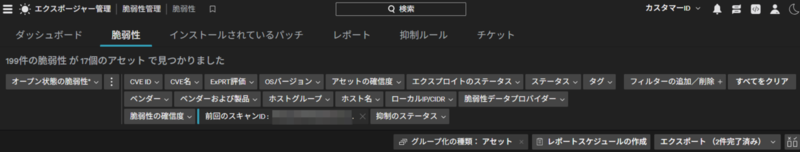

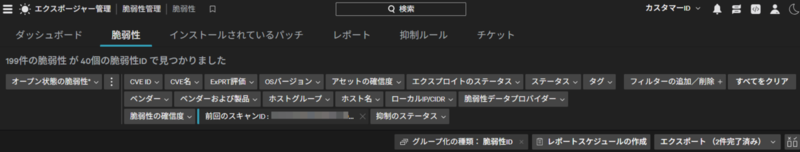

脆弱性のグルーピング表示(アセット / 脆弱性 ID)

Falcon コンソール「Exposure Management」-「脆弱性管理」-「脆弱性」のリストにリンクしています。

「XX件のアセット」と「XXX の脆弱性」部分です。

同じUIですが、アセット と 脆弱性ID でグループ化されたリンクがあります。

「XX件のアセット」を開いた際のポイント

デフォルトの設定値では、アセットでグループ化した際にローカルIPの項目が表示されません。

フィルタの条件で「ローカルIP」を選択し表示させることでどこに存在するホストか判断の一助になるかと思います。

検証してみて分かったポイント

✅ 設定手順がシンプルでFalconを導入している環境であれば10分程度でスキャン設定完了

✅ Falcon Sensorのみでスキャナー構成が可能。スキャナー用のリソースの準備がいらないのは◎

✅ IPアドレス情報の活用でホスト名未登録のアセットも把握可能

おわりに

Falcon Exposure Managementのネットワーク脆弱性管理機能は、既存のエージェントを活用しつつ、簡便かつ網羅的にスキャンを実行できる非常に優れた機能です。

現状リリースされたばかりですが、今後逐次アップデートされていくだろうと予測しています。

Falcon Exposure Managementにはホストベースの脆弱性管理(Spotlight)、EASMであるSurfaceも統合されていますので網羅的に脆弱性管理が行えれる環境が整ってきています。

ご興味のあるユーザー様、パートナー様がいらっしゃいましたら是非ネットワールドまでご連絡ください。

対応している検出対象

新たな検出対象は、利用可能になり次第、順次追加されます。

初期リリース時点では、ネットワーク脆弱性スキャンは以下の製品に対する脆弱性検出をサポートしています。

- Apache HTTP Server

- Aruba Networks (HPE) ArubaOS

- Atlassian Confluence Server

- Broadcom Fabric Operating System

- Cisco Adaptive Security Appliance (ASA)

- Cisco Aggregation Services Router (ASR)

- Cisco Email Security Appliance (Cisco Secure Email Gateway)

- Cisco Firepower (Secure Firewall) Threat Defense

- Cisco IOS

- Cisco IOS XE

- Cisco IOS XR

- Cisco Nexus Switch

- Cisco Prime Infrastructure

- Cisco Small Business RV Series Router

- Cisco Unified Communications Manager

- Cisco Wireless LAN Controller

- Citrix SD-WAN

- Citrix XenServer

- Fortinet FortiOS

- Fortinet FortiWeb

- GitLab server

- HPE Integrated Lights-Out

- Ivanti Connect Secure

- Ivanti Virtual Traffic Manager

- Juniper Junos OS

- Juniper Junos OS Evolved

- libssh Server

- libssh2 Server

- MariaDB

- NetScaler Application Delivery Controller (Citrix Application Delivery Controller)

- NetScaler Gateway (Citrix Gateway)

- OpenSSH Server

- OpenSSL

- Oracle WebLogic Server

- OSGeo GeoServer

- Palo Alto PAN-OS

- Rejetto HTTP File Server

- SolarWinds Orion Platform

- SolarWinds Platform

- SolarWinds Serv-U FTP Server

- SonicWall NSv SonicOS

- SonicWall Secure Mobile Access

- SonicWall SonicOS

- SSL 2.0 Protocol Enabled

- SSL 3.0 Protocol Enabled

- Veeam Backup Enterprise Manager

- Veritas NetBackup

- Veritas NetBackup Appliance

- VMware ESXi

- WordPress