こんにちは。鈴木です。

今回は2025年5月17日(日本時間)にリリースされた、CrowdStrike Falcon Privileged Access を実際に触ってみたいと思います。

公式Webサイトには インタラクティブデモ も公開されていますので、自分のペースで操作感を確認したい方はこちらもどうぞ:

ジャストインタイム(JIT)特権アクセス

Falcon Privileged Access は、必要なときにだけ一時的に特権アクセスを付与し、不要な常設の特権を排除する「ジャストインタイム(JIT)」モデルを提供します。

この仕組みにより、特権の乱用や内部不正といったリスクを最小限に抑えることができます。

検証環境

Falcon Privileged Access を利用するにあたって、いくつかの前提条件があります。

- Entra IDと IDaaS の連携が完了していること

- Entra IDと OIDC による認証連携が構成済みであること

- Microsoft の外部認証方式(EAM)を活用した保護構成

これらは Falcon Identity Protection for Microsoft Entra ID を構成する際の前提条件でもあります。Falcon Privileged Access は、これに追加されるオプション機能として実装される形になります。

今回は、これらの前提設定がすでに完了している状態から、ポリシー設定と動作確認にフォーカスして解説していきます。

事前設定

Falcon Privileged Accessのポリシーはデフォルトで アイデンティティがMFA(多要素認証)にて確認されたこと という条件が有効化されています。

今回はこの設定も利用したいので、Falcon Identity Protection のポリシールール を設定し、Cloud Access 時に多要素認証を強制する設定を作成します。

設定

初回設定時は「ジャストインタイムアクセス」機能を有効に設定する必要があります。

有効に設定後ポリシーを作成します。

ジャストインタイムアクセスの有効化

Falconコンソールの「特権アクセス」→「設定」から、ジャストインタイムアクセスを有効にします。

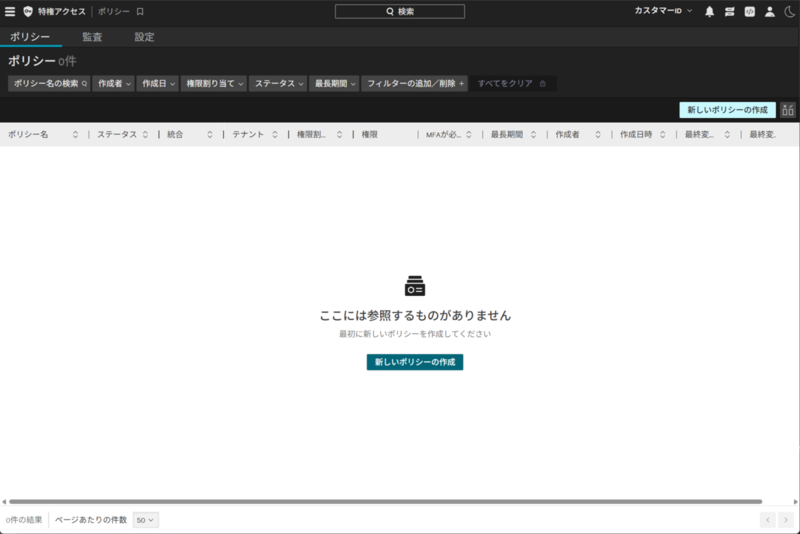

ポリシー設定

条件に一致した際に、Falcon Privileged Access がどのようなアクションを実行するかを定義するポリシーを作成します。

「新しいポリシーの作成」からポリシーを作成します。

ポリシーの作成・権限

ポリシーの基本情報を設定します。2025年5月20日時点では、EntraIDだけに対応しています。

| 設定 | 値 |

|---|---|

| 統合 | Microsoft Entra (固定) |

| テナント | 自身のEntraIDテナントを選択 |

| 権限割り当て対応 | Entra Roles (固定) |

| 権限 | 付与対象となるEntra IDのロールを選択 |

今回は「Intune Administrator」「Security Administrator」の2つを設定し、ユーザーが必要に応じて選択できるように構成します。

昇格・昇格設定

昇格の設定では、「リクエスト別」か「自動」で権限を付与するか選択することができます。昇格設定では権限を最大何時間付与するか、ユーザーに時間を選択させるか、理由を記載させるかを設定できます。権限付与時間は自由に設定できず、選択肢から選択します。

- 2分

- 30分

- 1時間

- 2時間

- 4時間

- 8時間

- 12時間

今回は下記設定で試します。

- 昇格方式: リクエスト別

- 最大権限付与時間: 2時間

- ユーザーが短い時間を選択することを許可する: 有効

- 理由を要求する: 有効

条件

ポリシーが適用される条件を指定します。

MFAによる確認がデフォルトで有効となっていますので追加でそれ以外の条件を指定します。指定できる条件は下記です。

- ユーザー名

- ユーザーグループ

- ユーザーの種類

- ユーザーの特権

- アイデンティティ保護リスクスコア

- ユーザーの属性

ここではデモ用のユーザーのみを対象とするために「ユーザー名」を直接指定します。

ポリシーを保存したら実際に動かしてみます。

動作確認

実際にAzure Portalにログインしてどのように動作するか確認します。

動作確認時のステップは下記です。

- Google Chromeで Azure Portal (https://portal.azure.com) にアクセス

- EntraID にログイン

- EntraIDから外部認証(Falcon Identity Threat Protection)にリダイレクト

- Falcon Identity Threat Protectionでポリシールールの判定(MFAが要求される)

- 多要素認証の実行

- 認証後、Falcon Privileged Access のポリシーチェックが実行

- 該当ポリシーに一致 → JIT アクセスの選択画面が表示

- ユーザーが必要なロールを選択し、一時的に権限を取得

- Azure Portalにログイン完了

今回は Falcon Privileged Access のポリシーが適用された際に権限を取得する場合としない場合の動作を試しました。動画を用意していますのでご覧ください。

Falcon Privileged Access | 権限未取得時のAzure Portalログイン動作

Falcon Privileged Access | JITによる特権付与のAzure Portal操作デモ

また、権限取得時に指定した時間(今回は2分)を超えると、付与されていたロールが削除されることが確認できます。

まとめ

今回の検証では、CrowdStrike Falcon Privileged Access の中核機能である「ジャストインタイム(JIT)アクセス制御」の基本的な構成と挙動を確認しました。

主なポイント:

- 常設の特権ロールを廃止し、必要なときにだけ付与することで、内部不正や資格情報の悪用リスクを低減

- Entra IDと連携し、クラウド環境でもスムーズな一時的アクセス制御を実現

- MFAとの連携ポリシーや、ユーザーによるロール選択・理由入力・時間制限など、細かな制御が可能

- 設定項目は直感的で、初期導入のハードルは比較的低め

今回は紹介しきれませんでしたが、Falcon Identity Threat Protection のデモなどもお見せできます。

ご興味のある方がいらっしゃいましたら、ぜひ弊社お問合せ窓口までご連絡ください。

![]()