皆さんこんにちは!

ネットワールドのストレージ担当SEの片山です。

今回は「今巷で話題!Cyber Recovery Solution(Software)(以後、CRS)でAirGap(エアギャップ)を作ってみた!」というタイトルでやっていきます!

昨今、データ資源が今までよりもさらに重要となり、データ資源の保護という観点で世間で多くのサイバー脅威への対策が求められ、具体的な脅威としてランサムウェア、不特定多数に対する脆弱性をつくサイバー的脅威が流行しデータセキュリティの保護に関する注目度もかなり高くなっています。

Dell Technologies製品の中でも今注目のソリューションとしてはバックアップデータを保護する目的としてCRSがあります。CRS自体はバックアップデータの隔離、防御を担うCyber Recovery Software、バックアップデータの改ざん、削除、破壊などを防ぐRetention Lock、隔離、保護したVaultデータの脅威分析などを担うCyber Senseなどがあり、製品によっては単独でも利用は可能ですが、各製品を組み合わせることで複合的なセキュリティソリューションとして機能できます。対応しているバックアップ製品としてPPDD(Data Domain)、PPDMやDM5500、Networker、Avamarなどにも対応しています。

こちら引用したメーカー公開されているCRSの全体イメージ図です。確かに色々できそうですね!

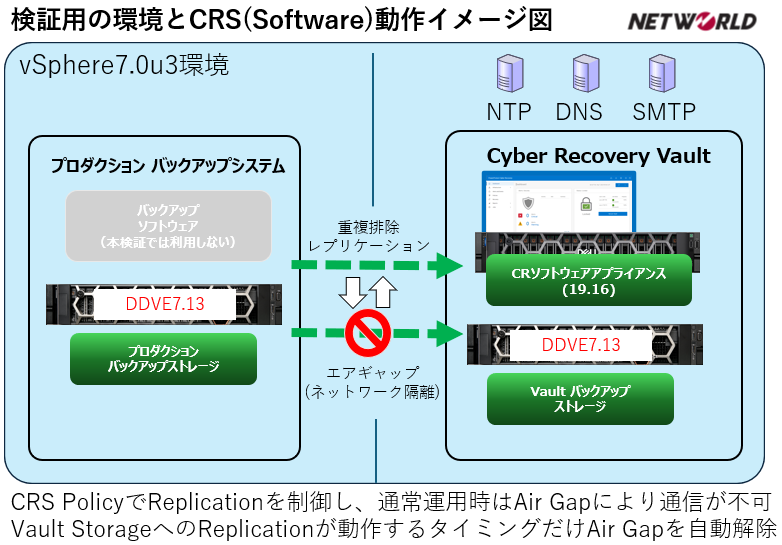

また、皆様ご存じだと思いますが念のため解説しますと、今回の検証で確認するAirGapとは本番環境とVault環境のネットワーク隔離のことです。レプリケーションを実行して本番環境からVault環境へデータをコピーするタイミングだけAirGapを解除することで、本番環境からは通常の運用時にはVault環境へアクセスすることができません。

CRSは実際にはバックアップソフトとも連携する形で設定などをおこなう必要もあるのですが、今回はシンプルなCRSの検証目的としてDDVEのMtreeをCIFSをプロダクションのバックアップ保存先としてメインのバックアップストレージとして利用、CR Vault環境も同じくDDVEという環境でCRSを動作させてみようと思います。

以下、今回の検証環境と内容のイメージ図です。

<CRSのデプロイ編>

CRSはOSへのインストール版もあるようなのですが、今回はvSphere環境にデプロイすればすぐに利用できるため、vSphereのバーチャルアプライアンス版を使います。検証用としても利用でき評価期間も1か月ほどあります。次に、DDVE(DDOS 7.13)を2台用意しました。DDVEのデプロイ方法や設定などは以前も他の記事などで紹介していますので、そちらをご参照ください。

今回のメインディッシュであるCRSバーチャルアプライアンス版をセットアップしていきます。さっそく始めていきましょう!デプロイ方法は主にはvSphereの手順になるので、必要なところだけピックアップしていきます。

まずCRSのOVF版の容量ですが、大体ThickディスクとThinディスクのトータルで200GB程度でしょうか。195GBの仮想ディスクについてはパフォーマンスの観点からもThickでの運用が必要そうです。今回は検証なので仮想ディスクはどちらもThinディスクを利用しています。

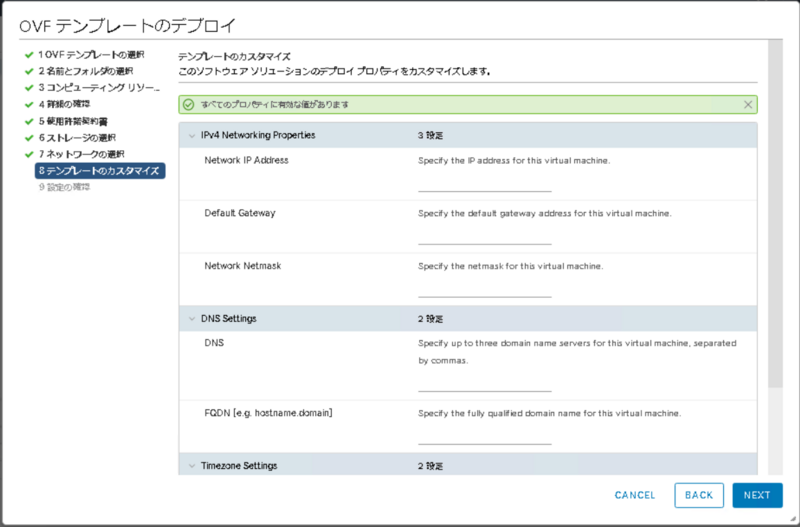

次にデプロイではメインとなる入力情報でCRSのデプロイに必要な設定項目です。この時点では非常にシンプルですね!

- IPアドレスとサブネットマスク

- デフォルトゲートウェイ

- DNSサーバー

- CRSのFQDN、

- タイムゾーンとNTP設定

最後にデプロイ情報のサマリーを確認してデプロイを実行していきます。

<CRSの初期設定編>

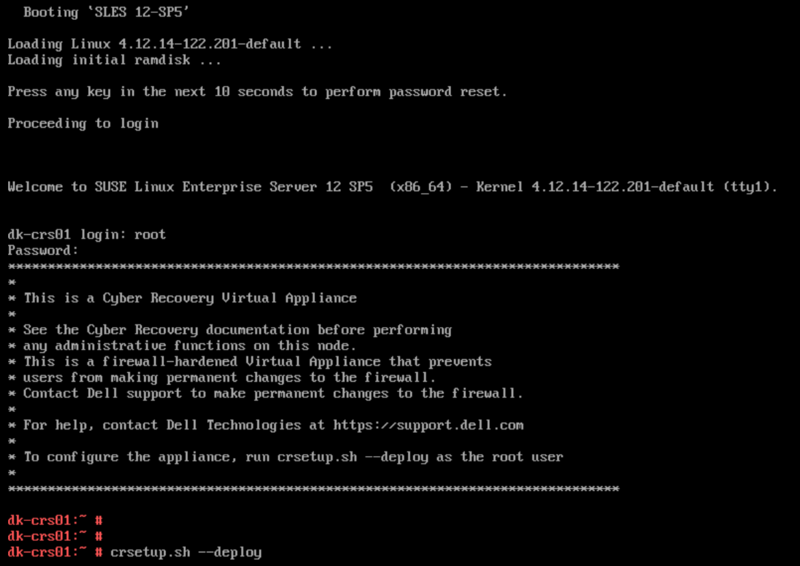

デプロイ完了後に、仮想アプライアンスをパワーオンします。この時点ではCRSのログインできるようになるまでの初期設定が終わっていません。CRSにはvSphereのWebコンソールで接続してみます。

ちなみにOVAのOSはSUSE Linuxのようですね。デフォルトのSUSE Linux基本的なユーザーは"root"、"admin"等がありました。どうやらこのままではCRSのGUI用のユーザーがおらず利用できないようなので、"root"ユーザーでログインしてセットアップを続けます。ちなみに"root"の初期パスワードは[ changeme ]でログインができました。

rootでログインすると表示されるバナーに記載されている通りに[ crsetup.sh --deploy ]と入力してCRSをセットアップ開始していきます。

セットアップの途中に[ Lockbox Password ]、[ MongoDB Password ]、[ crso Password ]などを設定する必要がありますので実際にやられる方は準備しておいてください。“crso”とはデフォルトで作られるCRS GUI管理で利用するセキュリティユーザーのことです。

インストールスクリプトが完了すると、最後に表示されるバナーにHTTPSでの接続先が表示されていますので、[ https://<FQDN or IPアドレス>:14777 ]へブラウザで接続していきます。

<CRSの設定編>

CRSのGUIが表示されるため、先ほどパスワードを設定している“crso”ユーザーでGUIからログインします。ログイン画面ですが、最近の製品に共通しているカッコいいGUIですね!

さっそく、”crso”ユーザーでログインするとシンプルなスタートメニューが開きます。

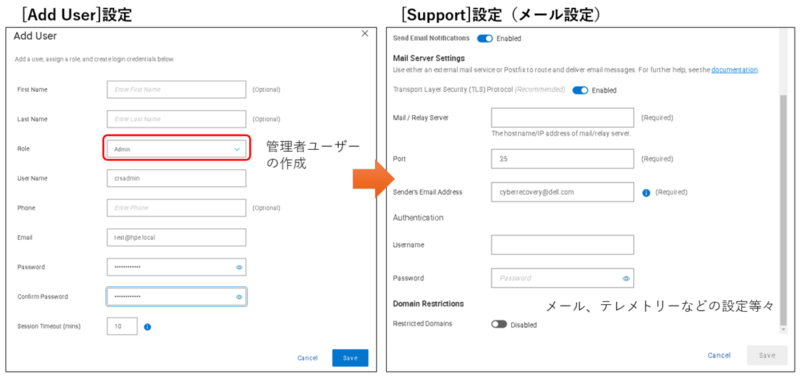

まずは、[ Users ]メニューからCRSのGUI管理のため管理者ユーザーを作成する必要があるようです。ここでは"admin"ユーザーとして検証用の管理者ユーザーとして“crsadmin”を作成しています。[ Support ]についてはMail設定、テレメトリー設定、サポートバンドル作成などのメニューがありました。CRSで構築するCRS Vault環境として基本は通常時にはアクセスできない本番環境からはネットワーク的に隔離された環境となるため、運用時には通知設定などはかなり重要になると思いますが、今回の検証で[ Support ]メニューについては後からでも設定できるため、ここではスキップします。

スタートメニューをスキップすると、”crso”ユーザーでCRS GUIのメインメニューが開きます。先ほど管理者ユーザーを作っているため、そのユーザーでもって再度CRSにログインしてみます。あきらかにメニュー数が違いますね!今後の操作については管理者ユーザーで操作していきます。

CRSのデプロイまでは一段落したため、最初に紹介したCRS Vault環境を再現するためには、DDVEのVault環境をCRSへ登録する必要があります。

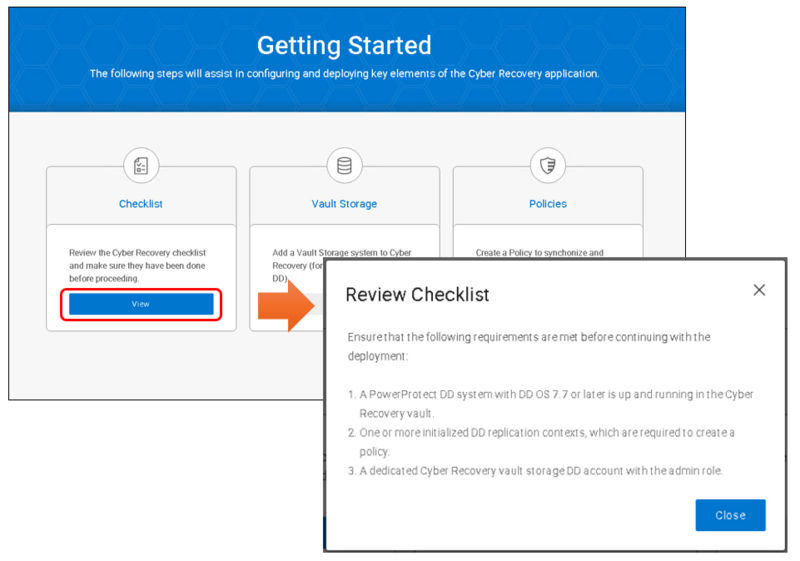

管理者ユーザーで再ログインすると先ほどの”crso”ユーザーでログインした時とは異なったスタートメニューが表示されます。まずは[ Check List ]をクリックします。注意点が3つ記載されているのでここに書き出しておきます。

- Cyber Recovery Vaultには7.7以降のPowerProtect DDシステムが必要

- ポリシーを作成するため1つ以上の初期化されたレプリケーションコンテキストが必要

- Cyber Recovery Vaultが利用するPowerProtect DDの管理者アカウントが必要

ということで、事前にCRS Vaultに指定するDDOS 7.7以降のPPDDの準備、CRSが利用するための管理者アカウントの作成、PPDD Replication設定と管理ネットワークとは別のデータを分離するCRS専用のネットワーク設定とReplication設定をしておくことが肝心です。

DDVE側の設定が完了していればCRS Vault Storageの設定が可能です。FQDNまたIPアドレスとCRSで利用するための“sysadmin”以外の管理者ユーザー名、パスワードを入力して登録します。

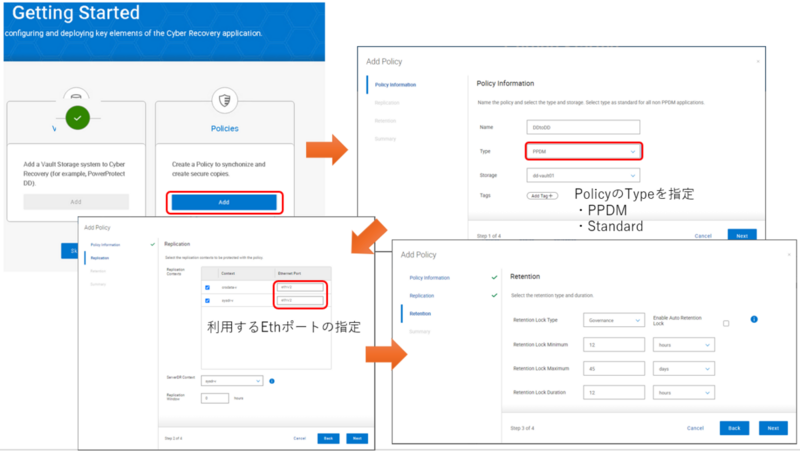

最後にCRSの[ Policies ]を作成していきます。

入力項目の紹介ですが、[ Name ]はCRS上のポリシー名、[ type ]はPPDM、Standardなどが選択できます。今回はPPDDだけを使った検証ですが、PPDM(PPDMの書き込み先はPPDDなため)を選択してみました。対応製品から[ Standard ]はNetworker、Avamar、IDPAなどバックアップソフトウェアを利用するときに選択するようです。

次に[ Replication Context ]を選択して、利用するNICなどを指定します。また、PPDMを選んだ場合は2つ以上の指定も必要そうです。Replication Windowなどの設定もありますが、今回はデフォルトの"0"のままにします。最後に[ Retention ]ウィンドウが開きますが、ここもひとまずデフォルトで設定します。

- 複数のレプリケーションを制御できる[ Type ]が[ PPDM ]のようです。

すべての設定が完了すると[Policies]に先ほど作成したポリシーが確認できます。

<AirGapを試してみた!編>

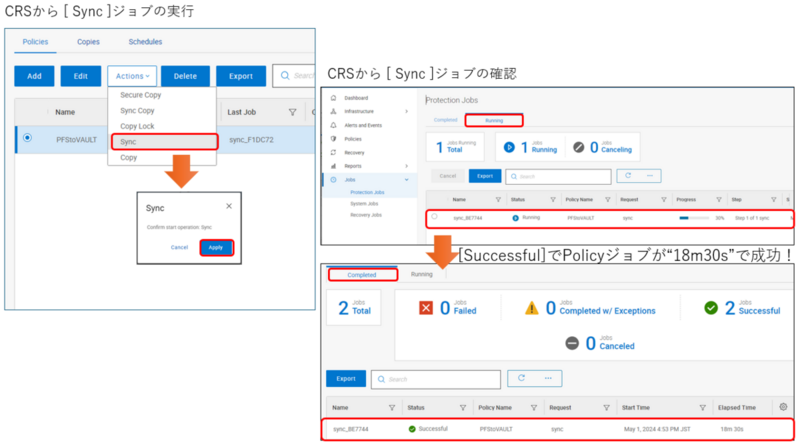

さあ!早速動作を見てみましょうということで、作成したポリシーを選択して[ Action ]ボタンから[ Sync ]をクリックしてみます。実行したジョブを確認するには左側のメニューから[ Job ]から[ Protection Jobs ]をクリックします。ジョブが[ Running ]になり、CRS上のジョブが開始されます。もちろん、PPDDからReplicationが開始されます。もちろん個々のPPDDからReplicationが開始されたことも確認できます。

しばらくするとCRS上のジョブが完了しました。[ Completed ]の画面にジョブが表示されます。PPDD上のReplicationデータの容量は少ないのですが、完了までは18:30秒かかっていました。リモートでのインターフェースの制御やジョブのキックなど色々な処理が絡んでいるのでしょうか?

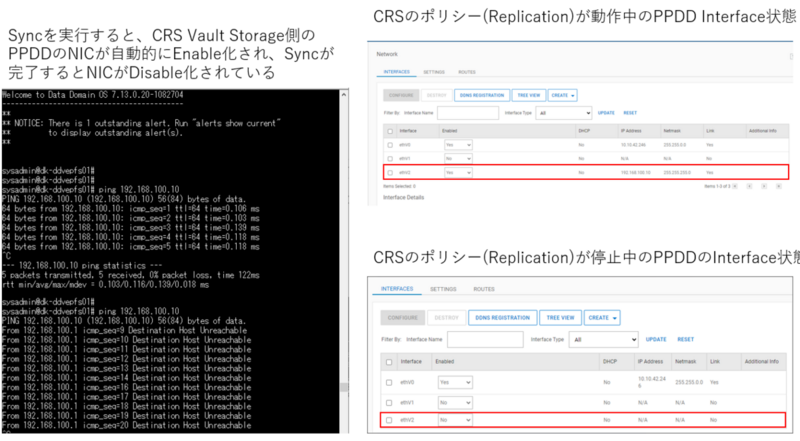

肝心のAirGap部分の動作としてCRS Vault StorageのReplicationインターフェースが、”Sync”の動作中はNICが"Enable"になり、停止中は"Disable"になります。この動作によってプロダクションネットワークからのVault環境へはアクセス不可となりCR Valut Storage上のバックアップデータは保護されます。また今回の検証では実施していませんが、Cyber SenseやRetention Lockなどとも連携ができるため非常に安心ですね!

さて、今巷で話題!のCRSでAirGap(エアギャップ)を作ってみた!はいかがだったでしょうか!

CRSのデプロイから初期設定、AirGap(エアギャップ)の動作確認までを行ってみました!今回はメインソフトウェアのCR Softwareの動作検証でしたが、CRSはCyber Recovery Solutionという名称から、他にも複数のセキュリティソリューション製品の組み合わせが可能です。何がどれで・・・どうのこうの・・・とパッと見では少々、小難しく感じることもあるかもしれませんが、現在、Networld社内でも動作検証を順々と重ねています!

皆様、お気軽に今回のCRSやその他製品についてのお問合せなどがございましたら、是非!一度Networld社にお問合せください!

今回の記事が皆様のお役に少しでも立てたら幸いです。

それでは、また!!

Networld Techのブログ一覧はこちら!