本記事の原文はNutanixコミュニティのブログNutanix Connect Blogの記事の翻訳ヴァージョンです。原文の著者はNutanix社のStaff Solutions ArchitectのJason Burns氏によるものです。原文を参照したい方はWhat’s New in AHV Networking - Part 3をご確認ください。情報は原文の投稿時のままの情報ですので、現時点では投稿時の情報と製品とで差異が出ている場合があります。

当社のNutanix社製品についてはこちら。本ブログのNutanix関連記事のまとめページはこちら。

ネットワールドのNutanix関連情報はぜひ以下のポータルから取得ください(初回はID、パスワードの取得が必要です)。

本シリーズの以前の投稿で、我々はネットワークの可視化と自動化がどのようにNutanixの管理者の人生をシンプルにしてくれるのかを見てきました。しかし、単に接続を実現して、またはアプリケーションの通信の様子を可視化するだけでは十分とはいえません ー 我々は外部、もしくは内部からのネットワーク攻撃両方に対しての保護を行わねばなりません。

セキュリティの提供方法で最も良い方法はレイヤー化されたアプローチです。そのレイヤのうちの一つがマイクロセグメンテーションです。これが今回の記事の主題です。そして次のレイヤも探検します。ネットワークファンクションチェインと呼ばれるもので、これは次の記事となります。マイクロセグメンテーションの機能は将来のリリースでリリースされる予定です。

このブログのシリーズはNutanix .NEXTでアナウンスされたAHVのワンクリックネットワーク、優れた可視化、自動化、そしてセキュリティを実現する機能を取り上げます。

パート 1: AHV ネットワーク 可視化

パート 2: AHV ネットワーク 自動化と統合

パート 3: AHV ネットワーク マイクロセグメンテーション

パート 4: AHV ネットワーク ファンクションチェイン

AHVのネットワークマイクロセグメンテーション

期待する状態またはその意図を宣言するという、ポリシーベースのアプローチによって、NutanixのAHVのマイクロセグメンテーションでネットワークの実装の詳細を気にすること無く、アプリケーションの保護を行うことに集中することができるようになります。このアプローチは従来型のIPアドレスとポートをベースとしたトラフィックの許可/却下のリストを利用するルールベースのファイヤウォールとは根本的に異なっています。

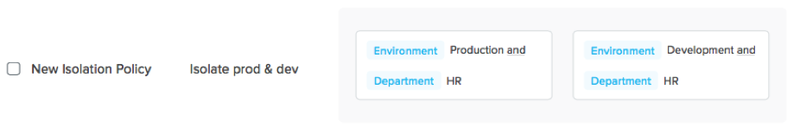

我々がファイヤウォールのルールをポリシーへと抽象化する際に、私は単に「人事の本番系環境は人士の開発系の環境とは絶対に通信できちゃマズイ」というような具合に言います。このような直接的なコマンドをうまく使うために、AHVは管理者に柔軟な、カテゴリと呼ばれるテキストベースのタグを仮想マシンにアサインできるようにしています。例えば「Environment : Production(環境:本番環境)」や「Department : HR (組織:人事)」という具合です。単一の仮想マシンを複数のユーザー定義のカテゴリへアサインすることができます。仮想マシンにアサインされたカテゴリがどのポリシーをその仮想マシンへ適応するかを決定します。

ポリシーの定義にカテゴリを利用することで、どんなネットワークアドレスがその通信に利用されるのかということは気にする必要がなくなります。古いルールベースのアプローチでは手動で本番環境のアドレスと開発環境のアドレスを指定し、物理ファイヤウォールにどうにかして入れ込む必要がありました。もしもアドレスが変わったとしたら、ファイヤウォールを更新しなくてはなりませんでした。悪くすると、このルールをネットワークのレベルで物理サーバ間で適応しなければならなくなっていました。仮想化によって、同一ホスト内の1つの仮想マシンとそれとは別の仮想マシンを保護する方法を見つけなくてはならなかったのです。

マイクロセグメンテーションは上のポリシーベースのアプローチをAHVホストの仮想化スイッチ内に実装された仮想マシンのNICレベルの分散ファイヤウォールとを結合します。すべての仮想マシンのトラフィックは必ずこのファイヤウォールを通らなければなりません。これによってネットワークは非常にきめ細やかなレベルでセグメント化することができるのです。ー ですから「マイクロセグメンテーション」なのです。

分散ファイヤウォールはアプリケーションレベルのポリシーを実現します。直接的な宣言、たとえば「サンノゼの人事はExchangeのエッジ転送ティアへアクセスできるべきである」というような表現もすぐさまAHVクラスタの全ての仮想化サーバ上のレイヤ2から4のファイヤウォールルール上に実装することができ、更にどんなIPアドレスかMACアドレスが人事に割り当てられており、どんなアドレスがExchangeに割り当てられているということは気にする必要はありませんし、注意深くトラフィックパスがファイヤウォールを通ることを確認する必要もありません。AHVは望むアプリケーションポリシーを検証したり、実装したりすることをシンプル化し、AHVのファイヤウォールは同一ホスト上にある仮想マシン間のトラフィックはもちろん、ネットワークアドレスが変わったとしてもトラフィックを監査することができます。重要なことは、ポリシーは仮想マシンのIPアドレスやMACアドレスが変わっただけでは廃棄されたりはしないということです。それぞれの変更はシステムで行われているからです。

NutanixのAHVのマイクロセグメンテーションは2つの手順でこうしたアプリケーションのポリシーを作成します。最初の手順はルールを監視するだけで、それを強制することはしません。違反するものがログに書き出され、管理者へ表示されますが、完全に許可されています。この繰り返しのアプローチによって、自身のアプリケーションのプロファイルを正確に反映したポリシーを作ることができます。アプリケーションの実際の振る舞いをも勘定に加えたポリシーに満足した際に、Applyボタンを押して、次の手順へと進みます。つまり、ポリシーを強制します。ポリシーに関する違反は今後はログに書き出され、更にドロップされるようになります。

レイヤ2からレイヤ4までの現実世界でのアプリケーションの振る舞いをベースとしたポリシーを作成するツールが手に入りました。次の記事ではレイヤ4もしくはそれ以上の仮想化サービスとの統合について取り上げます。

議論をそして、皆さん同士のつながりをフォーラムで続けていきましょう。

Forward-Looking Statements Disclaimer

This blog includes forward-looking statements concerning our plans and expectations relating to the availability of new technology and product features. These forward-looking statements are not historical facts, and instead are based on our current expectations, estimates, opinions and beliefs. This information is for informational purposes only, and the development, release, and timing of any features or functionality described remains at our sole discretion. The information provided is not a commitment, promise or legal obligation to deliver any features or functionality and it should not be relied on in making a purchasing decision. The accuracy of such forward-looking statements depends upon future events, and involves risks, uncertainties and other factors beyond our control that may cause these statements to be inaccurate and cause our actual results, performance or achievements to differ materially and adversely from those anticipated or implied by such statements, including, among others: failure to develop, or unexpected difficulties or delays in developing, new product features or technology on a timely or cost-effective basis; the introduction, or acceleration of adoption of, competing solutions, including public cloud infrastructure; a shift in industry or competitive dynamics or customer demand; adoption of new, or changes to existing, international laws and regulations; and other risks detailed in our quarterly report on Form 10-Q for the fiscal quarter ended April 30, 2017, filed with the Securities and Exchange Commission. These forward-looking statements speak only as of the date of this press release and, except as required by law, we assume no obligation to update forward-looking statements to reflect actual results or subsequent events or circumstances.

© 2017 Nutanix, Inc. All rights reserved. Nutanix, AHV, and the Nutanix logo are registered trademarks or trademarks of Nutanix, Inc. in the United States and other countries. All other brand names mentioned herein are for identification purposes only and may be the trademarks of their respective holder(s).

記事担当者: マーケティング本部 三好哲生 (@Networld_NTNX)

さぁ、いよいよマイセグが出てきました。大昔にこんな記事を書いていますが、考え方自身は大きく変わっていませんね。AHVというハイパーバイザーレイヤで実装されたファイヤウォールによって、アプリケーション(仮想マシン)一つ一つに柔軟なタグ付けを実現した上で、そのタグ同士の通信を制御する、SDNの強力なユースケースの一つです。もちろんNutanixはESXiハイパーバイザーに対応していますので、ESXiハイパーバイザーを利用している場合にはNSXを利用すればこれまでもこれが実現できていたわけですが、AHVにその機能が搭載されることによって遥かに低コストでこれを実現できるようになってきました。

VDI環境ではマルウェアの拡散防止に強力な効果を発揮しますので、VDI on AHVは非常に強力なセキュリティを備えた要塞環境と呼べるようになるのではないでしょうか。今後リリース後には当社でも様々なユースケースをテストしたいと考えています。