みなさん、こんにちは。

IBM IPS製品ブログ第2回目は、IBM IPS製品のシステム構成やサイジングについて記載します。

以下が、IBM IPS製品(物理アプライアンス:GXシリーズ、XGSシリーズ)のシステム構成例です。

IBM IPSには、アプライアンスを管理するための管理インターフェースとトラフィックを監視するためのモニター・インターフェースがあります。

モニター・インターフェースは、ネットワークに透過的(ブリッジ)にインラインで接続します。そのため、既存ネットワーク構成を変更することなく容易に導入可能です。

接続するモニター・インターフェースには、1A、IBのようなインターフェース名がありますが、1A、IBどちらのポートがInside、Outsideといった決まりはありませんので、1Aをインターネット側、LAN側のどちらに接続しても問題ありません。

1つのモニター・インターフェースを監視したいネットワークに接続して、IDSとして利用することも可能です。

IBM IPSの設置箇所としては、FirewallやWANに接続するルータの背後や公開サーバを保護するためにDMZに設置するケースが多いと思われますが、社内サーバの保護や、IP-VPNなどで接続される各拠点との境界に設置するケースもあります。

スタンダードモデルのGX4000シリーズ(Version 2)やXGS 3100シリーズについては、標準で2つのセグメントの監視が行えますので、1台で、DMZやイントラネットの保護を行うことができます。

以下は、IBM IPS製品(仮想アプライアンス:GVシリーズ)のシステム構成例です。

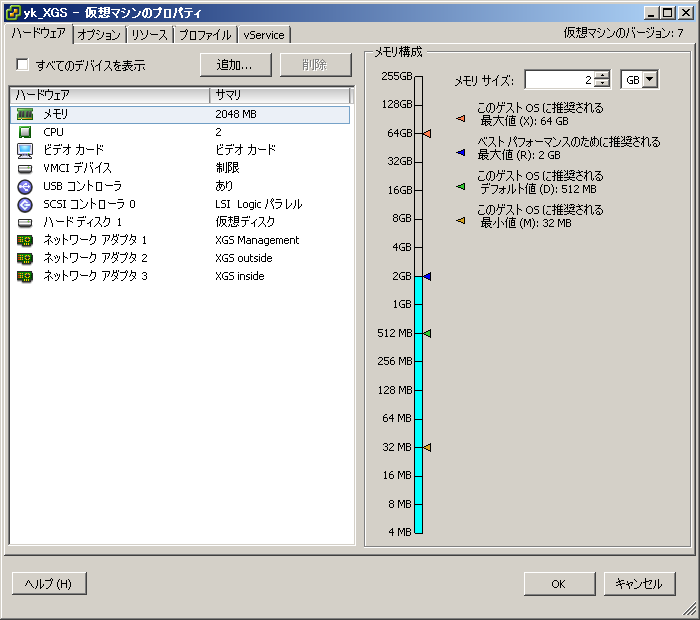

初めに、仮想アプライアンスイメージをVMwareホスト上に展開します。

仮想アプライアンスにも物理アプライアンスと同じように、アプライアンスを管理するための管理インターフェースとトラフィックを監視するためのモニター・インターフェースがあります。

展開する過程で、各インターフェースをvSwitchにマッピングします。

保護するサーバは、上記システム構成例では、接続先をvSwitch-2に変更します。

IPS仮想アプライアンス設置時の注意点ですが、VMwareの設定で、モニター・インターフェースに接続されるポートグループは、全て無差別モードに設定します。

無差別モードは聞きなれない表現だと思いますが、プロミスキャスモードのことで、通常スイッチのポートは自分宛のフレームしか受信しませんが、プロミスキャスモードにすると、全てのフレームを受信することができます。

次の注意点ですが、仮想スイッチとはいえ、ネットワークはL2ループにならないように構成してください。

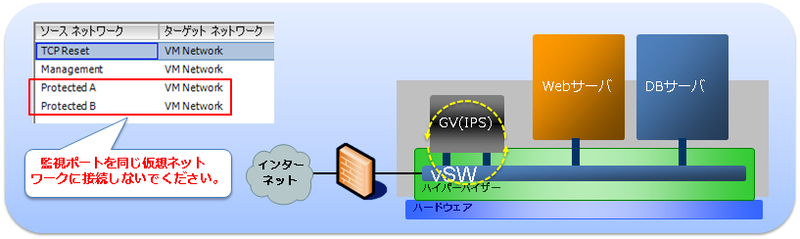

もし、以下のようにモニター・インターフェースを同じ仮想ネットワークに接続してしまうと、ループによりブロードキャストストームが発生して、ネットワークが使用不能になってしまいます。

サイジングについては、スループット、防御するセグメントの数、接続するネットワークインターフェースの形状などで概算の見積もりを行います。

一般的な100Mbpsの回線であれば、スループット200Mbpsのモデル(GX4004C v2-200)を選定していただければ通常は問題ありませんが、携帯サイトやECサイトなどのショートパケットが多い環境やコネクション数が多い環境においては2~4倍の余裕を持たせるような構成を取ります。

そのため、100Mbpsの回線でもスループット800Mbpsのモデル(GX4004C v2)を選定するケースもあります。

最近では、クラウドサービスを利用されるケースも多いと思いますが、クラウドサービスも使い方によってはコネクション数が増加しますのでサイジングにおいて注意が必要です。

また、IBM IPSの管理については、SiteProtectorにて行います。詳細は以下URLをご覧ください。

https://www.ibm.com/developerworks/community/groups/community/SiteProtector/

以下、弊社WebページにもIBM IPS製品について記載がありますので、ご覧になってください。

http://www.networld.co.jp/ibm/hw.htm

また、IBM IPS製品については、導入サービスをご提供しております。詳細は以下URLをご覧ください。

http://www.networld.co.jp/introduction/ibm.htm

担当:小室