こんにちは。ネットワールドSEの藤田です。

唐突ですが、「VMware NSX」をご存知でしょうか。これはvSphere基盤上に仮想ネットワークを構成するBroadcom社のソリューションです。以前は独立したライセンスでしたが、現在はVCFライセンスにバンドルされています。つまり、VCFを現在ご利用中であれば、NSXを利用する権利をお持ちということです。

しかし、NSXで構成するネットワークがどのようなものか、ご存知ない方も多いのではないでしょうか。また、NSXは利用しているが、分散ファイアウォール機能しか使っていない。。というケースも多いのではないでしょうか。活用できる環境なのに、よくわからないので寝かせてしまっている。。。そんな勿体ない状況があるかもしれません。

NSXの具体的なイメージを持ってもらいたい。。ということで、これからNSXによる仮想ネットワークについてご紹介していきます。既存のネットワークにどう収めるか、という観点から仮想ルータに焦点をあてます。

今回はまず、仮想ルータがどのような構成になるかイメージしてもらうため、全体像を概観します。

免責事項

- 本書は、株式会社ネットワールド(以下 弊社)が作成・管理します。

- 本書の記載内容の一部または全部を弊社に無断で改変・転載することを禁じます。

- 本書の記載内容は、一部または全部が将来予告無く変更されることがあります。

- 本書の利用は、利用者様の責任において行われるとものとします。

- 本書の記載内容には、最善の注意を払っておりますが、正確性・完全性を保証するものではありません。従いまして、本書の利用によって生じたあらゆる損害に関して、弊社は一切の責任を負いかねます。

全体のイメージ

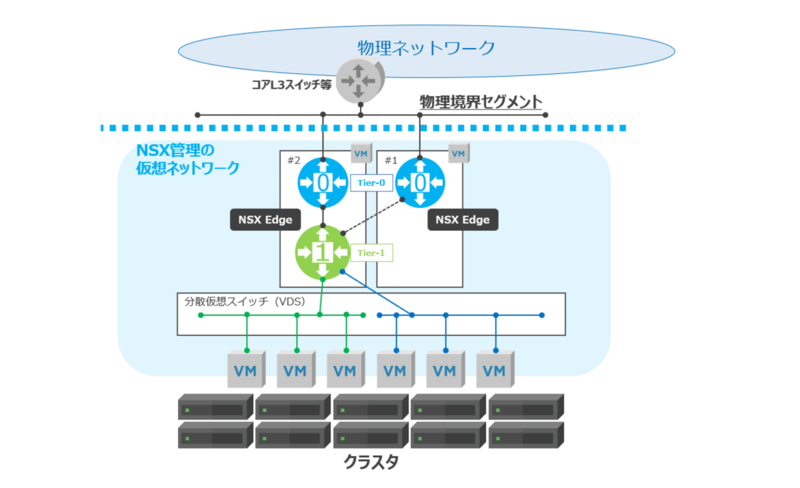

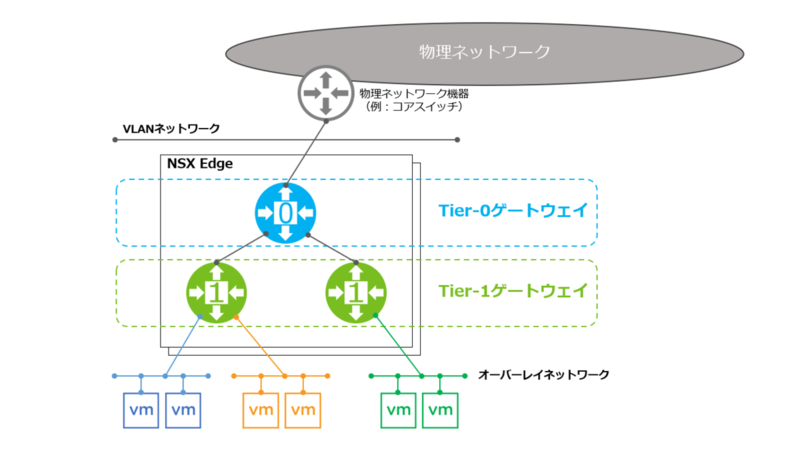

まず大雑把なイメージを持っていただくため、以下の図を見て下さい。

なるほど。。。

vSphereの仮想基盤上にNSX Edgeという仮想アプライアンスがあるらしい。。。

NSX Edgeの中に、Tier-0やらTier-1やらという名前の仮想ルータが稼働しているらしい。。。

Tier-0ゲートウェイが物理ネットワークと相互にルーティングしているらしい。。。

Tier-1ゲートウェイが仮想マシンを収容しているらしい。。。。と。

まず、典型的な構成例として、上記のイメージをお持ち下さい。

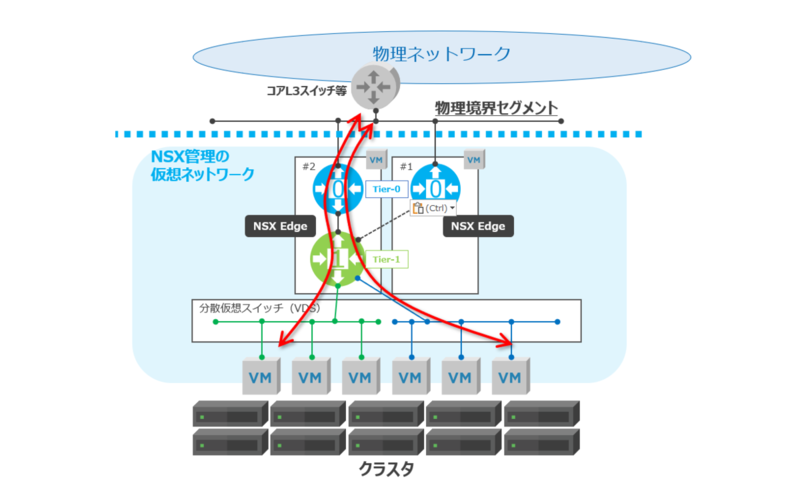

そして、直感を裏切らずトラフィックは以下のように流れていきます。

本記事でお伝えしたいことは下記二点です。

- NSX Edgeという仮想アプライアンスの中に仮想ルータが稼働する

- NSXの仮想ネットワーク、物理ネットワーク間を仮想ルータがルーティングする

それではこのイメージをもう少し肉付けするために、

NSX Edge、仮想ルータがどのようなものか順番に見ていきましょう。

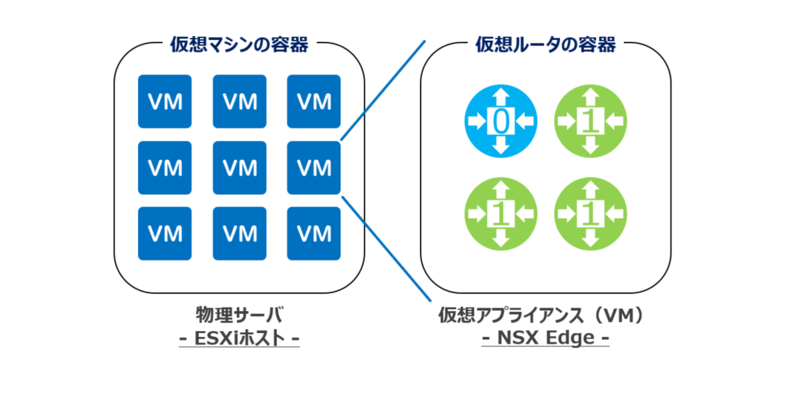

NSX Edgeは仮想ルータの容器

ESXiホストは複数の仮想マシンを収容できますよね。それと同様に、NSX Edgeは複数の仮想ルータを収容できます。つまり、仮想ルータを入れる容器の役割です。NSX Edgeは、ESXiホストと同様にリソースを集約化する役割を担っています。

NSX Edgeは仮想アプライアンス、ベアメタルの方式で提供されます。本記事では導入実績の多い仮想アプライアンスを前提としてご説明します。

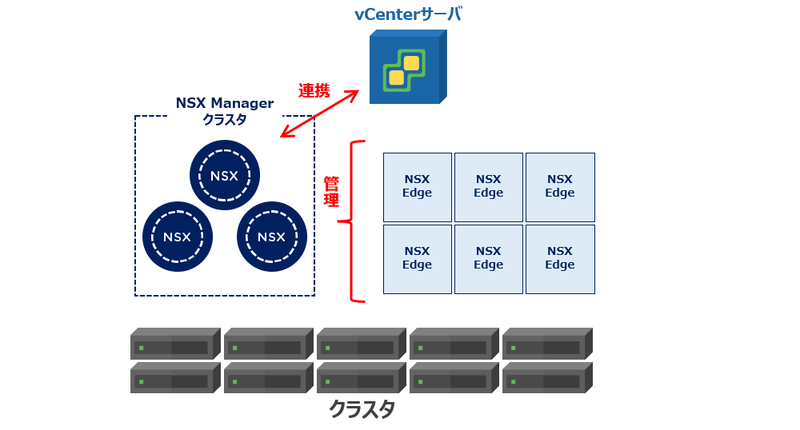

NSX EdgeはNSX全体を管理するNSX Managerという仮想アプライアンスにより管理されます。デプロイ、設定などはNSX Managerを経由して行います。NSX Edgeのデプロイ数にライセンスの制限がありません。

※NSX Managerのサイズによる管理上限値が存在します

※ステートフルのGFW(ゲートウェイファイアウォール)などの一部機能はアドオンライセンスが別途必要となります

NSX Edgeには以下のサイズがあります。

- Small(小規模)

- Medium(中規模)

- Large(大規模)

- Extra Large

※小規模はPoC用途に限定したサイズのため、本番環境への導入はできません

リソースなどの詳細は以下のURLをご参照下さい。

※本記事作成時点最新のNSX4.2のURLです、検討時点の最新マニュアルをご参照下さい

NSX Edge仮想マシンのシステム要件

サイズの選定は上記URLに加え、設定上限値を参照します。サイズにより構成可能な仮想ルータ数などの上限があります。

configmax.broadcom.com

仮想ルータ(Tier-0、Tier-1)

NSX Edge内に構成される仮想ルータがどのようなものでしょうか。

- Tier-0

物理ネットワークとの境界ルータとして動作する仮想ルータです。後述するTier-1は、NSXで構成した仮想ネットワークから物理ネットワークへ通信する場合、Tier-0を経由します。つまり、NSX Edge内に構成された仮想ルータの出入口となります。出入口となるTier-0は、各NSX Edgeに1つのみ構成することができます。

- Tier-1

目的に応じて管理を分割する仮想ルータです。Tier-1単位でGFW、NATなどの設定が独立するため、用途に合わせ分割して管理します。Tier-0の配下に複数のTier-1を構成することが可能です。

つまり、Tier-0を出入口として、用途ごとにTier-1を構成するハブ&スポーク型のネットワークとなります。

Tier-0を基盤担当者が管理し、その配下のTier-1をテナント(システム、顧客などの用途)ごとに割り振るという構成が多いようです。

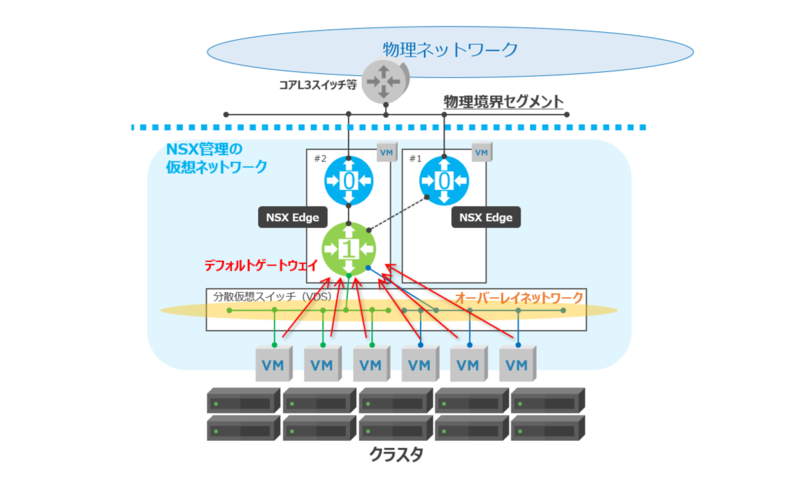

仮想マシンセグメントのデフォルトゲートウェイはNSX Edge内の仮想ルータとなります。Tier-0、Tier-1のどちらでも仮想マシンセグメントを収容できます。(下記イメージではTier-1へのみ接続)

仮想マシンセグメントは、オーバーレイネットワークと呼ばれる技術で構成されます。オーバーレイネットワークは、土管となるVLANを1つ構成することによりセグメントを自由に構成できる技術です。また、仮想ルータにVLANネットワークを収容することもできます。

オーバーレイネットワークについては、以下のリンクでわかりやすく説明していますので是非ご覧ください。

※リンク先の冒頭にも記載がありますが、現在はVXLANではなくGENEVEというプロトコルが使用されています

frontier.networld.co.jp

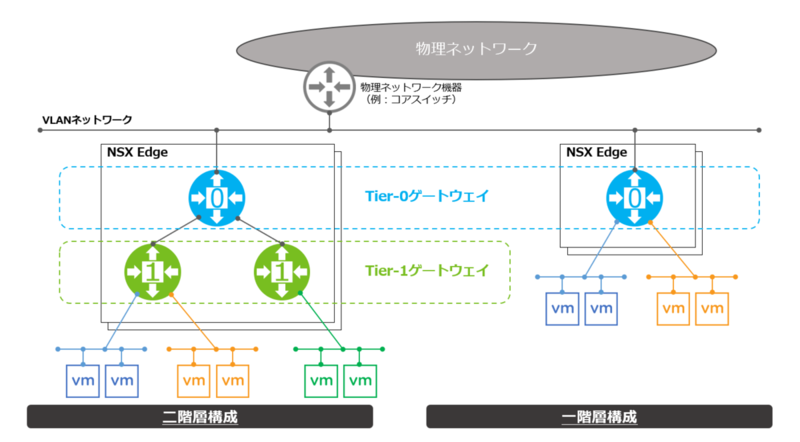

Tier-1は必須ではなく、Tier-0のみで構成することもできます。二階層にするか、一階層にするかは要件に応じて検討します。

Tier-1を構成する例を幾つかご紹介します。

- Tier-1ごとに管理者・システムが異なるため設定を分離したい

- 重複サブネットが存在するためルーティングテーブルを分けたい

- Tier-1に専用のNSX Edgeを割り当てたい

仮想ルータの構成例

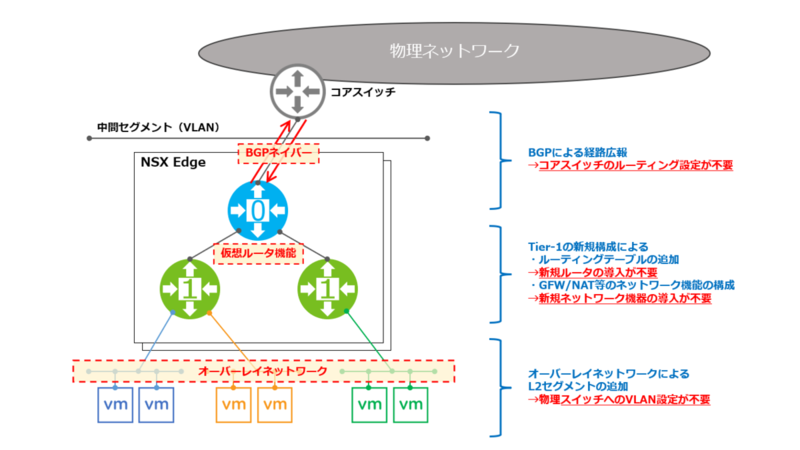

NSXによる仮想ネットワークのメリットのひとつは、物理機器の設定を変更せずにネットワークの構成ができる点です。その点を考慮して、構成の一例をご紹介します。

コアスイッチ配下にTier-0を構成し、BGPを組んだ例です。

上記例では、以下がNSXで完結しており、周辺機器の設定が不要になります。

- Tier-0のBGPによる経路広報

- コアスイッチのルーティング設定が不要

- Tier-1の新規構成によるルーティングテーブルの追加

- 新規ルータの導入が不要

- Tier-1の新規構成によるGFW/NAT等のネットワーク機能の追加

- 新規ネットワーク機器の導入が不要

- オーバーレイネットワークによるL2セグメントの追加

- 物理スイッチへのVLAN設定が不要

このように、一度基盤としてNSXを構成してしまえば、あとはNSXの設定で完結した運用ができます。

まとめ

NSXで構成する仮想ルータの概要は如何でしたか。

NSXはとっつきにくいイメージがあったかもしれませんが、普段ご利用されているネットワークと考え方は大きく違いません。とはいえ、本記事では輪郭をなぞっただけなので、まだもやもやしている点も多いかと思います。これからそのような疑問を少しずつ解消する記事を作成してく予定なので、是非またご覧ください。

ありがとうございました。