皆様こんにちは!ネットワールドSEの小島です。

今回はVMware NSXのセキュリティ機能の一つである分散IDS/IPSの設定および動作検証を行いましたので結果を共有したいと思います。

分散IDS/IPSを使いたいと思っているけど使い方がわからない方や、分散IDS/IPSの設定イメージを掴みたい方の参考になれば幸いです。

免責事項

- 本書は、株式会社ネットワールド(以下 弊社)が作成・管理します。

- 本書の記載内容の一部または全部を弊社に無断で改変・転載することを禁じます。

- 本書の記載内容は、一部または全部が将来予告無く変更されることがあります。

- 本書の利用は、利用者様の責任において行われるとものとします。

- 本書の記載内容には、最善の注意を払っておりますが、正確性・完全性を保証するものではありません。従いまして、本書の利用によって生じたあらゆる損害に関して、弊社は一切の責任を負いかねます。

分散IDS/IPSとは

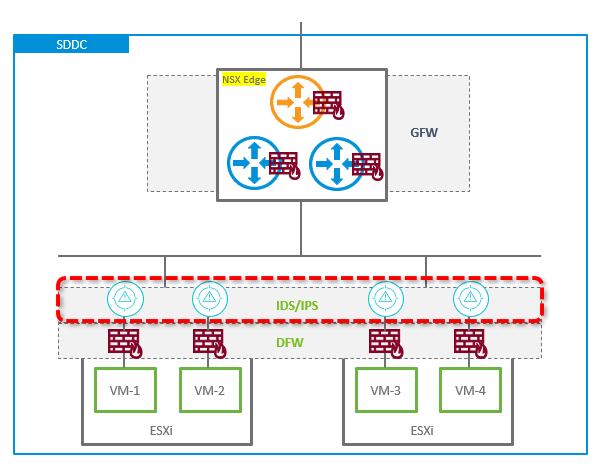

分散IDS/IPSとはVMware NSXが提供するセキュリティ機能の一つです。

仮想マシンのvNIC単位でIDS/IPSを実装するため、従来のネットワーク境界に設置する境界型IDS/IPSに比べてきめ細やかポリシーを設定することが可能となっています。

また、セキュリティ設定やポリシーは、管理コンポーネントであるNSX ManagerのGUI上で一元管理されます。そのため、設定や管理の手間がかからない機能となっています。

検証

ということで実際に設定および動作検証を行いました。

今回の検証の流れです。

- 分散IDS/IPSの初期設定

- 分散IDS/IPSルールの作成および仮想マシンへの適用

- 疑似攻撃を行っての動作検証

準備

ライセンス適用

VMware NSXで分散IDS/IPSを利用するには「VMware vDefend Firewall with Advanced Threat Prevention」という専用のライセンスが必要になるので、こちらを用意してNSX Managerから適用します。

当該ライセンスは「VMware Cloud Foundation」にアドオンする形で適用されます。

詳細はこちらの記事をご覧ください。

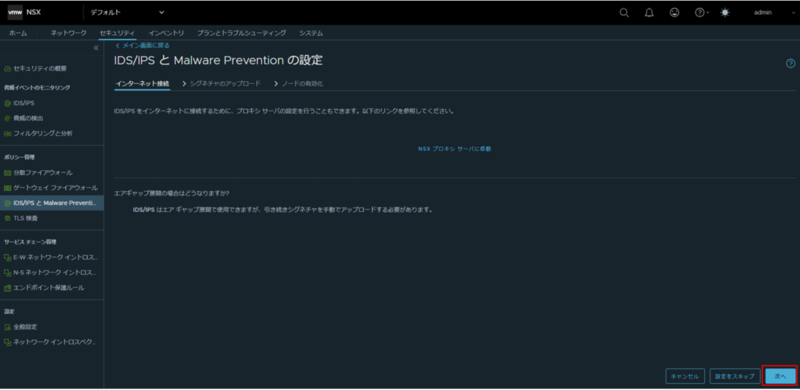

インターネット接続(任意)

必須ではありませんが、NSX環境をインターネットに接続することによって最新の侵入検知シグネチャを自動的にダウンロードできます。

インターネット接続ができない場合は、API を使用して NSX 侵入検知シグネチャ バンドル (.zip) ファイルを手動でダウンロードし、それを NSX Manager にアップロードできます。

分散ファイアウォール有効化

分散IDS/IPS を機能させるには、分散ファイアウォール (DFW) を有効にする必要があります。トラフィックが DFWルールでブロックされると、IDS/IPS はトラフィックを確認できません。

分散IDS/IPS初期設定

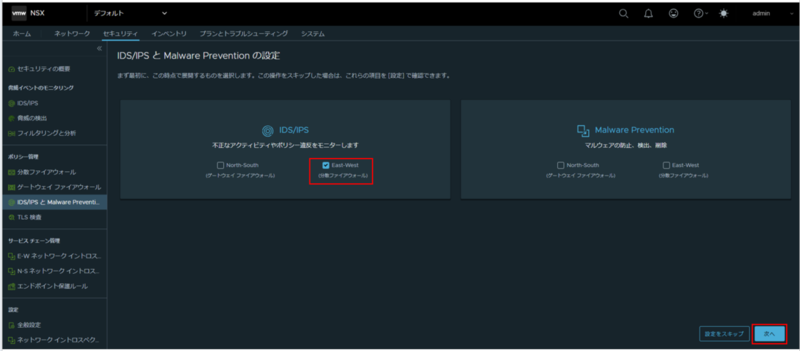

1.NSX Managerにログインして「セキュリティ」⇒「IDS/IPS と Malware Prevention」⇒「設定の開始」をクリック。

2.赤枠部分にチェックを入れ「次へ」をクリック。

3.「次へ」をクリック。

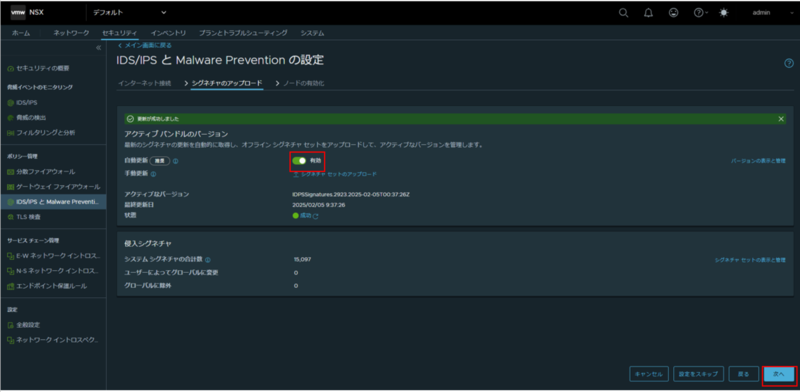

4.「自動更新」を有効にする。更新が成功したことを確認後、「次へ」をクリック。これで最新のシグネチャを自動でダウンロードできるようになります。

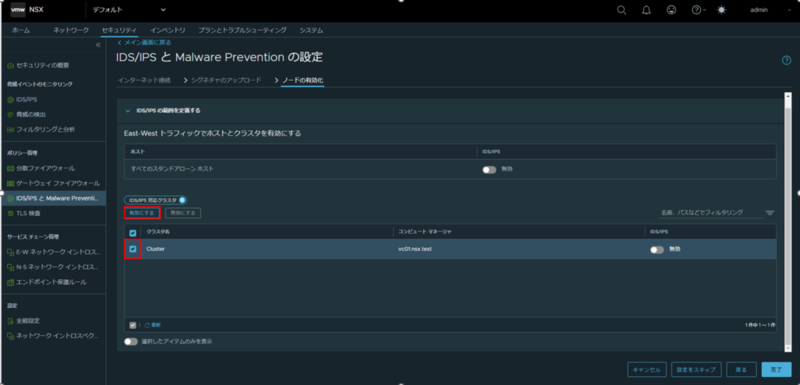

5.IDS/IPSを有効にしたいクラスタにチェックを入れ、「有効にする」をクリック。

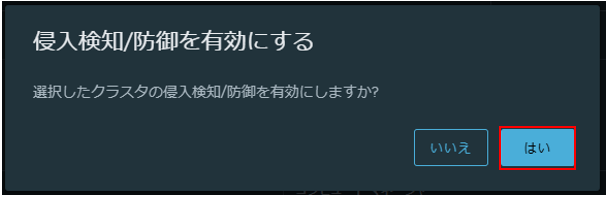

6.「はい」をクリック。

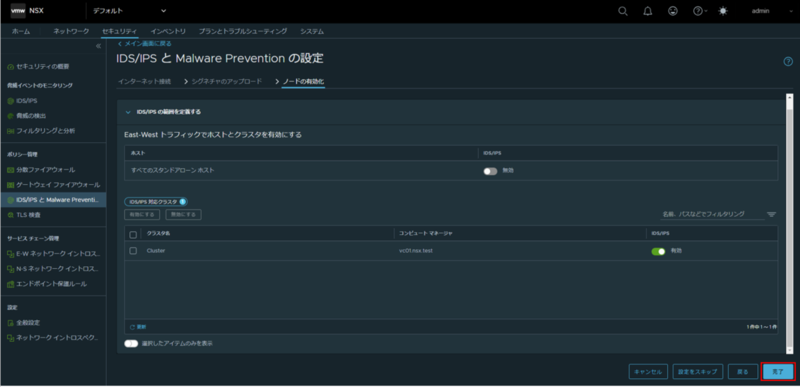

7.有効になったのを確認したら「完了」をクリック。

分散IDS/IPSルールの作成

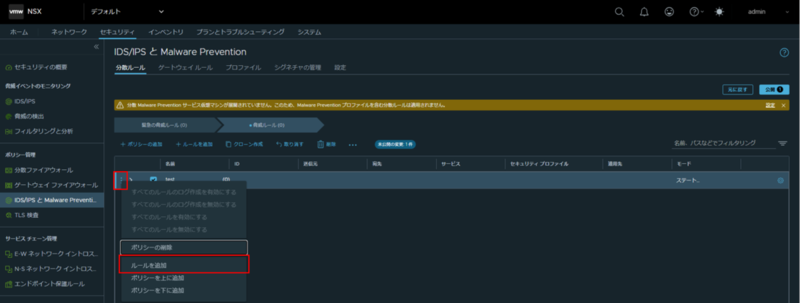

1.「セキュリティ」⇒「IDS/IPS と Malware Prevention」⇒「分散ルール」⇒「ポリシーの追加」をクリック。

2.任意のポリシー名に変更します。

3.「![]() 」⇒「ルールを追加」をクリック。

」⇒「ルールを追加」をクリック。

4.任意のルール名に変更し、送信元、宛先、プロファイルを設定。

5.モードを下記の2つから選択し、「公開」をクリック。

・検出のみ:シグネチャの検出のみ

・検出して防止:シグネチャを検出して、ドロップか却下のアクションを実行

疑似攻撃

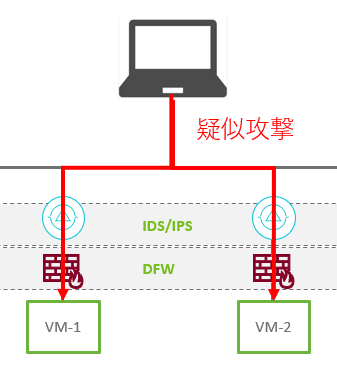

分散IDS/IPSを適用している仮想マシンに疑似攻撃を行い、侵入が検知されるか実際に確認してみました。

結果がこちらになります。無事検知することができました。

侵入検知画面では送信元/宛先IPアドレスや侵入日時、攻撃タイプ、サービスなどが表示されます。

まとめ

ここまで読んでいただきありがとうございました。分散IDS/IPSは仮想マシンのvNIC単位で実装されるため、より細やかなトラフィック監視が可能となります。設定自体も難しくなく、インターネット接続すればシグネチャも自動で更新されるため運用の手間もそれほどかからない機能といえます。