時差ボケもあり、うっかり寝てしまったので少し遅い時間の投稿になりますが、今回は予告通りBreakout Sessionを聞いた中からネットワーク仮想化分野の「マイクロセグメンテーション」について紹介させていただきます。

マイクロセグメンテーションとは?

マイクロセグメンテーションという言葉自身が登場したのは今回のVMworldからではなく、NSXの有効なユースケースとしてしばらく前からチラホラと聞くようになってきました。例えるとNSXにとっての「マイクロセグメンテーション」は、vMotionという製品にとっての「計画停止時間の削減」や「DRS(負荷の分散)」や「DPM(消費電力の削減)」というユースケースに当たります。仮想が物理を超えた瞬間がvMotionの登場でした。NSXも物理を超える素晴らしいソリューションなのですが、なかなかわかりにくいということで生み出されてきた言葉がマイクロセグメンテーションです。

それでは以下でマイクロセグメンテーションについて述べていきたいのですが、技術的に正確であることを優先して難しくなるより、直感的に意味がわかりやすいことを優先して述べていきたいと思います。(意味がわからない!という場合にはぜひご連絡ください!)

マイクロではないセグメンテーション(区切り)

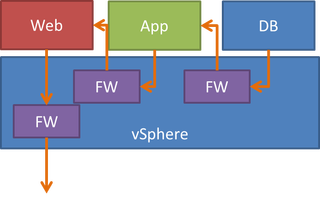

マイクロセグメンテーションを理解する上で、マイクロでないセグメンテーションについて見て行きましょう。これはNSX登場以前のネットワークそのものです。

すべてがこうなっているわけではありませんが、このような物理ネットワーク構成をとっている場合、セグメントはルーター(とファイヤウォール)で区切られています。物理の時代や、プライベートクラウドな環境ではこれでもさほど問題にはならなかったのですが、時代はパブリッククラウド、DDoSの時代です。隣の仮想マシン(上の絵で言う1つづつのWeb,App,DBなどの箱)が赤の他人の所有物であったり、世界中のコンピューターから一斉に攻撃を受ける(DDoS)ようなことがあって、侵入されてしまう(防ぎようがない)ことも起こってしまいます。一度悪い人の侵入を許してしまえばこの環境は完全に綺麗にする(ブリーチする)まで、セキュリティ的に安全とはいえません。この時代にあって物理的なデバイスに縛られてしまう上の図のようなセグメントではもはや安全とは言えなくなっているのです。

NSXが実現するマイクロセグメンテーション

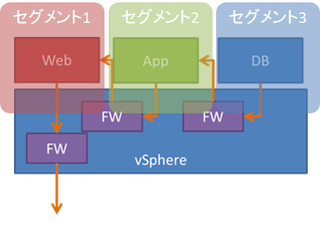

そこで、NSXの登場です。NSXを利用する場合、各ネットワークのデバイスは仮想化されESXiのカーネル内に内包されています。つまり先程の絵は以下のようになります。

不思議なことが起きています。今までは物理のルーターを越えないと実現できなかったトラフィックフローが、vSphereを通るだけで実現できています。これでルーターに対するパケット流量が大きく削減できるため、「ルーターのコストが抑える」ということを実現できます。これはこれで素晴らしいユースケースなのですが、マイクロセグメンテーションは、ここから更に一歩踏み込みます。

不思議なことが起きています。今までは物理のルーターを越えないと実現できなかったトラフィックフローが、vSphereを通るだけで実現できています。これでルーターに対するパケット流量が大きく削減できるため、「ルーターのコストが抑える」ということを実現できます。これはこれで素晴らしいユースケースなのですが、マイクロセグメンテーションは、ここから更に一歩踏み込みます。

NSXはルーターだけではなく、ファイヤウォールもカーネルの中に分散して保持することが可能です。

仮想マシンからパケットが出てきて、ハイパーバイザーに入った途端にファイヤウォールを効かせることが可能になります。これがマイクロセグメンテーションです。仮想マシンに最も近いハイパーバイザーでセキュリティ機能を提供することで、仮想マシン1つ1つをネットワーク上の最小のセキュリティの単位にすることができるわけです。セキュリティに「ゼロトラスト(何も信用しない)」という言葉がありますが、まさにそれが実現されるわけです。

これで、万が一隣の仮想マシンが感染してしまった、という場合でもネットワーク的に(仮想マシン間の通信も必ずVMwareのカーネルを経由するため)隔離された状態に保つことが可能です。これは物理では絶対に実現できなかったことですね。「計画停止の削減」のように、広くあまねく利用されていくのが楽しみです。

これで、万が一隣の仮想マシンが感染してしまった、という場合でもネットワーク的に(仮想マシン間の通信も必ずVMwareのカーネルを経由するため)隔離された状態に保つことが可能です。これは物理では絶対に実現できなかったことですね。「計画停止の削減」のように、広くあまねく利用されていくのが楽しみです。

今回は原理的な部分だけでしたが、NSXは「Software-Defined」であるということも忘れないで下さい。今までにデータセンタのあちこちのファイヤウォールの設定に時間をかけていたり、うっかりミスをしてしまったりというような心配はありません。運用面でのコストが大きく削減されることは言うまでもありません。

では、次回もBreakout Sessionからトピックスを取り上げます。

記事担当者: マーケティング本部 三好哲生 (@pernixdata_netw)